Самые анонимные операционные системы. | Web Save

Самые анонимные операционные системы.На картинке изображён Линус Торвальдс. Человек разработавший ядро легендарной операционной системы Линукс.

Отсюдого вы можете понять, что речь пойдёт о дистрибутивах Линукс.

1. BackBox

Быстрая ОС на основе Убунту. Изначально предназначена для тестирования «проникновений». Имеет множество «инструментов» для работы с веб-защитой. Инструменты (при использование на самой ОС) позволяют защищать себя от многих неприятностей. Методом взломал устранил.

Аналогичны этой ОС: KaliLinux, Security Onion, Pentoo, BlackArch…

2. JonDo

Построенная на Debian ОС. Данный дистрибутив разработан специально для анонимного серфинга в сети. JonDo предоставляет анонимный прокси-сервер, доступный для различных платформ, включая Linux, BSD, Windows и Mac. Присутствуют Tor и прокси (стандартные средства защиты IP адреса).

Все встроенные приложения предварительно сконфигурированы и настроены на максимальную анонимность. Например, мессенджер Pidgin настроен на анонимную передачу сообщений. Дистрибутив включает несколько клиентов мгновенного обмена сообщениями, в частности Pidgin и TorChat и приватные браузеры JonDoFox и TorBrowser.

3. Tails

Данный дистрибутив, как и 2-ой предназначен для анонимного сёрфинга, но не объединил их я потому, что Tails всё же отличен от JonDo. В этой ОС возможен выход только через Tor — TorBrowser. При этом чаще этим дистрибутивом пользуются подключаясь с флешки. Все данные при сёрфинге переходят в оперативную память, после выключения стираются. Анонимность предоставлена «инструментами» ОС которые максимально сильно стирают ваш информационный след.

4. Whonix

Если вам нужно что-то совершенно другое, вам будет интересен Whonix. Здесь используется совсем другой подход. Это не LiveCD. Whonix работает в виртуальной машине VirtualBox, система изолирована от вашей основной системы, тем самым уменьшается риск подхватить вирусы или засветить свои данные в сети.

Это не LiveCD. Whonix работает в виртуальной машине VirtualBox, система изолирована от вашей основной системы, тем самым уменьшается риск подхватить вирусы или засветить свои данные в сети.

Whonix состоит из двух частей. Whonix Gatway выступает в качестве шлюза Tor, вторая — Whonix Workstation является полностью изолированной от сети и направляет все свои сетевые соединения через шлюз Tor.

Таким образом, здесь необходимо использовать две виртуальные машины, что может создать определенные проблемы, если у вас слабое оборудование. Но тем не менее она работает. Правда, это не самый безопасный дистрибутив Linux, как Live CD, поскольку там не сохраняются данные на жестком диске.

Whonix основан на Debian, но в качестве окружения рабочего стола используется KDE. Операционная система не подходит для повседневного использования и вы можете ее использовать только на виртуальной машине.

5. UPR (UBUNTU PRIVACY REMIX)

UPR, это еще один устанавливаемый дистрибутив, ориентированный на безопасность. Он удобен для пользователей и обеспечивает изолированную среду, в которой конфиденциальные данные могут быть в безопасности.

Он удобен для пользователей и обеспечивает изолированную среду, в которой конфиденциальные данные могут быть в безопасности.

Уже судя по имени, можно сказать, что он основан на Ubuntu. Дистрибутив предлагает безопасный серфинг в интернете и использование шифрованных флешек, для эффективной защиты ваших данных от несанкционированного доступа. Дистрибутив поставляется с предустановленными инструментами для шифрования, такими как GnuPG и TrueCrypt. UPR предназначен только для безопасного серфинга в интернете, а не для анонимности. Он отлично подойдет, если вы хотите установить систему на свой компьютер, а не использовать LiveCD. Если нужна еще и анонимность можно установить Tor или подключить VPN.

Лучшая OS для безопасности: сравнение титанов / Хабр

Операционных систем для достижения анонимности и безопасности пруд пруди, но действительно стоящих, не так много. Предлагаю разобраться в вопросе выбора лучшей системы готовой решить любые задачи. Поехали!

Поехали!

Tails OS

— дистрибутив Linux на основе Debian, создан для обеспечения приватности и анонимности. Является продолжением развития ОС Incognito. Все исходящие соединения заворачиваются в сеть Tor, а все неанонимные блокируются. Система предназначена для загрузки с *LiveCD/LiveUSB и не оставляет следов на машине, на которой использовалась. Проект Tor является главным спонсором TAILS. Операционная система рекомендована к использованию «Фондом свободной прессы», а также использовалась Эдвардом Сноуденом для разоблачения «PRISM». (Раньше данный дистрибутив назывался Amnesia)(wiki).

Для того чтобы разобрать плюсы и минусы Tails, необходимо иметь строгое понятие для каких целей данная ОС и как она должна использоваться.

Tails — это операционная система с быстрым стартом, то есть после создания флешки с системой для доступа к сети интернет потребуется 1-2 минуты на хорошем железе, но ждать большого функционала от нее не стоит. Tails позволяет быстро подключиться к сети Tor, связаться со второй стороной по защищенному каналу, генерировать и сохранять пароли, очистить файлы от metadata, и если журналист — то написать статью и отправить в редакцию.

В основе Tails заложена задача, обеспечить анонимностью и безопасностью пользователя в сети, при этом максимально сохраняя удобство и простоту использования ОС, и как раз таки это у нее получается неплохо. Вся система работает в Live режиме и выгружается в оперативную память, Tails не выгружается на ssd или hdd, это сделано дабы после завершения сессии, нельзя было определить, чем пользователь занимался на компьютере, даже получив доступ к всему устройству.

Можно создать Persistent зашифрованный раздел и хранить на нем пароли и файлы различного типа, но эти файлы должны быть с небольшой степенью конфиденциальности.

Для запуска Tails потребуется устройство с не менее 1GB RAM и допотопным процессором. (Оптимальные характеристики устройства для Tails: 8GB RAM и современный 2-х ядерный процессор)

Что касается установки сторонних программ — то это не конёк данной ОС.

Установка приложений в Tails не самое приятное занятие, часто возникают непредвиденные ошибки, даже если все сделано правильно и по инструкции, может быть такое, что после нескольких перезагрузок Ваш установленный софт просто исчезнет. В некоторых случаях, если нужна постоянная робота со сторонним софтом, лучший вариант — это создать сборку под свои нужды.

Задача Tails — не оставлять следов, по этому что-то больше чем доступ к сети Tor и простое хранение файлов, может стать проблемой. Лучше всего использовать Tails для быстрого доступа к сети и некоторым валютным операциям.

Хороший вариант применения Tails — доступ к удаленному web-ресурсу, работа с документами, связь по зашифрованному каналу, работа с криптовалютой.

К примеру, создание криптовалютного кошелька через Tails с сохранением всех данных кошелька в Persistent разделе неплох, в случае если кошелек с небольшой суммой (до 1000$) и часто задействуется. Собственно при необходимости быстро перекинуть валюту — достаточно всунуть флешку в любое устройство с интернетом и через 5 минут творить дела.

На Persistent разделе хранить данные криптовалютного кошелька с парой сотен тысяч долларов не стоит, документы с высшим приоритетом конфиденциальности тоже.

Говорить что Tails подходит как повседневная ОС под все задачи — не стоит.

Теперь плюсы и минусы!

Плюсы:

- быстрый доступ к сети (Tor, мессенджеры, онлайн крипто-кошельки)

- встроенный софт для очистки metadata

- встроенные мессенджеры

- генерирование/хранение паролей

- работает на слабом железе

Минусы:

- непростая установка системы (иногда необходимо 2 флешки)

- проблемная установка стороннего софта

- не подходит как постоянная система

- не подходит для хранения файлов с высшим приоритетом конфиденциальности

- не подходит для построения сильнейшем системы анонимности/безопасности

Tails хорошая система, но со своими минусами, она попросту заточена под конкретные задачи которые не всегда подойдут. Tails в большей мере решает вопрос анонимности, но не безопасности. Безусловно это анонимная и неплохая безопасная система, но есть дистрибутивы куда прогрессивней, Tails хорошо известна благодаря Сноудену и прорекламирована во многих кругах благодаря довольно быстрому освоению и своей простоте.

Tails в большей мере решает вопрос анонимности, но не безопасности. Безусловно это анонимная и неплохая безопасная система, но есть дистрибутивы куда прогрессивней, Tails хорошо известна благодаря Сноудену и прорекламирована во многих кругах благодаря довольно быстрому освоению и своей простоте.

Whonix

— дистрибутив Linux на основе Debian, ранее известный как TorBOX. Предназначен для обеспечения анонимности средствами VirtualBox и Tor. Его особенностью является то, что ни вредоносные программы, ни компрометация учётной записи суперпользователя не могут привести к утечкам IP-адреса и DNS. Всё программное обеспечение идущее в комплекте с системой предварительно настроено с учётом требований безопасности.

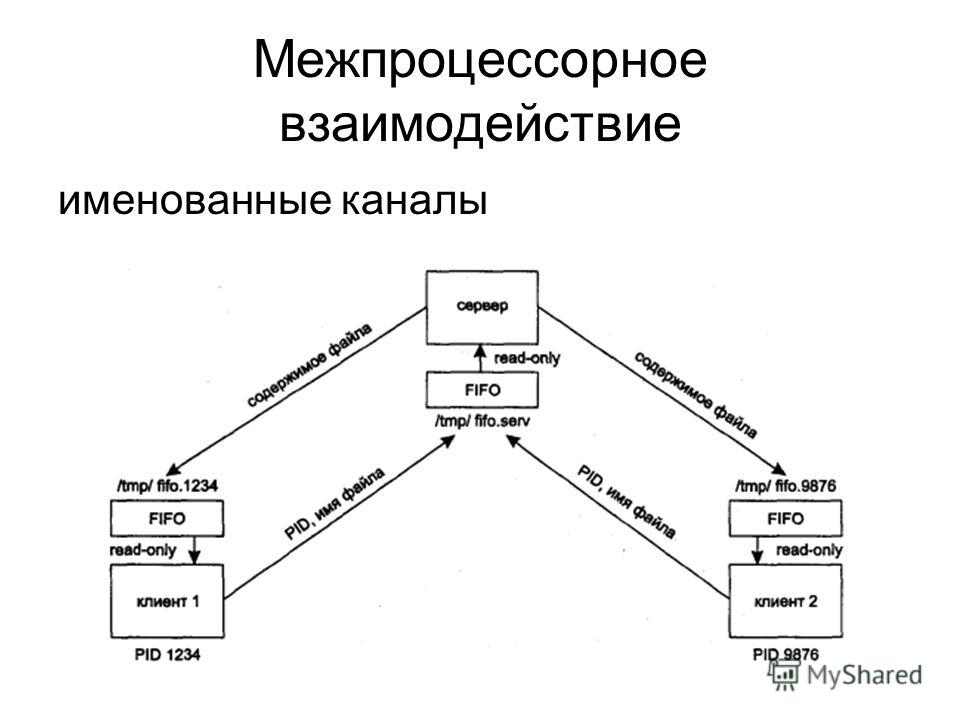

Система Whonix состоит из двух виртуальных машин, Whonix-Gateway и Whonix-Workstation, соединённых через изолированную сеть, где первая работает исключительно через Tor и выступает в качестве шлюза в сеть, и вторая, находится в полностью изолированной сети.

Единственный доступ к сети для рабочей станции – это шлюз. Единственный путь трафика сети из шлюза и обратно – это сеть Tor. Весь трафик, всех приложений и процессов будет идти через Tor.

Единственный доступ к сети для рабочей станции – это шлюз. Единственный путь трафика сети из шлюза и обратно – это сеть Tor. Весь трафик, всех приложений и процессов будет идти через Tor.Приложения не могут получить доступ к интернету в обход Tor, они могут увидеть только локальный IP-адрес, для них имя пользователя будет просто «User», информация об устройстве будет без изменений. По временной зоне тоже отследить нельзя, часы настроены на UTC, а для синхронизации времени используются *Timestamp HTTP-заголовков, отдаваемых случайно выбранным веб-серверам.

*Timestamp — это последовательность символов или закодированной информации, показывающей, когда произошло определённое событие. Обычно показывает дату и время (иногда с точностью до долей секунд).

Главный компонент для построения анонимного/защищенного соединения – это шлюз, который можно использовать через любой дистрибутив в VirtualBox и получить почти такой же уровень защиты от отслеживания, но делать этого не стоит, безопасность будет не максимальной.

Хорошие плюсы системы — реализация разных связок Tor + VPN. Можно настроить систему так, что сначала весь трафик идет через VPN, после через Tor и снова через VPN. Разные связки дают хорошую анонимность/безопасность.

Whonix — это система с возможностью модификации и детальной настройкой, что иногда нельзя сделать в Tails. В данной ОС присутствует множество программ и настроек позволяющих построить систему анонимности/безопасности, убирать следы использования файлов, использовать мессенджеры, работать с разными типами файлов и т.д.

Whonix определенно хорошая система для анонимного/защищенного доступа к сети, но использовать ее на постоянно основе будет довольно проблематично. Так как Whonix построена на виртуализации — это влечет некоторые трудности.

К примеру трудности с работой внешних носителей. Если необходимо подключить флешку — то сначала она пройдет через основную ОС, к примеру Windows, после пройдет через VirtualBox и дойдет к Whonix системе, а это уже не безопасно.

Прийдется быть прикованным к устройству на котором установлена система Whonix, нельзя просто вставить флешку и получить доступ в любой момент, как в случае с Tails.

Плюсы:

- высокая степень анонимности/безопасности

- большое количество софта для работы

- возможность детальной настройки

Минусы:

- не портативна (привязанность к устройству)

- требует хорошее железо (процессор, видеокарта и оперативная память не ниже среднего)

- привязанность к VirtualBox, что означает большие риски в случае взлома ОС на которой установлен VirtualBox

- не оперативна, требует больше времени для доступа к сети по сравнению с другими ОС (необходимо запустить VirtualBox, Whonix-Gateway, Whonix-Workstation)

Whonix лучше всего использовать как запасную систему ибо она не портативна, а портативность это один из самых важных критериев. Также она привязана к VirtualBox, и так как это не Live-система, то обнаружить наличие Whonix будет довольно просто если не прибегать к методам криптографии.

Whonix должна использоваться только в крайних случаях. Акцент на ней сделан потому, что это гибкая система, она входит в ТОП самых безопасных систем хоть и со своими минусами, но обойти ее стороной будет крайне не верно.

Linux Kodachi

— это операционная система, которая базируется на Debian, предоставляет надежную, контр криминалистическую анонимную/безопасную операционную систему, учитывающую все особенности и тонкости процесса анонимности и безопасности.

Задача Kodachi — обеспечение максимально анонимного и безопасного доступа к сети и защита самой системы. В Kodachi весь трафик принудительно проходит через VPN, затем через сеть Tor с DNS шифрованием. (VPN уже преднастроен и к тому же он бесплатный).

Kodachi позиционируется как anti-forensic-разработка, затрудняющая криминалистический анализ накопителей и оперативной памяти. Kodachi более продумана чем Tails.

В качестве среды рабочего стола для Kodachi была выбрана XFCE, дизайн системы сильно схож на MacOS. Необходимые параметры нагрузки на систему, состояния сетей и т.д. выводятся в режиме реального времени и отображаются прямо на рабочем столе, что в первую очередь позволяет мониторить используемые ресурсы системы и отслеживать работу сети Tor и VPN.

Необходимые параметры нагрузки на систему, состояния сетей и т.д. выводятся в режиме реального времени и отображаются прямо на рабочем столе, что в первую очередь позволяет мониторить используемые ресурсы системы и отслеживать работу сети Tor и VPN.

В Kodachi интегрирована поддержка DNScrypt — это протокол и одноименная утилита, шифрующая запросы к серверам *OpenDNS методами эллиптической криптографии. Она устраняет целый ряд типичных проблем, вроде *DNS Leak и оставления следов работы в сети на серверах провайдера.

*OpenDNS — интернет-служба, предоставляющая общедоступные DNS-серверы. Имеет платный и бесплатный режим, может исправлять опечатки в набираемых адресах, фильтровать фишинговые сайты в случае набора неправильных запросов, может предлагать страницу с поиском и рекламой.*DNS Leak — это утечка IP ближайшего к системе DNS-сервера, которая может происходить при резолвинге. DNS-запросы могут идти в обход Proxy/VPN/TOR-подключения, то есть напрямую к DNS-серверу интернет-провайдера, что приведет к раскрытию реального местонахождения.

Утечка DNS может происходить через браузер или дополнения в нем (Flash, Java, WebRTC, Silverlight).

Если потребуется крыть IP-адрес в Р2Р-сетях можно использовать «PeerGuardian», если необходимо поработать с подозрительными процессами, то их можно легко изолировать при помощи встроенной песочницы «Firejail». Приятной опцией в данной ОС является возможность быстро изменять выходные узлы с опцией выбора конкретной страны используя «Multi Tor».

В общем говоря, Kodachi имеет приличное количество предустановленного софта для решения любых задач, например для шифрования информации (TrueCrypt, VeraCrypt), для передачи конфиденциальных сообщений (GnuPG, Enigmail, Seahorse, GNU Privacy Guard Assistant), для заметания следов (MAT, Nepomuk Cleaner, Nautilus-wipe, BleachBit).

К тому же в Kodachi есть собственный браузер основанный на Tor Browser, в который встроили наилучшее и вырезали проблемные модули.

В общем говоря, Kodachi идеальный инструмент почти для всего. Сразу из коробки Мы получаем огромное количество программ для безопасного/анонимного доступа к сети, связи по зашифрованным каналам через разные программы, софт для заметания следов, тотального шифрования всего потенциально шифруемого и т.д. (Это только малая часть преимуществ Kodachi)

Сразу из коробки Мы получаем огромное количество программ для безопасного/анонимного доступа к сети, связи по зашифрованным каналам через разные программы, софт для заметания следов, тотального шифрования всего потенциально шифруемого и т.д. (Это только малая часть преимуществ Kodachi)

Kodachi сильно сбалансированная система, это мощный инструмент для постройки системы анонимности и безопасности во всех пониманиях. Эту ОС лучше всего использовать в связке с зашифрованными носителями на которых будет храниться информация с высшим приоритетом конфиденциальности.

Именно Kodachi является лучшей системой на данный момент, она позволяет решать любые задачи.

Плюсы:

- быстрый старт (то есть быстрый доступ к сети как у Tails)

- большое количество предустановленных программ

- сильная система анонимности/безопасноти

- не сильно требовательна к железу

Как таковых минусов, в системе нет, но они могут проявиться в случае узконаправленных задач, но это причастно любой системе.

Есть еще неплохие ОС такие как Subgraph и Qubes.

Qubes OS использует интересный принцип запуска приложения, каждое из них запускается в отдельной виртуальной машине, разделенных на классы в зависимости от уровня важности для ОС. Браузер запускается в одной виртуалке, мессенджер – в другой машине, а для пользователя обе программы будто запущены на одном рабочем пространстве. Изолирование приложение означает, что если будет загружено вредоносное ПО на рабочий компьютер, то личные файлы не будут скомпрометированы. Но Qubes OS работает только после установки на внутренний накопитель, Live-режима у нее нет.

Ключевая идея Subgraph OS — запуск пользовательских приложений в изолированных песочницах. Для этого задействована подсистема «Oz», состоящая из демона(системного сервиса), получающего запросы на создание sandbox’ов, X-сервера Xpra и набора специальных утилит.

Subgraph OS слишком сырая система, поэтому для загрузки доступна только alpha-версия.

Subgraph и Qubes неплохие, но не на столько, что бы их ставить в лидеры. Subgraph OS слишком сырая, Qubes слишком заморочливая в плане настройки.

Subgraph OS слишком сырая, Qubes слишком заморочливая в плане настройки.

Итого, победителем становится Kodachi!

Отличная сбалансированная система с большим функционалом, всем необходимым софтом для решения любых задач, довольно гибка в настройке + из коробки преднастроен бесплатный VPN.

Благодарю за прочтение данной статьи.

Анонимные операционные системы: Обзор и сравнение лучших

Есть множество ситуаций, когда пользователь, озабоченный своей конфиденциальностью, предпочтет использовать анонимный дистрибутив Linux, а не дистрибутив общего назначения. Поэтому мы отобрали пять разных опций со своими преимуществами и недостатками.

Содержание:

- Доступность

- Стадия разработки

- Защита работы в Сети

- Безопасность информации

- Производительность

- Удобство рабочего стола

- Документация и поддержка

- Вердикт

Анонимные операционные системы

Tails обладает самой солидной репутацией и заявляет об обеспечении анонимного доступа к Интернет, позволяющего избежать любой цензуры.

Ubuntu Privacy Remix (UPR) совмещает анонимность с мощными средствами защиты данных. Он работает только в режиме Live, шифрует ваши данные и защищает их от нежелательного доступа.

Whonix похваляется наличием таких же функций, что и у Tails, однако идет еще дальше, разделяя вашу работу на два потока: сервер и рабочая станция.

Qubes OS реализует подход «безопасность через разделение», но на сей раз он противостоит другим альтернативам.

И, наконец, весьма интересное решение — JonDo Live-DVD, выросший из мультиплатформенного JonDonym, приложения анонимности при работе в Интернете с упором на конфиденциальность и безопасность.

Лучшие анонимные операционные системыАнонимность и безопасность идут рука об руку, поэтому мы рассчитываем на дополнительный бонус в виде возможности укрепить вашу систему, защитив ее. Мы сравним все эти опции в разных условиях, и победитель должен быть не только безопасным, но и в целом сбалансированным и дружелюбным к пользователям-нетехнарям.

Доступность

Что нужно сделать, чтобы они заработали?

Решаясь взять дистрибутив-анонимайзер, вы должны отдавать себе отчет, что за это придется платить, причем цена бывает разная; поэтому давайте рассмотрим, как работают наши конкурсанты.

Tails — самый известный дистрибутив, и мы рассчитывали скачать его ISO-файл и записать его на карту USB с помощью какого-нибудь удобного инструмента вроде dd или интерфейса типа ImageWriter. Однако весь процесс с Tails оказался не настолько прост, так как образ нужно менять утилитой Isohybrid. Итак, надо сделать следующее:

isohybrid tailsi3861.2.3.iso h 255 s 63

dd if=tailsi3861.2.3.iso of=/dev/sdc

bs=16M

где /dev/sdc — ваша флэшка.

После этого он работает превосходно. Система загружается в сессию Live, как обычный дистрибутив Debian.

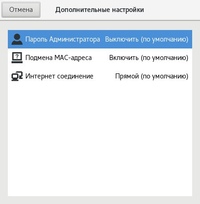

Whonix и Qubes OS запустить будет гораздо сложнее, и вот почему: Whonix идет в виде двух виртуальных машин VirtualBox — одна для Gateway [Шлюз] и одна для Workstation [Рабочая станция]. Суть здесь в том, чтобы изолировать ту среду, где вы работаете, от точки доступа к Интернету. Поэтому первым делом следует запустить и настроить Whonix Gateway на одной ВМ, и затем получить доступ к ней с другой ВМ, где и будет делаться вся работа. Проблем у нас с этим не возникало, однако мы вынуждены признать, что выполнять свою работу в Whonix смогут только продвинутые пользователи.

Суть здесь в том, чтобы изолировать ту среду, где вы работаете, от точки доступа к Интернету. Поэтому первым делом следует запустить и настроить Whonix Gateway на одной ВМ, и затем получить доступ к ней с другой ВМ, где и будет делаться вся работа. Проблем у нас с этим не возникало, однако мы вынуждены признать, что выполнять свою работу в Whonix смогут только продвинутые пользователи.

После записи ISO Qubes OS на флэшку USB и загрузки с нее мы обнаружили, что здесь нет сессии Live, только режим установки. Qubes OS основана на недавнем релизе Fedora и использует одинаковую с ним программу установки. Однако требования этой ОС удивляют: ей нужно 4 ГБ ОЗУ и 32 ГБ для раздела root, и она предпочитает встроенный видеочип Intel, поскольку у Nvidia и AMD в Qubes OS возникают проблемы. Системе необходимы настолько завышенные ресурсы вследствие ее подхода «Безопасность через изоляцию», который мы будем обсуждать дальше.

И, наконец, Ubuntu Privacy Remix и JonDo Live-DVD оказались исключительно просты в запуске. Их сессии Live были быстрыми и простыми в использовании.

Стадия разработки

Ныне они безопасны и конфиденциальны, но активно ли поддерживаются?

Зтот аспект часто недооценивают, однако он жизненно важен, поскольку постоянным пользователям нужен современный дистрибутив с активной поддержкой. В реальности есть дистрибутивы, обеспечивающие секретность, которые брошены своими разработчиками (например, Privatix) или остаются без поддержки долгие годы (как Liberte). Кое-кто может подумать, что речь идет о новых функциях и отладках, но не будем забывать, что у заброшенных дистрибутивов Linux могут быть проблемы с работой на современном оборудовании, где есть такие вещи, как UEFI и Secure Boot.

JonDo Live-DVD обновлятся поразительно часто.Tails — один из дистрибутивов безопасности с самой лучшей поддержкой и с очень быстрым темпом разработки. Новые релизы появляются каждые 2-4 месяца, то есть в 2014 г. у Tails было 6 релизов, и он очень оперативно прошел путь от версии 0.23 до 1.2.3.

Новые релизы появляются каждые 2-4 месяца, то есть в 2014 г. у Tails было 6 релизов, и он очень оперативно прошел путь от версии 0.23 до 1.2.3.

По сравнению с ним разработчики Ubuntu Privacy Remix (UPR), похоже, не особо спешат, но зато поддерживают разработку на стабильном уровне. UPR появился в декабре 2008 г. и придерживается соответствия релизам Ubuntu. Текущая версия — 12.04r1 (Protected Pangolin [Предохранительный Панголин]), которая поддерживает новое оборудование, тем не менее оставаясь очень легковесным дистрибутивом.

Whonix — относительно новый проект, он появился в 2012 году, и с тех пор находится в весьма активном процессе разработки. Сейчас, на версии 9.6, Whonix по-прежнему обновляется каждые несколько месяцев.

Qubes OS похож на Whonix в том, что он тоже появился в 2012 г., и проект достиг релиза R2. Разработка Qubes OS ведется весьма активно, с публикацией хорошо документированных альфа- и бета-версий и релиз-кандидатов каждые несколько месяцев.

И у нас остается совершенно безумный по скорости рекордсмен разработки JonDo Live-DVD. Это действительно потрясающе, но JonDo может похвастаться журналом изменений, обновляемым каждые 5-10 дней!

Защита работы в Сети

Насколько эффективно они вас защищают от web-угроз?

Выход в Интернет всё усложняет: тут никто не гарантирует вам «абсолютную» безопасность. Но большинство наших дистрибутивов изо всех сил стараются защитить вас по максимуму.

Мы, впрочем, считаем, что хотя нашим основным приоритетом и остается безопасность,

пользователям тем не менее нужно: проверять почту; хранить пароли и прочие важные данные; скачивать и загружать файлы; и выполнять другие повседневные задачи в Интернете.

Анонимность требует определенных компромиссов — например, более низкой скорости скачивания и большей строгости политики безопасности паролей; однако мы настаиваем на необходимости удобства работы в Сети. Но не путайте большую степень безопасности и ужесточенную политику в Интернете с хорошей безопасностью пользовательских данных. Это совершенно разные вещи, и мы поговорим о них позднее.

Это совершенно разные вещи, и мы поговорим о них позднее.

JonDo Live-DVD ★★★★★

JonDo Live-DVD обеспечивает анонимность в сети с помощью своего IP changerv (он же JonDonym), это Java Anon Proxy, подобный Tor. JonDo включает режим работы в Сети (через JonDoBrowser на базе Firefox) с опциональным псевдонимом, и отправляет запросы через каскад и смешивает потоки данных разных пользователей, чтобы скрыть данные от посторонних.

Анонимная операционная система JonDo Live-DVDСтоит отметить, что хотя код JonDo открыт, существуют бесплатный и коммерческий план. Бесплатный может использовать только порты назначения 80 и 443, применяемые для протоколов HTTP и HTTPS (этого достаточно для просмотра сайтов и FTP). Премиальный сервис предлагает дополнительные прокси SOCKS для дополнительной анонимности и большей скорости соединения. В принципе, мы нашли, что JonDo безопаснее, чем Tor, потому что JonDo намного более централизованный и не может включать вредоносные узлы (а в Tor такое иногда случается).

Qubes OS ★★★★

Qubes OS реализует другую концепцию изоляции на базе виртуализации. Система запускает гипервизор Xen с несколькими экземплярами виртуализации измененной Fedora 20 на нем. Qubes OS делится на несколько «доменов», и приложения можно запускать в виде виртуальных машин (AppVMs).

Анонимная операционная система Qubes OSСтандартный способ сделать сетевой трафик анонимным — использование Qubes TorVM, который соединяется с Интернетом и запускает Tor. Другим приложениям можно дать команду использовать «Tor’ифицированное» соединение. Плюс в том, что приложению даже не надо знать о Tor; оно запускается в обычном режиме без всяких дополнений, а весь TCP- и DNS-трафик IPv4 направляется Tor. Минус в том, что все требуется настраивать вручную. Мы также заметили, что эта концепция имеет тенденцию ограничивать, а не предотвращать распространение атак и вредоносного ПО извне домена/AppVM.

Подробно о том как на самом деле работает популярный анонимайзер Tor вы можете узнать в статье «Архитектура Tor»Безопасность информации

Насколько сохранны в этих дистрибутивах важные для вас данные?

Хотя важнейшей функцией Tails является его «амнезия» в режиме live, Tails можно установить на жесткий диск и применять как обычный дистрибутив Linux. Помимо прочих достоинств этого варианта, вы обнаружите, что ваше ОЗУ очищается при каждой перезагрузке или выключении, защищая ваши данные от технологий восстановления информации.

Помимо прочих достоинств этого варианта, вы обнаружите, что ваше ОЗУ очищается при каждой перезагрузке или выключении, защищая ваши данные от технологий восстановления информации.

Ubuntu Privacy Remix по части безопасности данных просто сияет. Единственный способ сохранить их — использовать расширенные TrueCrypt-Volumes, сохраняемые только на внешнем USB-носителе (монтируемом с опцией ‘noexec’). У вас нет шансов оставить данные на разделе диска даже случайно или по недосмотру.

«Амнезия» у Whonix слабее других. На стороне Workstation все данные можно хранить постоянно, и способ их хранения зависит только от вас. Можно зашифровать и защитить их с помощью дополнительного пароля или хранить их в изолированном месте. Но в целом безопасностью данных Whonix озабочен мало.

Qubes OS по безопасности данных много лучше, поскольку позволяет изолировать важные данные в отдельном домене/ AppVM без доступа к сети; но опять же, уровень безопасности сильно зависит от способностей пользователя и его дисциплинированности. А JonDo Live-DVD предлагает способ постоянного хранения, и мы сочли его вполне дружелюбным к пользователю. Он готов использовать зашифрованные с помощью LUKS брелки и диски USB и предлагает специальный ассистент для подготовки вашего носителя.

А JonDo Live-DVD предлагает способ постоянного хранения, и мы сочли его вполне дружелюбным к пользователю. Он готов использовать зашифрованные с помощью LUKS брелки и диски USB и предлагает специальный ассистент для подготовки вашего носителя.

Ubuntu Privacy Remix ★

Увы, в Ubuntu Privacy Remix (UPR) вообще нет сетевой функциональности. Ядро системы модифицировано так, что она игнорирует любое сетевое устройство, превращая UPR в идеально изолированную систему, куда нельзя проникнуть через LAN, WLAN, Bluetooth, Infrared и т. д., поэтому здесь нет web-браузера, нет куки, нет никаких троянов и никаких данных, скачанных из Сети, а также никакого обмена сообщениями или удаленных или облачных сервисов.

Анонимная операционная система Ubuntu Privacy RemixПочти все следы сетевого соединения из UPR устранены, хотя кое-что там осталось — например, команды ifconfig и ifup/ifdown; однако они абсолютно беспомощны, поскольку сетевое оборудование принудительно отключено. Итак, в этом тесте UPR проигрывает, продемонстрировав полнейшую бесполезность для работы в Сети, хоть это и является частью ее дизайна. Однако если вы страдаете паранойей и вам нужна система, которая старается вообще не быть онлайн, UPR станет для вас идеальным решением.

Однако если вы страдаете паранойей и вам нужна система, которая старается вообще не быть онлайн, UPR станет для вас идеальным решением.

Tails ★★★

Tails включает превосходные функции для работы в сети, и самая важная из них — Tor, открытая сеть анонимных серверов, которые не позволяют вас идентифицировать и защищают от анализа трафика.

Кроме него, имеются Vidalia, интерфейс для простой настройки; пред-настроенный web-браузер Firefox, снабженный кнопкой Tor; и расширения HTTPS Everywhere, NoScript и AdBlockPlus.

Анонимная операционная система TailsСреди множества дополнительных функций Tails присутствуют анонимная сеть I2P, интерфейсы для прокси и VPN, виртуальная клавиатура Florence, изоляция приложений через AppArmor, генератор сильных паролей PWGen и KeePassX для управления ими, AirCrackNG для аудита беспроводных сетей, и т. д.

Трафик Tor и I2P также разделяются, благодаря специальному I2P Browser, а Pidgin использует более безопасный режим Off-the-Record (OTR).

Whonix ★★★★★

Whonix тоже использует Tor для обеспечения сетевой анонимности и имеет много общих с Tails сторонних инструментов. Итак, отметим отличия. Здесь клиент Tor использует Whonix-Gateway, который обеспечивает лучшую защиту от определения IP и местонахождения на Workstation.

Анонимная операционная система WhonixУровень защиты от утечек в протоколе IP и DNS практически такой же, но в Tails есть возможность неправильной настройки, которая может привести к появлению утечки IP, а в Whonix на это шансы отсутствуют. Даже если рабочая станция будет взломана (например, если кто-то сумеет получить доступ root), реальный IP все равно будет не определить. Изоляция прокси-сервера внутри отдельной ВМ (или, возможно, настоящего ПК) отлично работает. Кроме того, Whonix использует “entry guards [охрану входа]” в Tor (случайным образом выбранные оконечные точки), чего в Tails по умолчанию не предусмотрено.

Производительность

Насколько хорошо они работают?

У свежего Tails ядро 3. 16.7, и в аварийном режиме по умолчанию грузится Gnome Shell 3.4. Рабочий стол очень легковесный и почти так же быстр, как классический Gnome 2 в предыдущих релизах Tails, но официальные системные требования говорят, что ему нужно не менее 1 ГБ ОЗУ для нормальной работы, что, по нашему мнению, многовато.

16.7, и в аварийном режиме по умолчанию грузится Gnome Shell 3.4. Рабочий стол очень легковесный и почти так же быстр, как классический Gnome 2 в предыдущих релизах Tails, но официальные системные требования говорят, что ему нужно не менее 1 ГБ ОЗУ для нормальной работы, что, по нашему мнению, многовато.

Ubuntu Privacy Remix обновлен до пакетов Ubuntu 12.04 LTS, и поэтому имеет множество бэкпортов и современных функций, при этом не очень нагружая ресурсы.

UPR использует классический рабочий стол Gnome 2, который загружается за пару секунд. Мы полагаем, что 512 МБ ОЗУ достаточно, хотя UPR может использовать и больший объем ОЗУ, поскольку система использует ‘ramzswap’ для хранения файла подкачки в ОЗУ.

JonDo Live-DVD способен загружаться даже на очень старых CPU, и его рабочий стол Xfce очень быстрый. Однако вам потребуется 1 ГБ ОЗУ для нормальной работы с приложением JonDo на базе Java и web-браузерами.

Whonix и тут отличается, потому что требует хост, на котором могут работать две гостевых машины VirtualBox одновременно. Ваша ОС хоста и настройка целиком зависят от вас, но понадобится не менее 4 ГБ ОЗУ и 12 ГБ на жестком диске. Плюс чрезвычайно приветствуются SSD и CPU с поддержкой виртуализации оборудования.

Ваша ОС хоста и настройка целиком зависят от вас, но понадобится не менее 4 ГБ ОЗУ и 12 ГБ на жестком диске. Плюс чрезвычайно приветствуются SSD и CPU с поддержкой виртуализации оборудования.

Для Qubes OS нужна еще более мощная машина: 64-битный CPU, 4 ГБ ОЗУ и не менее 32 ГБ для раздела root. Так что Qubes OS самый требовательный.

Удобство рабочего стола

Можно ли сохранять анонимность, получая полноценный рабочий стол?

Хотя Tails страдает «амнезией», в нем есть программа установки, которая может создать постоянный раздел как на флэшке USB, с которой вы загружаетесь, так и на другом устройстве хранения USB. Благодаря этому Tails чрезвычайно удобен для постоянной работы в режиме live. Кроме того, он включает широкий выбор программ, от LibreOffice и GIMP до Audacity и Sound Juicer.

У JonDo Live-DVD также имеется очень удобный рабочий стол Xfce live, где налицо

все основные настольные программы; однако основное его преимущество в том, что вы можете установить и IP changer из JonDo, и браузер JonDoFox на любой дистрибутив Linux. Это огромный бонус: вы можете остаться на своем уже настроенном компьютере Linux и спокойно перейти на анонимную работу.

Это огромный бонус: вы можете остаться на своем уже настроенном компьютере Linux и спокойно перейти на анонимную работу.

Ubuntu Privacy Remix (UPR) включает только основные аксессуары Gnome 2 и всего лишь несколько приложений рабочего стола (ярчайшие примеры — Scribus

и LibreOffice). Рабочий стол в UPR неудобен до такой степени, что даже изготовление простого экранного снимка превращается в проблему. Сквернее всего то, что дистрибутив совершенно сознательно не предоставляет никаких вариантов изменения. Так что исправить рабочий стол не получится.

Обе гостевые машины Whonix используют рабочий стол KDE на Debian. Нам очень нравится KDE, но на стороне Gateway он кажется излишним. Работать на Workstation очень удобно. Если не принимать во внимание некоторые незначительные замедления и ограничения из-за виртуализации и системы брандмауэров, то Who-nix Workstation можно использовать как полноценную настольную систему.

Qubes OS совершенно иной: в установке он прост, но потом может начать работать очень медленно. Его рабочий стол KDE вполне интуитивный, но взаимодействие между доменами требует дополнительных навыков. Например, копирование и предоставление распределенного доступа к файлам с одного домена или AppVM на другой требует собственной логики, и использование буфера обмена ограничено.

Документация и поддержка

Есть ли подсказки и как получить ответы на вопросы?

Хорошие страницы wiki, FAQ и прочие полезные документы важны для любого программного продукта. И уж точно они важны для дистрибутивов анонимности, способных озадачить даже опытных линуксоидов.

Tails предлагает подробнейшую документацию для конечного пользователя — с общей информацией, «первыми шагами» и детальным объяснением почти всех аспектов, даже тех, которые не относятся к Tails напрямую, но важных для изучения основ конфиденциальности и шифрования. Здесь даже есть чат-рум и форма «запроса на функцию».

Ubuntu Privacy Remix обладает симпатичным и компактным сайтом, хотя там не так уж много материалов; правда, количество ресурсов соответствует его набору функций. Вы найдете здесь полезные руководства how-to и инструкции по созданию персональной сборки UPR

(с индивидуальным набором программ).

Почти вся документация Whonix располагается в специальном и весьма подробном портале wiki. Мы нашли его всесторонним и более детальным, чем ресурсы, предлагаемые Tails — в Whonix больше статей, больше опций поддержки и очень активный форум.

В проекте Qubes OS тоже есть портал wiki с базовыми и расширенными статьями. Архитектура ОС объясняется очень подробно, и имеются обучающие слайды и пользовательская документация. В Qubes OS масса дополнительных функций, таких, как работа с non-Linux AppVM, и она освещается в подробном руководстве. Имеется также очень полезный

уголок разработчика, оснащенный всем необходимым для создания индивидуальных решений.

JonDo предлагает подсказки, FAQ, портал wiki и форум. Хотя он выглядит вполне завершенным, пристальный осмотр выдает немало слабостей. FAQ короткий, а wiki очень мала. На самом деле рассматривается всего несколько тем, и это огорчает.

Хотя он выглядит вполне завершенным, пристальный осмотр выдает немало слабостей. FAQ короткий, а wiki очень мала. На самом деле рассматривается всего несколько тем, и это огорчает.

Вердикт

Java Anon Proxy — стартап 2007 г., и за ним стояло много лет солидной исследовательской работы. И мы видим плоды этой работы, поскольку JonDo Live-DVD явно превосходит экс-короля анонимного web-доступа, Tails. Оба проекта — отличного качества, со сбалансированными функциями и активной разработкой. Трудно сказать, обеспечивает Tor идеальную анонимность или же нет, но технически возможно выделить пользователя Tor через скомпрометированный узел, или сопоставив трафик и поведение пользователя с другой информацией, или даже посредством корреляционных синхронных атак.

Однако выбор узлов JonDo менее случайный, чем в Tor, и мы не уверены в степени его надежности. Оба решения изрядно замедляют скорость Интернет, и каскад прокси JonDo, похоже, даже медленнее, чем цепь узлов Tor. Однако скорость соединения — не главный приоритет, поскольку вы получаете хорошо проверенную и поддерживаемую анонимность. Другие участники четко определяют цену расширенной безопасности и конфиденциальности. Whonix заставляет использовать виртуальную машину (что всегда медленнее компьютера-хоста), поддержка 3D очень слабая или ее нет вовсе, и требуются дополнительное время и усилия на первичную установку. Но, проделав это единожды, вы сможете настроить Whonix на свое усмотрение, подобно любому дистрибутиву на Debian.

Другие участники четко определяют цену расширенной безопасности и конфиденциальности. Whonix заставляет использовать виртуальную машину (что всегда медленнее компьютера-хоста), поддержка 3D очень слабая или ее нет вовсе, и требуются дополнительное время и усилия на первичную установку. Но, проделав это единожды, вы сможете настроить Whonix на свое усмотрение, подобно любому дистрибутиву на Debian.

Qubes OS ладит только с весьма продвинутым оборудованием (даже на нем он медленнее, чем виртуализованный Who-nix), зато обеспечивает достойную анонимность, хотя его основная цель — изолировать разные сегменты, чтобы один сегмент, даже будучи скомпрометированным, не повлек за собой сбой других сегментов. Кроме того, вам придется разузнавать, как программные домены общаются между собой. У Ubuntu Privacy Remix подход нетрадиционный, но он тоже обеспечивает анонимность. Сайт проекта показывает, как вы можете создать свою редакцию UPR и использовать его в качестве идеально изолированной системы, не оставляющей следов на компьютере. UPR может также определять виртуальные среды и удалять свои ISO из их настроек, но все это исключительно локально, без какого-либо соединения с внешним миром.

UPR может также определять виртуальные среды и удалять свои ISO из их настроек, но все это исключительно локально, без какого-либо соединения с внешним миром.

Рассмотрите также…

Многие люди разделяют ошибочное мнение, что они невидимы и их нельзя найти в Сети, если они используют Tor. Что, на самом деле, является правдой только до тех пор, пока пользователь не нарушит закон или иным способом не привлечет к себе внимание структур безопасности. Пожалуйста, используйте анонимность исключительно в мирных целях

и на свой собственный риск. С другой стороны, вы вправе защищать свои данные от посторонних, так почему бы не принять определенные меры?

Дистрибутивов анонимности сушествует куда больше, чем мы рассказали. И Privatix, и Liberte уже давно не обновлялись, однако ими по-прежнему можно пользоваться, и они готовы к работе в Сети на большинстве машин. Есть также и другие проекты, например, IprediaOS, Polippix и Mandragora, которые не вошли в Сравнение, но тем не менее достойны упоминания. По сути, не так уж трудно превратить ваш существующий дистрибутив Linux в цифровую крепость. Почти все инструменты анонимности в Linux — с открытым кодом, включая интерфейсы Tor, расширения и методы шифрования.

По сути, не так уж трудно превратить ваш существующий дистрибутив Linux в цифровую крепость. Почти все инструменты анонимности в Linux — с открытым кодом, включая интерфейсы Tor, расширения и методы шифрования.

Сайт www.spy-soft.net выражает огромную благодарность специалисту журнала LinuxFormat Александру Толстому за этот обзор лучших анонимных дистрибутивов.

Страница не найдена – Information Security Squad

В этом руководстве описано, как удалить пользователя не root с UID 0. Если вы попытаетесь удалить пользователя с UID 0 командой userdel, вы получите следующую ошибку. # id user2 uid=0(root) gid=0(root) groups=0(root) # userdel user2 userdel: user user2 is currently used by process 1 Если вам нужно удалить пользователя, не являющегося пользователем root и имеющего […]

WireGuard – это простая и быстрая служба VPN-туннелирования с открытым исходным кодом, построенная с использованием высококлассных криптографических технологий. Он очень прост в настройке и использовании, и многие считают что он лучше, чем OpenVPN или IPSec. WireGuard также является кроссплатформенным и поддерживает встроенные устройства. Ранее мы уже рассматривали его: 🖧 Как настроить WireGuard VPN на Rocky […]

Он очень прост в настройке и использовании, и многие считают что он лучше, чем OpenVPN или IPSec. WireGuard также является кроссплатформенным и поддерживает встроенные устройства. Ранее мы уже рассматривали его: 🖧 Как настроить WireGuard VPN на Rocky […]

h0neytr4p Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов. 💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux Как это работает? Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p. […]

Для разработчика программного обеспечения функциональность исходного кода и безопасность являются важными составляющими при разработке приложений. С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Сетевая безопасность является неотъемлемой частью каждой организации. В этой статье мы рассмотрим некоторые из основных сетевых уязвимостей, которые необходимо знать, чтобы обеспечить безопасность сети вашей организации. В последние годы хакерская деятельность растет в геометрической прогрессии. Хакеры легко могут проникнуть в сеть организации для осуществления вредоносной деятельности. Они проникают в сеть организации и получают весь доступ, […]

Страница не найдена – Information Security Squad

В этом руководстве описано, как удалить пользователя не root с UID 0. Если вы попытаетесь удалить пользователя с UID 0 командой userdel, вы получите следующую ошибку. # id user2 uid=0(root) gid=0(root) groups=0(root) # userdel user2 userdel: user user2 is currently used by process 1 Если вам нужно удалить пользователя, не являющегося пользователем root и имеющего […]

# id user2 uid=0(root) gid=0(root) groups=0(root) # userdel user2 userdel: user user2 is currently used by process 1 Если вам нужно удалить пользователя, не являющегося пользователем root и имеющего […]

WireGuard – это простая и быстрая служба VPN-туннелирования с открытым исходным кодом, построенная с использованием высококлассных криптографических технологий. Он очень прост в настройке и использовании, и многие считают что он лучше, чем OpenVPN или IPSec. WireGuard также является кроссплатформенным и поддерживает встроенные устройства. Ранее мы уже рассматривали его: 🖧 Как настроить WireGuard VPN на Rocky […]

h0neytr4p Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов. 💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux Как это работает? Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p. […]

[…]

Для разработчика программного обеспечения функциональность исходного кода и безопасность являются важными составляющими при разработке приложений. С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Сетевая безопасность является неотъемлемой частью каждой организации. В этой статье мы рассмотрим некоторые из основных сетевых уязвимостей, которые необходимо знать, чтобы обеспечить безопасность сети вашей организации. В последние годы хакерская деятельность растет в геометрической прогрессии. Хакеры легко могут проникнуть в сеть организации для осуществления вредоносной деятельности. Они проникают в сеть организации и получают весь доступ, […]

Они проникают в сеть организации и получают весь доступ, […]

Страница не найдена – Information Security Squad

В этом руководстве описано, как удалить пользователя не root с UID 0. Если вы попытаетесь удалить пользователя с UID 0 командой userdel, вы получите следующую ошибку. # id user2 uid=0(root) gid=0(root) groups=0(root) # userdel user2 userdel: user user2 is currently used by process 1 Если вам нужно удалить пользователя, не являющегося пользователем root и имеющего […]

WireGuard – это простая и быстрая служба VPN-туннелирования с открытым исходным кодом, построенная с использованием высококлассных криптографических технологий. Он очень прост в настройке и использовании, и многие считают что он лучше, чем OpenVPN или IPSec. WireGuard также является кроссплатформенным и поддерживает встроенные устройства. Ранее мы уже рассматривали его: 🖧 Как настроить WireGuard VPN на Rocky […]

08.2021

08.2021h0neytr4p Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов. 💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux Как это работает? Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p. […]

Для разработчика программного обеспечения функциональность исходного кода и безопасность являются важными составляющими при разработке приложений. С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

08.2021

08.2021Сетевая безопасность является неотъемлемой частью каждой организации. В этой статье мы рассмотрим некоторые из основных сетевых уязвимостей, которые необходимо знать, чтобы обеспечить безопасность сети вашей организации. В последние годы хакерская деятельность растет в геометрической прогрессии. Хакеры легко могут проникнуть в сеть организации для осуществления вредоносной деятельности. Они проникают в сеть организации и получают весь доступ, […]

Страница не найдена – Information Security Squad

В этом руководстве описано, как удалить пользователя не root с UID 0. Если вы попытаетесь удалить пользователя с UID 0 командой userdel, вы получите следующую ошибку. # id user2 uid=0(root) gid=0(root) groups=0(root) # userdel user2 userdel: user user2 is currently used by process 1 Если вам нужно удалить пользователя, не являющегося пользователем root и имеющего […]

08.2021

08.2021WireGuard – это простая и быстрая служба VPN-туннелирования с открытым исходным кодом, построенная с использованием высококлассных криптографических технологий. Он очень прост в настройке и использовании, и многие считают что он лучше, чем OpenVPN или IPSec. WireGuard также является кроссплатформенным и поддерживает встроенные устройства. Ранее мы уже рассматривали его: 🖧 Как настроить WireGuard VPN на Rocky […]

h0neytr4p Honeytrap (он же h0neytr4p) – это простой в настройке и развертывании honeypot для защиты от веб-разведки и эксплойтов. 💯 BlueGhost – сетевой инструмент, предназначенный для помощи BlueTeam в бане атакующих серверы Linux Как это работает? Синие команды могут создать ловушку для каждой уязвимости, эксплойта или техники разведки, поместить ее в папку /traps и перезапустить h0neytr4p. […]

Для разработчика программного обеспечения функциональность исходного кода и безопасность являются важными составляющими при разработке приложений. С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

С помощью статического тестирования безопасности приложений (SAST) вы получаете автоматизированное тестирование и анализ исходного кода вашего программного обеспечения. Поскольку ошибка – это человеческий фактор, рекомендуется использовать SAST для уменьшения проблем безопасности и уязвимостей в вашем программном обеспечении. Лучше всего то, […]

Сетевая безопасность является неотъемлемой частью каждой организации. В этой статье мы рассмотрим некоторые из основных сетевых уязвимостей, которые необходимо знать, чтобы обеспечить безопасность сети вашей организации. В последние годы хакерская деятельность растет в геометрической прогрессии. Хакеры легко могут проникнуть в сеть организации для осуществления вредоносной деятельности. Они проникают в сеть организации и получают весь доступ, […]

Scoliid Wasps в дерне | Публикации о расширении штата Северная Каролина

Чешуйчатые осы имеют темный цвет, часто металлический, относительно крупные, крепкие, слегка опушенные насекомые со светло-желтыми пятнами или другими отметинами (рис. 1). Одна из самых распространенных ос-чешуек в Северной Каролине — это Scolia dubia . Иногда ее называют синекрылой осой. Взрослый особь имеет длину более полутора дюймов с черными усиками и блестящей черной головой, грудной клеткой и передним брюшком.Примерно посередине живота есть два желтых пятна (по одному с каждой стороны) (рис. 2). Когда оса летит, они могут выглядеть как полоса поперек живота. Последняя часть брюшка буроватая и несколько нечеткая. Крылья темно-синие.

1). Одна из самых распространенных ос-чешуек в Северной Каролине — это Scolia dubia . Иногда ее называют синекрылой осой. Взрослый особь имеет длину более полутора дюймов с черными усиками и блестящей черной головой, грудной клеткой и передним брюшком.Примерно посередине живота есть два желтых пятна (по одному с каждой стороны) (рис. 2). Когда оса летит, они могут выглядеть как полоса поперек живота. Последняя часть брюшка буроватая и несколько нечеткая. Крылья темно-синие.

Рис. 1. Взрослая оса чешуйчатая

М.Бертоне

Рис. 2. Отметины на сколииде на животе

2. Отметины на сколииде на животе

М. Бертоне

Чешуйчатых ос обычно считают полезными насекомыми, потому что они помогают бороться с зеленым июньским жуком и другими личинками.Чешуйчатые осы обитают в Северной Каролине с июня по октябрь. Однако больше всего их в августе. Самка осы низко летает над почвой в поисках личинок. Обнаружив один из них, он роется в почве, прокладывая собственный туннель или следуя по туннелю, проложенному личинкой. Найдя личинку, она ужалит ее в горло и парализует. Сначала личинка кажется мертвой, но через день или около того она может слабо двигать ногами.![]() Такие парализованные личинки могут жить довольно долго. Затем самка осы откладывает яйцо поперек третьего сегмента личинки.Парализованная личинка обеспечивает личинку осы свежим кормом после того, как она вылупляется из яйца. После ужаливания личинка никогда не выздоравливает.

Такие парализованные личинки могут жить довольно долго. Затем самка осы откладывает яйцо поперек третьего сегмента личинки.Парализованная личинка обеспечивает личинку осы свежим кормом после того, как она вылупляется из яйца. После ужаливания личинка никогда не выздоравливает.

Чешуйчатые осы — очень важные естественные агенты в борьбе с личинками зеленых июньских жуков в почве. Взрослые осы Scoliid питаются нектаром и пыльцой цветов. Они не жалят, если на них не наступают или не тянутся небрежно. В начале августа осы часто отдыхают на цветках, а ночью зарываются в почву. Чешуйчатых ос часто замечают, летающих всего в нескольких дюймах над лужайками, кишащими личинками, в виде рыхлой восьмерки.Иногда эти осы довольно многочисленны и бросаются в глаза, участвуя в брачных полетах. После спаривания самки больше времени проводят в поисках личинок, а летающие осы не так заметны.

Поскольку нет данных о том, чтобы кто-либо был ужален осами Scoliid, никаких мер контроля, похоже, не требуется. Однако их присутствие означает присутствие личинок. Может потребоваться мониторинг заражения белыми личинками.Если личинки были проблемой, см. Белых личинок в газоне.

Однако их присутствие означает присутствие личинок. Может потребоваться мониторинг заражения белыми личинками.Если личинки были проблемой, см. Белых личинок в газоне.

Дата публикации: 25 октября 2017 г.

Рекомендации по использованию сельскохозяйственных химикатов включены в эту публикацию для удобства читателя. Использование торговых марок и любое упоминание или перечисление коммерческих продуктов или услуг в этой публикации не означает одобрения со стороны NC State University или NC A&T State University или дискриминации в отношении аналогичных продуктов или услуг, не упомянутых.Лица, использующие сельскохозяйственные химикаты, несут ответственность за то, чтобы их предполагаемое использование соответствовало действующим нормам и этикетке продукта. Обязательно получите актуальную информацию о правилах использования и изучите текущую этикетку продукта перед нанесением любого химического вещества. За помощью обращайтесь в местный окружной центр NC Cooperative Extension.

За помощью обращайтесь в местный окружной центр NC Cooperative Extension.

N.C. Cooperative Extension запрещает дискриминацию и домогательства независимо от возраста, цвета кожи, инвалидности, семейного и семейного положения, гендерной идентичности, национального происхождения, политических убеждений, расы, религии, пола (включая беременность), сексуальной ориентации и статуса ветерана.

Во дворе осы. Вам лучше узнать их.

Более длинные и тонкие, чем желтые куртки, бумажные осы отличаются своими задними ногами, которые при полете свисают, как «пара штанов», — сказала Меган Аш, доктор энтомологии. кандидат Вашингтонского государственного университета. Существует ряд видов бумажных ос, обитающих в определенных районах Соединенных Штатов, а также инвазивный вид, европейский вид, который распространился по всей стране с момента своего появления в 1970-х годах.

У бумажных ос сложная социальная жизнь. В то время как некоторые колонии основаны одной осой, многие начинают с нескольких королев, которые дерутся, чтобы установить господство. Победитель откладывает большую часть яиц, а остальные берут на себя большую часть кормления, содержания и ухода за детьми.

В то время как некоторые колонии основаны одной осой, многие начинают с нескольких королев, которые дерутся, чтобы установить господство. Победитель откладывает большую часть яиц, а остальные берут на себя большую часть кормления, содержания и ухода за детьми.

Элизабет Тиббетс, биолог из Мичиганского университета, изучающая поведение бумажных ос, исследует, как насекомые образуют эти иерархии. Она обнаружила, что северные бумажные осы могут узнавать друг друга благодаря четким отметкам на их лицах.

Совсем недавно доктор Тиббетс обнаружила, что северные бумажные осы также могут «отслеживать социальную сеть взаимодействия», — сказала она: даже если они не сражались с конкретной королевой, они имеют представление о ее силе, наблюдая за ней. бороться с другими и относиться к ней соответственно. «Для этого нужно быть довольно умным», — сказала она.

У мужчин есть свои ритуалы. Каждую осень самцы европейских бумажных ос на юге Соединенных Штатов собираются огромными стаями на самой высокой точке, которую они могут найти, чтобы дождаться потенциальных партнеров. Это может быть многоэтажное здание, амбар или аттракцион. На военных базах или в аэропортах это часто бывает диспетчерская вышка.

Это может быть многоэтажное здание, амбар или аттракцион. На военных базах или в аэропортах это часто бывает диспетчерская вышка.

Самцы ос не могут ужалить. Но такое поведение по понятным причинам огорчает людей, которые его видят, в том числе тех, кто работает внутри диспетчерских вышек. «Они действительно пугают людей», — сказала г-жа Аше.

Итак, мисс Аше, исследования которой финансируются за счет гранта ВВС США, также проводит поведенческие исследования, проверяя, могут ли осы научиться ассоциировать определенный запах с наградой.(Если они могут, запах можно использовать, чтобы заманить их в ловушку или заманить.) В лаборатории, без дома, который нужно защищать, или личинок, которых нужно выращивать, с ними «приятно работать», сказала она, и тратят большую часть дни бездельничать на солнце, «как маленькие кошечки».

Осы | Факты о насекомых | Adams ™

Вы собираетесь косить лужайку, как вдруг — зум! Мимо проносится разъяренная оса. Потом еще — и еще. Наличие ос вокруг вашего дома в лучшем случае неприятно, а в худшем — опасно, поэтому вот несколько фактов об осах, которые помогут вам контролировать ситуацию.

Наличие ос вокруг вашего дома в лучшем случае неприятно, а в худшем — опасно, поэтому вот несколько фактов об осах, которые помогут вам контролировать ситуацию.

Знакомьтесь, оса

Некоторые осы живут поодиночке, но другие — социальные насекомые, такие как муравьи. Здесь мы сосредоточимся на социальных осах. Весной молодые королевы ос выходят из зимней спячки и начинают откладывать яйца и строить новую колонию. По мере роста популяции самки осы-работницы продолжают расширять гнездо и собирать запасы пищи для себя и личинок ос. Ближе к осени новые королевы ос покидают гнездо, спариваются и находят место для зимней спячки. В отличие от медоносных пчел, которые зимуют целой колонией, большинство членов колонии ос не живут больше года и не зимуют.Только молодые королевы делают это, поэтому они могут возобновить цикл весной.

Оса против пчелы, Оса против шершня

Это может вас удивить: большинство насекомых, которых мы в США называем «шершнями», на самом деле являются осами. 1 Хотя большинство шершней на самом деле являются осами, пчелы отличаются от ос во многих отношениях:

1 Хотя большинство шершней на самом деле являются осами, пчелы отличаются от ос во многих отношениях:

- У ос обычно твердое тело, а у пчел — пушистое.

- Осы охотятся на других насекомых в части своего рациона, в то время как пчелы используют источники нектара.

- Осы, как правило, несколько более агрессивны, чем пчелы, хотя это зависит от конкретного вида.

- Осы могут ужалить несколько раз, в то время как медоносные пчелы ужалиют только один раз, а затем умирают.

Почему осы — проблема

Когда осы строят свои гнезда вдали от жилищ людей, они обычно не причиняют никакого вреда. Живи и давай жить другим! Проблема возникает, когда осы поселяются рядом с вашим домом.

Как осы влияют на вашего питомца

- Осы довольно не разборчивы, когда дело доходит до защиты своего гнезда.Даже животное, не собирающееся причинять вред осам, например ваша любопытная собака или кошка, может подвергнуться нападению ос.

Любопытство к осиному гнезду — это нехорошо!

Любопытство к осиному гнезду — это нехорошо! - Укусы осы могут быть довольно болезненными для вашего питомца и даже привести к серьезным проблемам со здоровьем.

- Собаки могут попробовать съесть мертвых ос, что также может вызвать проблемы со здоровьем. 2

Как осы влияют на ваш дом

- Ос часто привлекает карниз вашего дома или гаража.Они ищут безопасное место, которое защитит их гнездо от непогоды.

- В некоторых случаях осы могут строить гнездо внутри вашего дома, например, на чердаке или внутри защищенной зоны, например, в вентиляционном отверстии.

- В отличие от некоторых насекомых, таких как муравьи-плотники, осы не причиняют особого вреда дому своим гнездом; они просто используют структуру для укрытия.

- Укусы осы могут быть болезненными для человека и вызывать различные побочные эффекты от легких до тяжелых.

Как осы влияют на ваш двор

- Осы могут пытаться строить гнезда на деревьях вокруг вашего двора и даже в более коротких кустах и древесных растениях.

Они также могут быть нацелены на сады или навесы для инструментов, игровое оборудование и другие наружные сооружения.

Они также могут быть нацелены на сады или навесы для инструментов, игровое оборудование и другие наружные сооружения. - Некоторые виды ос живут на земле и образуют колонии в маленьких норках во дворе.

- Осы питаются другими насекомыми, поэтому их можно считать полезными. Если гнездо находится в стороне от двора, вы можете оставить его. 3

Как избавиться от ос

- Будьте активны. Молодые королевы ос могут быть пойманы с помощью ловушки для ос ранней весной, прежде чем они построят новую колонию. 4 Это может помочь предотвратить появление больших популяций ос в конце года. Ловушка для ос не так эффективна летом, так как она может поймать только ос-рабочих-самок и не помешает строительству гнезда.

- Не допускайте попадания мусора. Осы, ищущие пропитание, привлекают открытые мусорные баки или мусорные баки, поэтому держите эти места в чистоте и накрывайте мусор, чтобы не допустить попадания ос во двор.

- Устранить дыры. Наземные осы могут жить внутри заброшенных нор для грызунов, поэтому их заполнение может помочь отпугнуть ос.

- Попробуйте распылитель тумана. Для гнезд внутри вашего дома, таких как те, что построены на чердаке, в гараже или сарае, вы можете попробовать управлять осами с помощью комнатного туманообразователя. Adams Plus Flea & Tick Indoor Fogger обрабатывает до 375 квадратных футов и позволит вам избавиться от гнезда, не приближаясь к нему слишком близко.

- Осторожно используйте спрей от осы. Попробуйте обработать гнездо подходящим инсектицидом на рассвете или в сумерках, когда улей неактивен. Если вам нужно приблизиться к гнезду, наденьте защитное снаряжение. Спрей, такой как Adams Flea & Tick Home Spray, может быть эффективным против ос. Если вам нужно распылить на расстоянии, попробуйте продукт с баллончиком под давлением, который действует на расстоянии многих футов.

- Нанять специалиста.

Если вы не знаете, как избавиться от осиного гнезда, или не знаете, что делать дальше, возможно, вам потребуется нанять профессионала.

Если вы не знаете, как избавиться от осиного гнезда, или не знаете, что делать дальше, возможно, вам потребуется нанять профессионала.

Осы могут быть настоящей проблемой, но у вас есть множество способов отправить их упаковывать и привести свой дом и двор в нормальное состояние.

1. Sweetser, Робин. Альманах старого фермера. «Осы, пчелы и шершни: в чем разница?» 30 ноября 2020 г. https://www.almanac.com/wasps-bees-and-hornets-whats-difference

2. ДиПьетро, Рене. Горячая линия по борьбе с отравлением домашних животных. «Токсичность укусов пчел и ос у домашних животных», https://www.petpoisonhelpline.com/blog/bee-and-wasp-sting-toxicity-in-pets/

.3.Итон, Алан Т. Расширение кооперативов Университета Нью-Гэмпшира. «Борьба с осами, пчелами и шершнями вокруг вашего дома», 23 января 2018 г. https://extension.unh.edu/resource/controlling-wasps-bees-and-hornets-around-your-home-fact-sheet-0

4. Грант, Бонни Л. Ноу-хау в садоводстве. «Сделай сам: ловушка для ос: сделай самодельную ловушку для ос», 16 ноября 2020 г.

«Сделай сам: ловушка для ос: сделай самодельную ловушку для ос», 16 ноября 2020 г.

Раскрыта альтернатива Hornet Tor для высокоскоростного анонимного просмотра

SymantecAcademics разработали альтернативу сети Tor для пользователей, которая обеспечивает высокоскоростной анонимный веб-серфинг.

На этой неделе исследователи представили Hornet, высокоскоростную сеть луковой маршрутизации, которая использует архитектуру следующего поколения, чтобы затруднить отслеживание пользователей.

Разработана Ченом Ченом из Университета Карнеги-Меллона вместе с Даниэле Энрико Асони, Дэвидом Баррерой, Джорджем Данезисом и Адрианом Перригом из Цюрихского Федерального технологического института и Университетского колледжа Лондона. -окончить анонимные каналы и был разработан как более быстрая и безопасная альтернатива Tor.

Сеть Tor работает через серверы и создает виртуальные туннели, что затрудняет отслеживание IP-адресов. Сеть используется теми, кто хочет получить доступ к Deep Web, а также журналистами, активистами и правоохранительными органами.

Обычный пользователь может получить доступ к сети через загрузку программного обеспечения или через расширения браузера, чтобы скрыть свой IP-адрес и веб-активность от посторонних глаз.

В то время как сеть некоммерческой организации может снизить скорость просмотра в целях избежания слежки, Hornet может обрабатывать анонимный трафик со скоростью более 93 ГБ / с.

См. Также : ФБР использовало службы Hacking Team, чтобы разоблачить пользователя Tor.

В статье под названием HORNET: High-speed Onion Routing at the Network Layer (.PDF) команда описывает, как логика маршрутизатора Hornet была реализована в программном обеспечении Intel. маршрутизатор вместе с клиентом Hornet, разработанным для Python. Команда говорит, что в отличие от других луковых маршрутизаторов, Hornet не сохраняет состояния потока или «выполняет дорогостоящие вычислительные операции для пересылки данных», что позволяет системе масштабироваться по мере необходимости без ограничений, а использование симметричной криптографии позволяет передавать трафик. обрабатывается на таких высоких скоростях.

По мнению ученых, каждый узел Hornet может «обрабатывать трафик практически неограниченного количества источников».

Кроме того, команда утверждает, что их система «обеспечивает более надежные гарантии безопасности, чем существующие системы анонимности на сетевом уровне», поскольку система не хранит состояния для каждого сеанса.

Вместо этого Hornet по умолчанию передает состояния сеанса конечным хостам, шифруя каждый пакет, чтобы снизить риск утечки данных.

В документе говорится:

«Он разработан для обеспечения высокой эффективности: вместо сохранения состояния на каждом реле, состояние соединения (например, ключи дешифрования лукового уровня) передается в заголовках пакетов, что позволяет промежуточным узлам быстро пересылать трафик для большое количество клиентов.

Для всех пакетов данных в сеансе узлы Hornet используют только симметричную криптографию для получения своего состояния, обработки AHDR и луковичного дешифрования (или шифрования) полезной нагрузки ».

Если пользователь нацелен на более чем один узел скомпрометирован, пользователи по-прежнему могут преследоваться посредством подтверждающих атак — атак, основанных на мониторинге потоков трафика и потоков пакетов для отслеживания пользователя. Однако планка безопасности повышается, поскольку злоумышленник должен контролировать «значительный процент интернет-провайдеров» в нескольких геополитических областях. — сохраняя при этом молчание такого наблюдения — чтобы эффективно шпионить за пользователями альтернативной сети Tor.

В мае закрылся проект Tor Cloud. Надстройка к проекту Tor предоставила пользователям доступ к сети в обмен на пожертвованную пропускную способность, однако отсутствие разработчиков, которые могли бы защитить систему от ошибок и уязвимостей, что подвергало пользователей риску уязвимости, побудило организацию к закрыть схему полностью.

Читайте дальше: Лучшие предложения

Обнаженная ДНК паразитических ос

Nasonia Геномы осы должны улучшить сельскохозяйственный биологический контроль.

У вас есть полный доступ к этой статье через ваше учреждение.

После спаривания осы Nasonia самка (внизу) вводит свои оплодотворенные яйца насекомым-хозяевам. Предоставлено: Майкл Кларк / Рочестерский университет

.Ученые секвенировали геномы трех видов Nasonia , крошечной паразитической осы, которую биологи все чаще используют в качестве модельного организма.Геномы помогут в усилиях по биологическому контролю в сельском хозяйстве, а также в фундаментальных исследованиях развития и генетики.

«Важно то, что естественного врага никогда не секвенировали», — говорит Кевин Хакетт, руководитель отдела биологического контроля Службы сельскохозяйственных исследований США в Белтсвилле, штат Мэриленд. «По консервативным оценкам, только в этой стране мы получаем 20 миллиардов долларов от биологического контроля».

Самки Nasonia впрыскивают свои яйца внутрь развивающихся мух, оставляя молодым осам грызть себе путь наружу.Изучение Nasonia может помочь улучшить сельскохозяйственное использование других ос, которые ведут себя аналогичным образом. Trichogramma , например, используется для борьбы с вредителями томатов, кукурузы (кукурузы) и яблок.

Геномы Nasonia указывают на то, что у ос не хватает генов, необходимых для синтеза определенных аминокислот, возможно, из-за их исключительно плотоядных привычек питания. Это открытие может помочь исследователям разработать искусственные диеты для разведения ос для крупномасштабных усилий по борьбе с вредителями.«Это было бы невероятным прорывом в будущем», — говорит Хакетт.

Рабочая группа по геному Nasonia , в которую входят 157 авторов, связанных с 70 департаментами или учреждениями, собралась в 2004 году — вскоре после публикации чернового варианта последовательности медоносных пчел — чтобы настаивать на секвенировании второго перепончатокрылого с помощью Национального исследования человека. Институт исследования генома в Бетесде, штат Мэриленд.

Но Nasonia — это не просто «лабораторная крыса» для исследований на паразитических ос.Джон Веррен, эволюционный генетик из Университета Рочестера в Нью-Йорке и один из руководителей проекта по секвенированию, считает, что Nasonia продвинет фундаментальные генетические исследования.

Три вида могут быть выведены для создания гибридов, что позволяет исследователям идентифицировать видоспецифичные гены, участвующие в таких функциях, как выбор хозяина. И, как и другие перепончатокрылые, самцы Nasonia гаплоидны — у них есть только одна копия генома, что упрощает анализ генома и изучение взаимодействия генов.Наконец, у ос есть ключевое преимущество перед этой лабораторной рабочей лошадкой, мухой Drosophila . Методы РНК-интерференции должны применяться клетка за клеткой в Drosophila , тогда как в Nasonia они могут применяться ко всем типам тканей животного, что позволяет разрабатывать высокопроизводительные анализы функции генов.

«До недавнего времени многие люди были сконцентрированы на мухах, — говорит генетик развития Клод Десплан из Нью-Йоркского университета. «Теперь, когда доступно все больше и больше последовательностей генома, исследователи используют новые системы, такие как Nasonia .»

Геном Nasonia , опубликованный на этой неделе в журнале Science 1 , уже преподнес некоторые биологические сюрпризы. Например, оса производит 79 белков-кандидатов в яд, некоторые из которых являются новыми для науки. который использует свои яды от боли, яды паразитических ос используются для управления поведением хозяина для их яиц. Эти соединения могут быть многообещающими в качестве кандидатов в лекарства. Вирус оспы, и они были перенесены из бактерий Wolbachia в геном осы.Эти гены экспрессируют белки на многих различных стадиях развития осы, демонстрируя важность горизонтального переноса генов в эволюции животных.

Ричард Стаутхэмер, энтомолог из Калифорнийского университета в Риверсайде, говорит, что он особенно взволнован возможностью открытия генов, определяющих пол. «При биологическом контроле, — говорит он, — вы хотите иметь больше самок, потому что именно они собираются выйти и убить других насекомых».

Дополнительные ссылки

Дополнительные ссылки

Дополнительные внешние ссылки

Проект генома Насония

Лаборатория Джона Веррена

Об этой статье

Цитируйте эту статью

Borrell, B.Обнаружена ДНК паразитических ос. Nature (2010). https://doi.org/10.1038/news.2010.11

Ссылка для скачивания

Инвазивная бумажная оса превращает городские сады опылителей в экологические ловушки для личинок бабочки монарх

Dueñas, M. A. et al. . Роль инвазивных видов во взаимодействии с исчезающими и исчезающими видами в Соединенных Штатах: систематический обзор. Biodivers. Консерв. 27 , 3171–3183 (2018).

Артикул Google ученый

Робертсон Б. А., Рехаге Дж. С. и Сих А. Экологическая новизна и появление эволюционных ловушек. Trends Ecol. Evol. 28 , 552–560 (2013).

Артикул Google ученый

Лепчик, К. А. и др. . Биоразнообразие в городе: фундаментальные вопросы для понимания экологии городских зеленых насаждений для сохранения биоразнообразия. BioScience 67 , 799–807 (2017).

Артикул Google ученый

Лосс, С. Р., Уилл, Т. и Марр, П. П. Влияние домашних кошек, находящихся на свободном выгуле, на дикую природу США. Nat. Commun. 4 (1), 2041–1723 (2012).

Google ученый

Шипли, А., Мерфи, М. Т. и Эльзинга, А. Х. Жилые границы как экологические ловушки: выживание в период выживания наземных птиц воробьиных в лесном городском парке. Auk 130 , 501–511 (2013).

Артикул Google ученый

Шлепфер М. А., Шерман П. В., Блосси Б. и Рунге М. С. Интродуцированные виды как эволюционные ловушки. Ecol. Lett. 8 , 241–246 (2005).

Артикул Google ученый

Shochat, E. и др. . Вторжение, конкуренция и потеря биоразнообразия в городских экосистемах. BioScience 60 , 199–208 (2010).

Артикул Google ученый

Флетчер Р. Дж., Оррок Дж. Л. и Робертсон Б. А. Как тип антропогенных изменений влияет на последствия экологических ловушек. Proc. Рой. Soc. B 279 , 2546–2552 (2012).

Артикул Google ученый

Годдард, М. А., Дугилл, А.Дж. И Бентон, Т. Г. Масштабирование от садов: сохранение биоразнообразия в городской среде. Trends Ecol. Evol. 25 , 90–98 (2010).

Артикул Google ученый

Брауэр, Л. П. и др. . Упадок бабочек-монархов, перезимовавших в Мексике: угрожает ли миграционный феномен? Insect Conserv. Дайвер. 5 , 95–100 (2012).

Артикул Google ученый

Видаль О. и Рендон-Салинас Э. Динамика и тенденции зимовки колоний бабочки монарх в Мексике. Biol. Консерв. 180 , 165–175 (2014).

Артикул Google ученый

Thogmartin, W. E. et al. . Восстановление среды обитания бабочки-монарха на Среднем Западе США: «все на руку». Environ. Res. Lett. 12 , 074005 (2017).

ADS Статья Google ученый

Часы Monarch. Программа Monarch Waystation, https://monarchwatch.org/waystations/ (2020).

Совместное предприятие «Монарх». Создание среды обитания для монархов, https://monarchjointventure.org/get-involved/create-habitat-for-monarchs (2020).

Джонстон, М. К. и др. . Оценка численности молочая в мегаполисах по существующим и заданным пользователем сценариям. Фронт. Ecol. Evol. 7 , 210 (2019).

Артикул Google ученый

Каттинг, Б. Т. и Таллами, Д. В. Оценка садов бабочек для восстановления среды обитания бабочки-монарха (Lepidoptera: Danaidae). Environ. Энтомол. 44 , 1328–1335 (2015).

Артикул Google ученый

Стенойен, К., Наиль, К. Р. и Оберхаузер, К. С. Продуктивность среды обитания и временные закономерности плотности яиц бабочки-монарха на востоке США. Ann. Энтомол.Soc. Являюсь. 108 , 670–679 (2015).

Артикул Google ученый