Как решить проблемы с Google reCaptcha? -Биткоин рынок| BitBay

Как решить проблемы с Google reCaptcha?

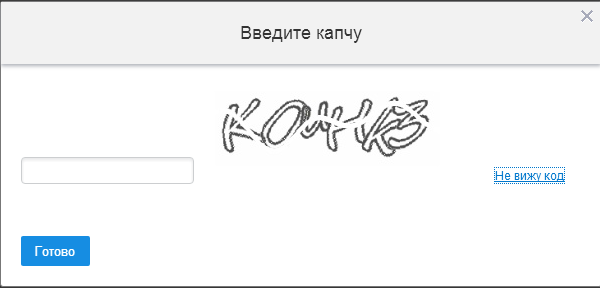

Проблемы с Google reCaptcha “Я не робот», «Попробуйте попытку позже»

Проблемы с капчей появляются чаще всего тогда, когда ты в сети принимаешь найстройки интернет-оператора, между множеством устройств пользователя. Это значит, что один из них отправляет автоматически ренерируемые сообщения (боты), когда ты смотришь сообщение «Наши системы обнаружили необычный трафик, поступающий из вашей компьютерной сети».

Не всегда это должно означать, что один из людей делает это нарочно — устройство может быть заражено.

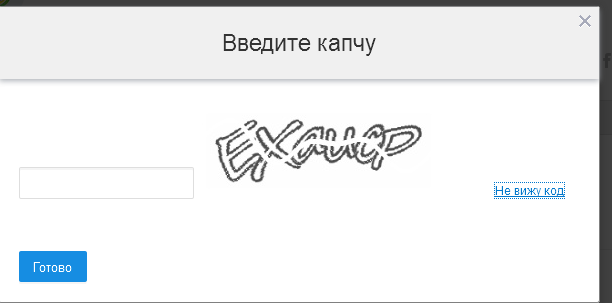

Затем Google требует выполнить одну из простых задач:

- нажимать на изображения с определенным элементом

- переписать данное слово

- слушать лектора и писать то, что он сказал

Пример нажатия на элементы, на которых находится флаг.

Blocked access.

Я заблокирован — Попробуйте еще раз позже

Некоторые из способов,котореы помогут тебе войти.

Попробуйте режим инкогнито (в chrome CTRL + SHIFT + N)

TЧтобы войти в браузер, используйте свою учетную запись google. Вероятность блокировки становится меньше, поскольку Google знает, что вы не бот, потому что используете свою учетную запись. Кроме того, учетная запись gmail является одной из самых безопасных, и вы можете создать двухэтапный вход с помощью SMS или Google Authenticator. Мы не рекомендуем использовать другие учетные записи, кроме тех, что указаны в gmail.

Свяжитесь с сетевым администратором и сообщите им о своих проблемах. Они должны решить проблему с человеком, который порождает проблему, и дать вам новые сетевые настройки.

- Если проблема сохраняется или возвращается, мы рекомендуем использовать VPN, это виртуальная частная сеть, благодаря которой вы получаете безопасное соединение — это платное решение, но наиболее эффективное. Если вы используете это решение и все еще имеете проблему — попробуйте отключить его или обновить его настройки.

смесители, санитарная керамика, душевые системы, аксессуары для ванной и кухни

Name

Phone No

Select country Albania Angola Argentina Armenia Austria Azerbaijan Belarus Belgium Benin Bolivia Bosnia and Herzegovina Bulgaria Burkina Faso Burundi Cape Verde Central African Republic Chad Chile Colombia Comoros Croatia Cyprus Czech Republic Democratic Republic of the Congo Denmark Djibouti Ecuador Egypt Equatorial Guinea Eritrea Estonia Falkland Islands (UK) Finland France French Guiana (France) Gabon Gambia Georgia Germany Greece Guinea-Bissau Guyana Hungary Iceland Ireland Kazakhstan Kosovo Latvia Libya Lithuania Luxembourg Mali Malta Mauritania Mauritius Mayotte (France) Moldova Montenegro Morocco Netherlands Niger North Macedonia Norway Paraguay Peru Portugal Republic of the Congo Réunion (France) Romania Rwanda Saint Helena, Ascension and Tristan da Cunha (UK) São Tomé and Príncipe Senegal Serbia Sierra Leone Singapore Slovakia Slovenia Somalia South Sudan Spain Sudan Suriname Sweden Tanzania Togo Tunisia Turkey Uganda United Kingdom Uruguay VenezuelaAlgeriaAntigua and BarbudaAustraliaBahamasBahrainBangladeshBarbadosBelizeBermudaBhutanBotswanaBrazilBruneiCambodiaCameroonCanadaChinaCosta RicaCubaCyprusDominicaDominican RepublicEgyptEl SalvadorEswatini (Swaziland)EthiopiaFijiGhanaGrenadaGuatemalaGuineaHaitiHondurasHong KongIndonesiaIranIraqIsraelItalyIvory CoastJamaicaJapanJordanKenyaKuwaitLaosLebanonLesothoLiberiaMacauMadagascarMalawiMalaysiaMaldivesMexicoMongoliaMozambiqueMyanmarNamibiaNepalNew ZealandNicaraguaNigeriaNorth KoreaOmanPakistanPanamaPapua New GuineaPhilippinesPolandQatarRussiaSaudi ArabiaSeychellesSouth AfricaSouth KoreaSri LankaSt.

Appointment Date

Message

Enter Email Verification Code

Online Appointment customer agreement

Проект «Лаборатории Касперского» о будущем «Земля 2050» получил Red Dot Design Award | ООО Альянс плюс

Главная › Новости IT › Проект «Лаборатории Касперского» о будущем «Земля 2050» получил Red Dot Design AwardМультимедийный проект «Земля 2050», запущенный «Лабораторией Касперского» в честь двадцатилетия компании, получил престижную награду Red Dot Design Awards.

«Земля 2050» — это не просто проект о будущем, но и открытая площадка для обсуждения того, как будет выглядеть наша планета в ближайшие 30 лет. На специально созданном веб-сайте «Лаборатория Касперского» собрала прогнозы социально-технологических изменений, а также киберугроз будущего. В проекте приняли участие эксперты «Лаборатории Касперского», а также известные ученые и футурологи, например, Ян Пирсон (Ian Pearson). Сейчас сайт содержит сценарии развития для 80 городов и территорий по всему миру, включая российские Томск, порт Диксон и космодром «Восточный». В общей сложности в проекте представлены около 200 прогнозов, которые разделены на три временные категории: 2030, 2040 и 2050 год.

Red Dot Design Award — авторитетная международная премия, вручаемая с 1955 года за выдающееся качество и особые достижения в дизайне. Награждаются работы в трех категориях: Product Design (промышленный дизайн), Communication Design (реклама, корпоративный дизайн, интерактивные СМИ) и Concept Design (лучшая идея и концепция).

«Мы, действительно, все чаще становимся лауреатами различных наград. Но уникальность ситуации в том, что обычно мы получаем технологические премии, например, от уважаемой международной лаборатории AV-TEST. В этот раз нас на самом высоком уровне наградили за дизайн, — отметил Андрей Лаврентьев, глава отдела развития технологий «Лаборатории Касперского». — Мы гордимся проектом «Земля 2050». Это не совсем обычная футурология, ведь для нас критически важно держать руку на пульсе киберугроз, прогнозировать их и всегда быть на шаг впереди злоумышленников».

Проект «Земля 2050» разработан «Лабораторией Касперского» совместно с креативным агентством Possible Group. «Лаборатория Касперского» выступила автором идеи и предоставила прогнозы в области развития киберугроз, а команда агентства придумала объединить футурологов и художников на единой платформе, а также разработала дизайн сайта.

«Наша общая цель была в том, чтобы заставить пользователей задуматься о кибербезопасности. Но чтобы человек сделал это всерьез, ему нужно показать будущее, в которое он действительно поверит, — рассказывает представитель агентства Possible Group Марат Арутюнов. — Самое сложное и одновременно интересное в проекте — уместить весь масштаб идеи в функционал одного сайта так, чтобы он остался простым и доступным для любого пользователя. В дальнейших планах — превратить портал в street view будущего. При этом каждый желающий сможет поделиться идеями о том, как будет выглядеть будущее — написать свой прогноз для проекта, воспользовавшись формой обратной связи».

Но чтобы человек сделал это всерьез, ему нужно показать будущее, в которое он действительно поверит, — рассказывает представитель агентства Possible Group Марат Арутюнов. — Самое сложное и одновременно интересное в проекте — уместить весь масштаб идеи в функционал одного сайта так, чтобы он остался простым и доступным для любого пользователя. В дальнейших планах — превратить портал в street view будущего. При этом каждый желающий сможет поделиться идеями о том, как будет выглядеть будущее — написать свой прогноз для проекта, воспользовавшись формой обратной связи».

Проект «Земля 2050» запущен в начале 2017 года и пока доступен только на английском языке, однако уже в конце августа «Лаборатория Касперского» представит его русскоязычную версию. Все прогнозы и мнения экспертов будут переведены на русский язык, а к 870-летию Москвы рядом с панорамами Барселоны и Шанхая на сайте появится трехмерное изображение столицы России будущего.

Подробнее ознакомиться с проектом «Земля 2050» можно по ссылке https://2050. earth/.

earth/.

Источник: https://www.kaspersky.ru/about/press-releases/2017_kaspersky-lab-project-the-future-of-earth-2050-received-the-red-dot-design-award

Взлом капчи за 0.05 секунд с помощью Машинного Обучения

Оказывается, нейросети уже давно могут «притворяться» людьми — рассказываем про новую модель генеративно-состязательной сети (GAN), которая распознаёт системы CAPTCHA на 32 посещаемых веб-сайтах.

Автор: Roberto Iriondo, Machine Learning Department of Carnegie Mellon University

ДИСКЛЕЙМЕР

Текст данной статьи приведен исключительно в образовательных целях для информирования пользователей о возможных уязвимостях при разработке сайтов. Информация предоставляется в целях противодействия эксплуатации уязвимостей. Редакция сайта не поддерживает никакие виды противозаконной деятельности в сети Интернет.

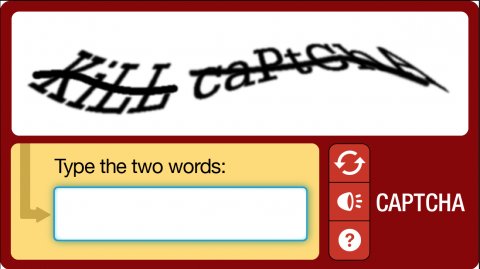

Никто не любит капчи (в смысле, никто из людей, ведь у ботов нет эмоций) — надоедливые картинки с трудно читаемым текстом, который вы должны ввести для доступа к чему-либо в интернете. CAPTCHA (C

CAPTCHA (C

Схема алгоритма:

Исследователи используют небольшой набор несинтезированных капч для обучения синтезатора CAPTCHA. Синтезатор (1) используется для генерации синтетических CAPTCHA (2), которые применяются для обучения базового решателя (base solver) (3). Base solver затем совершенствуется для создания точно настроенного решателя (fine-tuned solver) несинтезированных капч.

Base solver затем совершенствуется для создания точно настроенного решателя (fine-tuned solver) несинтезированных капч.Одним из первых известных людей, которые продемонстрировали уязвимость CAPTCHA, был Эдриан Роузброк. В своей книге “Deep Learning for Computer Vision with Python” Эдриан рассказывает, как он обошёл системы CAPTCHA на сайте E-ZPass New York. Для обучения своей глубокой модели он использовал большой набор изображений с примерами CAPTCHA.

Основное отличие решения Адриана от подхода учёных из Ланкастера, Северо-Западного университета и Пекина — последние не использовали набор данных с примерами, а синтезировали CAPTCHA с помощью генеративно-состязательной сети (GAN). Почти вся обучающая выборка состояла из сгенерированных капч, и лишь небольшая часть — из реальных.

Генеративно-состязательные сети, представленные Яном Гудфеллоу вместе с другими учёными — это глубокие архитектуры, состоящие из двух нейросетей. Эти сети «соревнуются» друг с другом в игре с нулевой суммой (zero-sum game) и синтезируют образцы, близкие к подлинным.

Исследователи оценили свой подход с помощью 33 текстовых схем CAPTCHA, 11 из которых в настоящее время используют 32 самых популярных веб-сайта по данным Alexa. Туда входят схемы Google, Microsoft, eBay, Wikipedia, Baidu и многие другие. Модели, создаваемой для работы с этими системами, понадобилось всего 500 реальных капч, в то время как другим (в том числе модели Эдриана) требовались миллионы примеров.

Сеть GAN инициализируется с учётом параметров безопасности капчи, показанных на рисунке:

Затем она генерирует партию CAPTCHA, чтобы обучить синтезатор с помощью 500 реальных изображений из различных схем капч:

Список текстовых схем капчи, используемых в качестве обучающих данных для синтезатора и тестовых данных для решателяИсследователи использовали 20 тыс. капч для обучения модели Preprocessing и 200 тыс. сгенерированных капч для обучения базового решателя.

Прототип создан с помощью Python, модель Preprocessing построена в приложении Pix2Pix, которое реализовано с помощью TensorFlow. Точно настроенный решатель сделан с помощью Keras.

Реальные Google CAPTCHA и сгенерированные версии, созданные синтезатором CAPTCHAПосле обучения GAN со сгенерированными и реальными капчами, решатель CAPTCHA использовался для атаки на системы защиты таких сайтов как Megaupload, Blizzard, Authorize, Captcha.net, Baidu, QQ, reCaptcha, Wikipedia и т.д. Большинство капч было определено с точностью около 80%, а на сайтах Blizzard, Megaupload и Authorize.net — 100%. Этот метод оказался более точным, чем все предыдущие решения, в которых использовались большие несинтезированные наборы обучающих данных.

Сравнение решателя CAPTCHA с четырьмя другими методамиПомимо увеличения точности, исследователи упоминают в статье, что их подход также оказался более эффективным и не таким дорогостоящим, как другие решения. Это первая GAN-нейросеть для распознавания капч с открытым исходным кодом — отсюда её эффективность и дешевизна.

Однако, у модели есть некоторые ограничения: например, капчи с переменным количеством символов. В текущем подходе используется фиксированное число — если его увеличить, то прототип не будет работать. Ещё модель не поддерживает многословные и фото- или видео-капчи. В теории её можно обучить так, чтобы избавиться от этих ограничений, но пока что они присутствуют.

Посещаемым веб-сайтам следует использовать более надёжные способы защиты своих систем, такие как меры по обнаружению ботов, диагностика кибербезопасности и аналитика. Следует также поддерживать отслеживание местоположения устройства, его тип, используемый браузер и т.д., поскольку теперь сайты стали ещё более лёгкой мишенью для атаки.

Ссылка на оригинальную статью на портале medium.com.

Как удалить всплывающую рекламу Captcha.info (Руководство по удалению вирусов)

Всплывающие окна Captcha.info представляют собой атаку социальной инженерии, которая пытается обманом заставить пользователей подписаться на свои push-уведомления, чтобы они могли отправлять нежелательную рекламу прямо на ваш рабочий стол.

Сайт Captcha.info будет отображать поддельные сообщения об ошибках, в которых вас просят подписаться на уведомления с этого сайта. Если вы нажмете кнопку « Разрешить », вы начнете видеть нежелательную всплывающую рекламу с Captcha.информация на вашем рабочем столе, даже когда ваш браузер закрыт. Чтобы обманом заставить пользователей подписаться на его уведомления, сайт Captcha.info отобразит следующее сообщение:

Captcha.info хочет показывать уведомления

Нажмите Разрешить, чтобы подтвердить, что вы не робот

Не следует нажимать кнопку «Разрешить», потому что сайт Captcha.info рассылает в ваш браузер нежелательную рекламу. Если вы разрешили сайту Captcha.info отправлять уведомления в вашем веб-браузере, нам нужно будет удалить эти разрешения.

Хром

Чтобы удалить разрешение Captcha.info на отправку уведомлений в браузер Google Chrome, выполните следующие действия. Эти шаги предназначены для Google Chrome, работающего на устройствах Windows и Mac.

Эти шаги предназначены для Google Chrome, работающего на устройствах Windows и Mac.- В правом верхнем углу нажмите кнопку главного меню Chrome, представленную тремя вертикальными точками . Когда появится раскрывающееся меню, щелкните « Settings ». Теперь должно появиться меню «Настройки»

- Chrome, прокрутите страницу вниз и нажмите « Advanced ».

- В разделе Конфиденциальность и безопасность щелкните « Content settings ».

- Щелкните « Уведомления ».

- Найдите сайт Captcha.info и нажмите кнопку с тремя вертикальными точками рядом с ним, затем нажмите «Удалить» .

Firefox

Чтобы удалить разрешение Captcha.info на отправку уведомлений в ваш браузер Firefox, выполните следующие действия. Эти шаги предназначены для Mozilla Firefox, работающего на устройствах Windows и Mac.- В правом верхнем углу нажмите кнопку главного меню Firefox, представленную тремя горизонтальными линиями .

Когда появится раскрывающееся меню, выберите параметр «Параметры» .

Когда появится раскрывающееся меню, выберите параметр «Параметры» . - Щелкните « Privacy & Security » в левой части окна.

- Прокрутите вниз до раздела Permissions и нажмите кнопку « Settings… » рядом с Notifications .

- Найдите сайт Captcha.info, затем щелкните раскрывающееся меню и выберите «Блокировать» .

- Нажмите кнопку « Сохранить изменения ».

Internet Explorer

Чтобы удалить разрешение Captcha.info на отправку уведомлений в ваш браузер Internet Explorer, выполните следующие действия.- В правом верхнем углу щелкните значок шестеренки в верхней правой части браузера, затем выберите « Свойства обозревателя ».

- Щелкните вкладку «Конфиденциальность» и выберите « Настройки » в разделе « Блокировщики всплывающих окон ».

- Найдите Captcha.info и нажмите кнопку Remove , чтобы удалить сайт.

Microsoft Edge

Чтобы удалить разрешение Captcha.info на отправку уведомлений в браузер Microsoft Edge, выполните следующие действия.- В правом верхнем углу нажмите кнопку главного меню Microsoft Edge, представленную тремя горизонтальными точками . Когда появится раскрывающееся меню, выберите вариант с надписью Settings .

- В левой части окна нажмите «Дополнительно».

- В разделе « Разрешение веб-сайта » щелкните « Управление разрешением ».

- Найдите Captcha.info и нажмите кнопку X (Очистить) , чтобы удалить сайт.

Android (Chrome)

Чтобы удалить разрешение Captcha.info на отправку уведомлений в браузер Chrome, выполните следующие действия. Эти шаги предназначены для Google Chrome, работающего на устройствах Android.

- Нажмите кнопку главного меню Chrome, представленную тремя вертикальными точками.Когда появится раскрывающееся меню, нажмите на опцию с надписью « Settings ». Теперь должно появиться меню «Настройки»

- Chrome, прокрутите вниз до раздела «Дополнительно» и нажмите « Настройки сайта ».

- В меню «Настройки сайта» нажмите « Уведомления ».

- Откроются опции «Уведомления», и вам будет представлен список с сайтами, на которых у вас есть « Заблокировано, » и « Разрешено, » для отправки вам уведомлений.В разделе « Разрешено » прокрутите список, пока не найдете сайт Captcha.info, затем нажмите на него , затем нажмите кнопку «Очистить и сбросить» , которая появится внизу окна.

- Должно появиться диалоговое окно подтверждения с подробным описанием действий, которые будут предприняты, если вы продолжите процесс сброса. Чтобы завершить процесс очистки, нажмите кнопку « Clean & Reset ».

Эти Captcha.Всплывающие информационные объявления вызываются либо вредоносной рекламой на сайтах, которые вы посещаете, либо рекламным ПО. Это руководство было написано, чтобы помочь пользователям Windows удалить вредоносное ПО со своих устройств. Если вы просто ищете способ заблокировать перенаправление Captcha.info на конкретный сайт, вы можете использовать бесплатное расширение для браузера, например Adblock .

Когда дело доходит до рекламного ПО, эти вредоносные программы связаны с другим бесплатным программным обеспечением, которое вы загружаете из Интернета. К сожалению, некоторые бесплатные загрузки не содержат адекватных сведений о том, что другое программное обеспечение также будет установлено, и вы можете обнаружить, что установили рекламное ПО без вашего ведома.После установки вредоносной программы всякий раз, когда вы будете просматривать веб-страницы, будут появляться нежелательные рекламные объявления с Captcha.info.

Вот несколько типичных признаков того, что в вашей системе установлено рекламное ПО:

- Рекламные объявления появляются там, где их не должно быть.

- Домашняя страница вашего браузера загадочным образом изменилась без вашего разрешения.

- Веб-страницы, которые вы обычно посещаете, отображаются неправильно.

- Ссылки на веб-сайты перенаправляют на сайты, отличные от ожидаемых.

- Появляются всплывающие окна браузера, в которых рекомендуются поддельные обновления или другое программное обеспечение.

- Другие нежелательные программы могут быть установлены без вашего ведома.

Вы должны всегда обращать внимание на при установке программного обеспечения , потому что часто установщик программного обеспечения включает дополнительные установки. Будьте очень осторожны с тем, что вы соглашаетесь установить.

Всегда выбирайте выборочную установку и снимайте выделение со всего, что вам незнакомо, особенно дополнительного программного обеспечения, которое вы никогда не хотели загружать и устанавливать в первую очередь.Само собой разумеется, что вам не следует устанавливать программное обеспечение, которому вы не доверяете.

Как удалить перенаправление Captcha.info (Руководство по удалению)

Это руководство по удалению вредоносных программ может показаться сложным из-за количества шагов и множества используемых программ. Мы написали его таким образом, чтобы предоставить четкие, подробные и простые для понимания инструкции, которые каждый может использовать для бесплатного удаления вредоносных программ.Пожалуйста, выполните все шаги в правильном порядке. Если у вас есть какие-либо вопросы или сомнения, ОСТАНОВИТЕ и обратитесь к нам за помощью.

Чтобы удалить всплывающую рекламу Captcha.info, выполните следующие действия:

ШАГ 1. Удалите вредоносные программы из Windows

На этом первом этапе мы попытаемся определить и удалить любую вредоносную программу, которая может быть установлена на вашем компьютере.

Перейдите в «Программы и компоненты».

Найдите вредоносную программу и удалите ее.

Появится экран «Программы и компоненты» со списком всех программ, установленных на вашем ПК. Прокрутите список, пока не найдете вредоносную программу, затем щелкните, чтобы выделить ее , затем нажмите кнопку «Удалить» , которая появляется на верхней панели инструментов.

Известные вредоносные программы : Juliaetta версии 1.5, Wajam, 1.0.0.1, DNS Unlocker, Cinema Plus, Price Minus, SalesPlus, New Player, MediaVideosPlayers, Browsers_Apps_Pro, PriceLEess, Pic Enhance, Sm23mS, Salus, драйвер сетевой системы, SS8, Сохранить ежедневные предложения, Word Proser, монитор температуры рабочего стола, родительский контроль CloudScout, Savefier, Savepass, HostSecurePlugin, CheckMeUp или HD-V2.2.

Вредоносная программа может иметь на вашем компьютере другое имя. Если вы не можете найти на своем компьютере вредоносные программы, вы можете перейти к следующему шагу

Следуйте инструкциям на экране, чтобы удалить программу.

В следующем окне сообщения подтвердите процесс удаления, нажав Да , затем следуйте инструкциям по удалению программы.

Обязательно внимательно прочитайте все запросы, потому что некоторые вредоносные программы пытаются украсть что-то, надеясь, что вы не прочитаете внимательно.

ШАГ 2. Используйте Malwarebytes для удаления рекламного ПО Captcha.info

Malwarebytes — одно из самых популярных и наиболее часто используемых антивирусных программ для Windows, и на то есть веские причины. Он способен уничтожать многие типы вредоносных программ, которые другие программы обычно пропускают, при этом вам абсолютно ничего не стоит. Когда дело доходит до очистки зараженного устройства, Malwarebytes всегда был бесплатным, и мы рекомендуем его как важный инструмент в борьбе с вредоносными программами.

При первой установке Malwarebytes вы получаете бесплатную 14-дневную пробную версию премиум-версии, которая включает превентивные инструменты, такие как сканирование в реальном времени и специальную защиту от программ-вымогателей. Через две недели он автоматически возвращается к базовой бесплатной версии, которая будет обнаруживать и удалять вредоносные программы только при запуске сканирования. Важно отметить, что Malwarebytes будет работать вместе с антивирусным программным обеспечением без конфликтов.

Загрузите Malwarebytes.

Вы можете загрузить Malwarebytes , щелкнув ссылку ниже.

Дважды щелкните установочный файл Malwarebytes.

По завершении загрузки Malwarebytes дважды щелкните файл mb3-setup-consumer-x.x.x.xxxx.exe , чтобы установить Malwarebytes на свой компьютер. В большинстве случаев загруженные файлы сохраняются в папке Downloads .

Вам может быть представлено всплывающее окно User Account Control с вопросом, хотите ли вы разрешить Malwarebytes вносить изменения в ваше устройство. В этом случае следует нажать « Да », чтобы продолжить установку.

В этом случае следует нажать « Да », чтобы продолжить установку. Следуйте инструкциям на экране, чтобы установить Malwarebytes.

Когда начнется установка Malwarebytes, вы увидите мастер установки Malwarebytes , который проведет вас через процесс установки. Чтобы установить Malwarebytes на свой компьютер, нажмите кнопку « Принять и установить ».

Щелкните «Сканировать сейчас».

После установки Malwarebytes автоматически запустится и обновит антивирусную базу. Чтобы выполнить сканирование системы, нажмите кнопку « Сканировать сейчас ».

Дождитесь завершения сканирования Malwarebytes.

Malwarebytes начнет сканирование вашего компьютера на наличие рекламного ПО и других вредоносных программ. Этот процесс может занять несколько минут, поэтому мы предлагаем вам заняться чем-нибудь еще и периодически проверять статус сканирования, чтобы узнать, когда оно будет завершено.

Щелкните «Карантин выбран».

Когда сканирование завершится, вам будет представлен экран, показывающий вредоносные программы, обнаруженные Malwarebytes. Чтобы удалить вредоносные программы, обнаруженные Malwarebytes, нажмите кнопку « Quarantine Selected ».

Перезагрузите компьютер.

Malwarebytes теперь удалит все обнаруженные вредоносные файлы и ключи реестра. Чтобы завершить процесс удаления вредоносного ПО, Malwarebytes может попросить вас перезагрузить компьютер.

Когда процесс удаления вредоносных программ будет завершен, вы можете закрыть Malwarebytes и продолжить выполнение остальных инструкций.

ШАГ 3. Используйте HitmanPro для поиска вредоносных и нежелательных программ

HitmanPro — это второй сканер мнений, использующий уникальный облачный подход к сканированию вредоносных программ. HitmanPro сканирует поведение активных файлов, а также файлов в местах, где обычно находятся вредоносные программы, на предмет подозрительной активности. Если он обнаруживает подозрительный файл, который еще не известен, HitmanPro отправляет его в свои облака для проверки двумя лучшими антивирусными движками на сегодняшний день, которыми являются Bitdefender и Kaspersky.

Если он обнаруживает подозрительный файл, который еще не известен, HitmanPro отправляет его в свои облака для проверки двумя лучшими антивирусными движками на сегодняшний день, которыми являются Bitdefender и Kaspersky.

Хотя HitmanPro является условно-бесплатным ПО и стоит 24,95 долларов в год на 1 ПК, на самом деле ограничений на сканирование нет. Ограничение срабатывает только тогда, когда есть необходимость удалить или поместить в карантин вредоносное ПО, обнаруженное HitmanPro в вашей системе, и к тому времени вы можете активировать одноразовую 30-дневную пробную версию, чтобы включить очистку.

Загрузите HitmanPro.

Вы можете скачать HitmanPro , щелкнув ссылку ниже.

Установите HitmanPro.

Когда HitmanPro завершит загрузку, дважды щелкните «hitmanpro.exe» (для 32-разрядных версий Windows) или «hitmanpro_x64.exe» (для 64-разрядных версий Windows), чтобы установить эту программу на свой компьютер.

В большинстве случаев загруженные файлы сохраняются в папке Downloads .

В большинстве случаев загруженные файлы сохраняются в папке Downloads .

Вам может быть представлено всплывающее окно User Account Control с вопросом, хотите ли вы разрешить HitmanPro вносить изменения в ваше устройство. В этом случае следует нажать « Да », чтобы продолжить установку.Следуйте инструкциям на экране.

Когда HitmanPro запустится, вам будет представлен стартовый экран, как показано ниже. Нажмите кнопку « Next », чтобы выполнить сканирование системы.

Дождитесь завершения сканирования HitmanPro.

HitmanPro начнет сканирование вашего компьютера на наличие вредоносных программ. Этот процесс займет несколько минут.

Щелкните «Далее».

По завершении сканирования HitmanPro отобразит список всех вредоносных программ, обнаруженных программой. Нажмите кнопку « Next », чтобы удалить вредоносные программы.

Щелкните «Активировать бесплатную лицензию».

Нажмите кнопку « Активировать бесплатную лицензию », чтобы запустить бесплатную 30-дневную пробную версию и удалить все вредоносные файлы с вашего ПК.

Когда процесс будет завершен, вы можете закрыть HitmanPro и продолжить выполнение остальных инструкций.

ШАГ 4. Еще раз проверьте наличие вредоносных программ с помощью AdwCleaner

AdwCleaner — это популярный бесплатный сканер по запросу, который может обнаруживать и удалять вредоносные программы, которые не могут найти даже самые известные антивирусные и антивирусные приложения.

Хотя сканирований Malwarebytes и HitmanPro более чем достаточно, мы рекомендуем AdwCleaner пользователям, у которых все еще есть проблемы с вредоносным ПО или которые просто хотят убедиться, что их компьютер на 100% чист.

Загрузите AdwCleaner.

Вы можете скачать AdwCleaner , щелкнув ссылку ниже.

Дважды щелкните файл установки.

Дважды щелкните файл с именем «adwcleaner_7.x.x.exe», чтобы запустить AdwCleaner. В большинстве случаев загруженные файлы сохраняются в папке Downloads .

Вам может быть представлено диалоговое окно User Account Control с вопросом, хотите ли вы запустить этот файл. В этом случае следует нажать « Да », чтобы продолжить установку.Щелкните «Сканировать сейчас».

Когда AdwCleaner запустится, нажмите кнопку « Сканировать сейчас », чтобы выполнить сканирование системы.

Дождитесь завершения сканирования AdwCleaner.

AdwCleaner теперь просканирует ваш компьютер на наличие вредоносных файлов. Этот процесс может занять несколько минут.

Щелкните «Очистить и восстановить».

По завершении работы AdwCleaner отобразит список всех вредоносных программ, обнаруженных программой.

Нажмите кнопку « Clean & Repair », чтобы удалить вредоносные файлы с вашего устройства.

Нажмите кнопку « Clean & Repair », чтобы удалить вредоносные файлы с вашего устройства. Нажмите «Очистить и перезапустить сейчас»

По завершении процесса удаления вредоносного ПО AdwCleaner может потребоваться перезагрузить устройство. Нажмите кнопку « Clean & Restart Now », чтобы завершить процесс удаления.

(ДОПОЛНИТЕЛЬНО) ШАГ 5. Сбросьте настройки браузера, чтобы удалить всплывающую рекламу Captcha.info

Если ваш компьютер перенаправляется на Captcha.info site, нам нужно будет сбросить настройки веб-браузера до исходных значений по умолчанию. Этот шаг следует выполнять только в том случае, если ваши проблемы не были решены предыдущими шагами.

Google Chrome

Чтобы удалить всплывающую рекламу Captcha.info из Google Chrome, нам необходимо сбросить настройки вашего браузера до настроек по умолчанию. Сброс настроек браузера приведет к сбросу нежелательных изменений, вызванных установкой других программ. Однако ваши сохраненные закладки и пароли не будут удалены или изменены.

Однако ваши сохраненные закладки и пароли не будут удалены или изменены.Откройте меню «Настройки» Chrome.

Нажмите кнопку главного меню Chrome, представленную тремя горизонтальными линиями. Когда появится раскрывающееся меню, выберите вариант с надписью « Settings ».

Внизу нажмите «Дополнительно».

«Настройки» Chrome теперь должны отображаться в новой вкладке или в новом окне, в зависимости от вашей конфигурации. Затем прокрутите страницу вниз и щелкните ссылку « Advanced » (как показано в примере ниже).

В разделе «Сброс» нажмите «Сброс».

Должны появиться расширенные настройки Chrome. Прокрутите вниз, пока не появится раздел « Сброс и очистка », как показано в примере ниже. Затем нажмите кнопку « Сбросить настройки до исходных значений по умолчанию ».

Подтвердите, нажав «Сброс».

Должно появиться диалоговое окно подтверждения с подробным описанием компонентов, которые будут восстановлены до их состояния по умолчанию, если вы продолжите процесс сброса.

Чтобы завершить процесс восстановления, нажмите кнопку « Reset Settings ».

Чтобы завершить процесс восстановления, нажмите кнопку « Reset Settings ».

Mozilla Firefox

Чтобы удалить всплывающую рекламу Captcha.info из Firefox, нам необходимо сбросить настройки вашего браузера до настроек по умолчанию. Функция сброса устраняет многие проблемы, восстанавливая Firefox до заводского состояния по умолчанию, сохраняя при этом важную информацию, такую как закладки, пароли, информацию об автозаполнении веб-форм, историю просмотров и открытые вкладки.Перейдите в меню «Помощь».

Нажмите кнопку главного меню Firefox, представленную тремя горизонтальными линиями. Когда появится раскрывающееся меню, выберите параметр с надписью « Help ».

Щелкните «Информация об устранении неполадок».

В меню Help нажмите « Troubleshooting Information ».

Если у вас нет доступа к меню «Справка», введите about: support в адресной строке, чтобы открыть страницу с информацией об устранении неполадок.

Нажмите «Обновить Firefox»

Нажмите кнопку « Обновить Firefox » в правом верхнем углу страницы « Информация об устранении неполадок ».

Подтвердить.

Чтобы продолжить, нажмите кнопку « Обновить Firefox » в новом открывшемся окне подтверждения.

Щелкните «Готово».

Firefox закроется и вернется к настройкам по умолчанию.Когда это будет сделано, появится окно со списком импортированной информации. Щелкните на « Finish ».

Ваш старый профиль Firefox будет помещен на ваш рабочий стол в папку с именем « Old Firefox Data ». Если сброс не устранил вашу проблему, вы можете восстановить некоторую несохраненную информацию, скопировав файлы в новый созданный профиль. Если эта папка вам больше не нужна, удалите ее, поскольку она содержит конфиденциальную информацию.

Internet Explorer

Чтобы удалить Captcha. всплывающая реклама из Internet Explorer, нам нужно будет сбросить настройки вашего браузера по умолчанию. Вы можете сбросить настройки Internet Explorer, чтобы вернуть их к состоянию, в котором они были при первой установке Internet Explorer на ваш компьютер.

всплывающая реклама из Internet Explorer, нам нужно будет сбросить настройки вашего браузера по умолчанию. Вы можете сбросить настройки Internet Explorer, чтобы вернуть их к состоянию, в котором они были при первой установке Internet Explorer на ваш компьютер.Зайдите в «Свойства обозревателя».

Откройте Internet Explorer, щелкните значок шестеренки в правом верхнем углу браузера, затем выберите « Свойства обозревателя ».

Выберите вкладку «Дополнительно», затем нажмите «Сброс».

В диалоговом окне « Свойства обозревателя » выберите вкладку « Advanced », затем нажмите кнопку « Reset ».

Щелкните «Сброс».

В разделе « Сбросить настройки Internet Explorer » установите флажок « Удалить личные настройки », затем нажмите кнопку « Сбросить ».

Щелкните «Закрыть».

Когда Internet Explorer завершит свою задачу, нажмите кнопку « Close » в диалоговом окне подтверждения.

Теперь вам нужно закрыть браузер, а затем снова открыть Internet Explorer.

Microsoft Edge

Чтобы удалить всплывающую рекламу Captcha.info из Microsoft Edge, нам необходимо сбросить настройки вашего браузера до настроек по умолчанию. Начиная с Windows 10 Fall Creators Update (версия 1709), пользователи могут восстанавливать или сбрасывать настройки Microsoft Edge.Перейдите в «Приложения и функции».

Щелкните правой кнопкой мыши кнопку Start в нижнем левом углу и выберите « Apps and Features ». Вы попадете прямо в список установленных программ.

Найдите Microsoft Edge и выберите «Дополнительные параметры».

Появится экран « App and Features » со списком всех программ, установленных на вашем ПК. Прокрутите список, пока не найдете «Microsoft Edge», щелкните его, а затем щелкните ссылку « Advanced options ».

Щелкните «Сброс».

Откроется экран « Advanced Options ». Прокрутите вниз, пока не появится раздел « Reset », как показано в примере ниже.Затем нажмите кнопку « Reset ».

Теперь ваш компьютер должен быть чистым, и вы не должны видеть всплывающие окна с рекламой Captcha.info в своем браузере. Если вы все еще испытываете проблемы при попытке удалить рекламное ПО Captcha.info с вашего компьютера, выполните одно из следующих действий:

Если нам удалось помочь вам, поделитесь этим руководством, чтобы помочь другим.

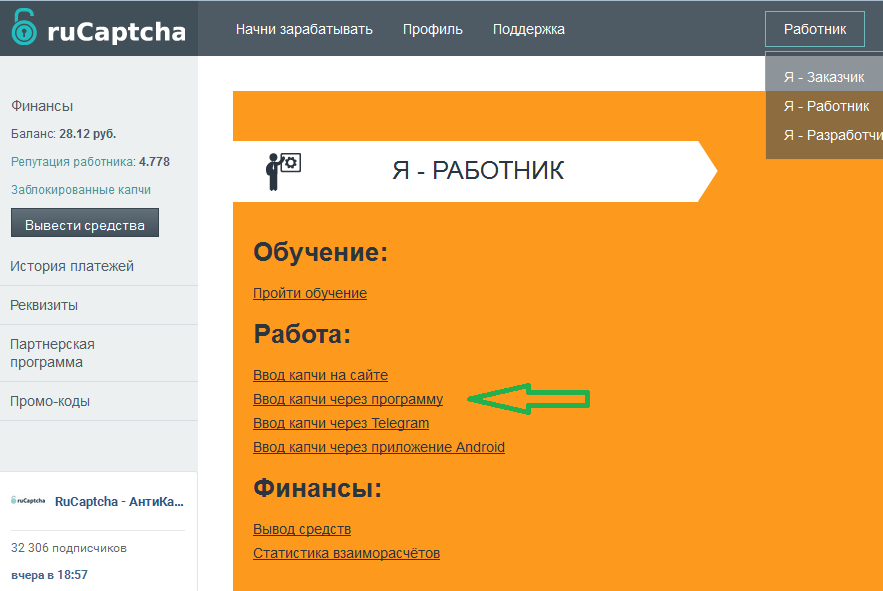

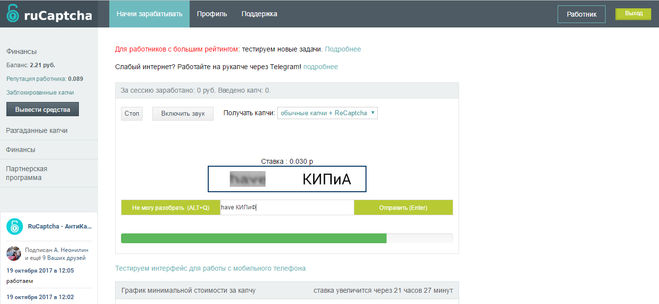

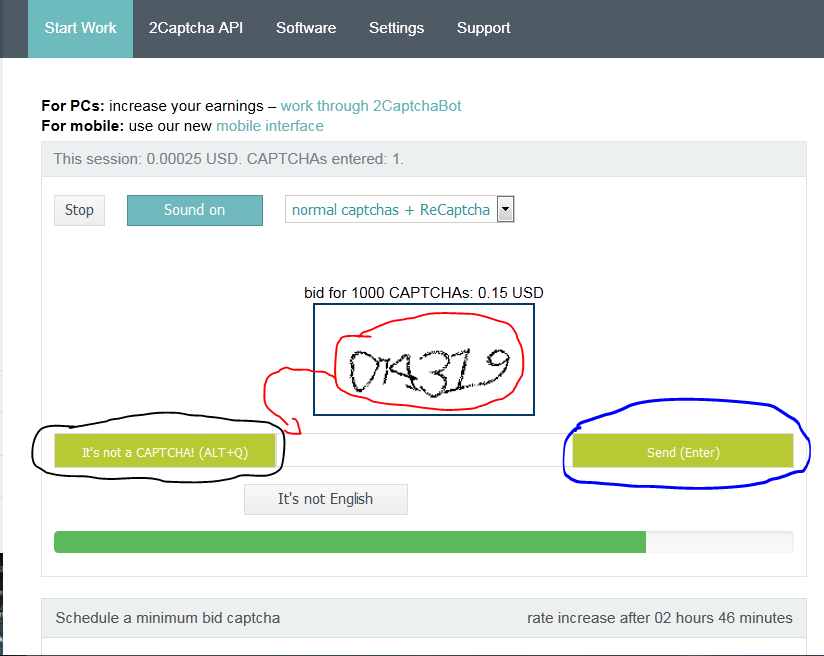

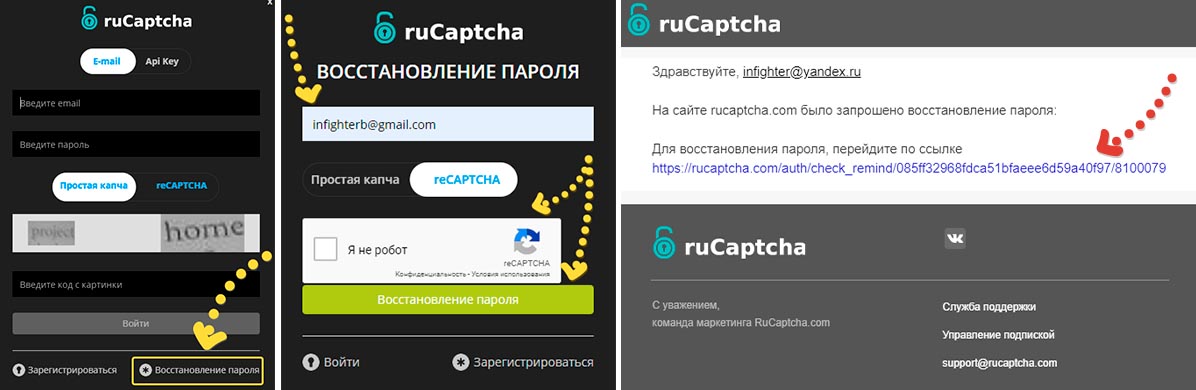

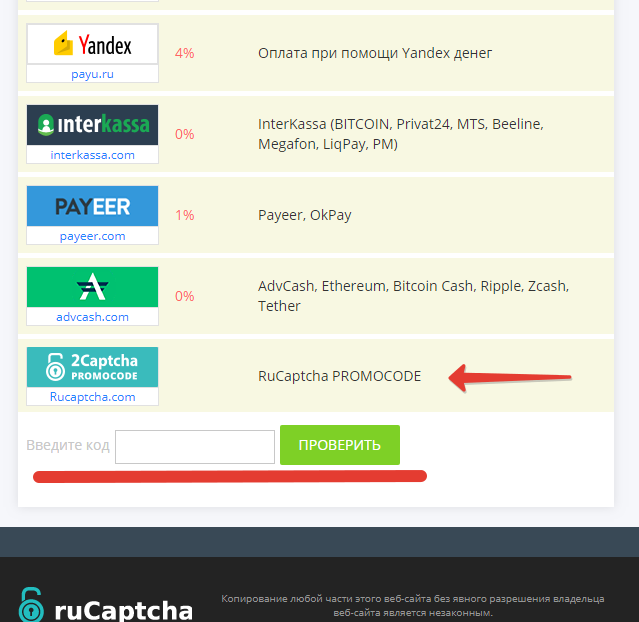

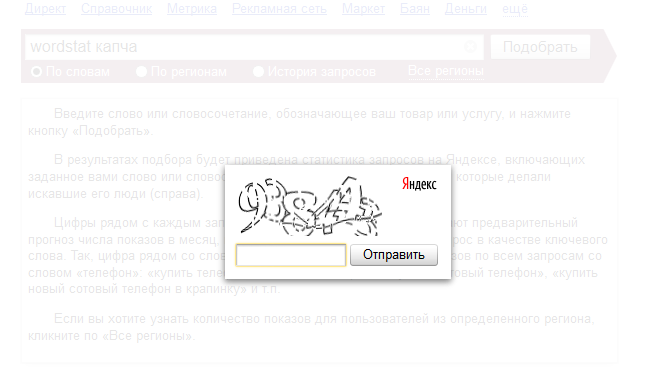

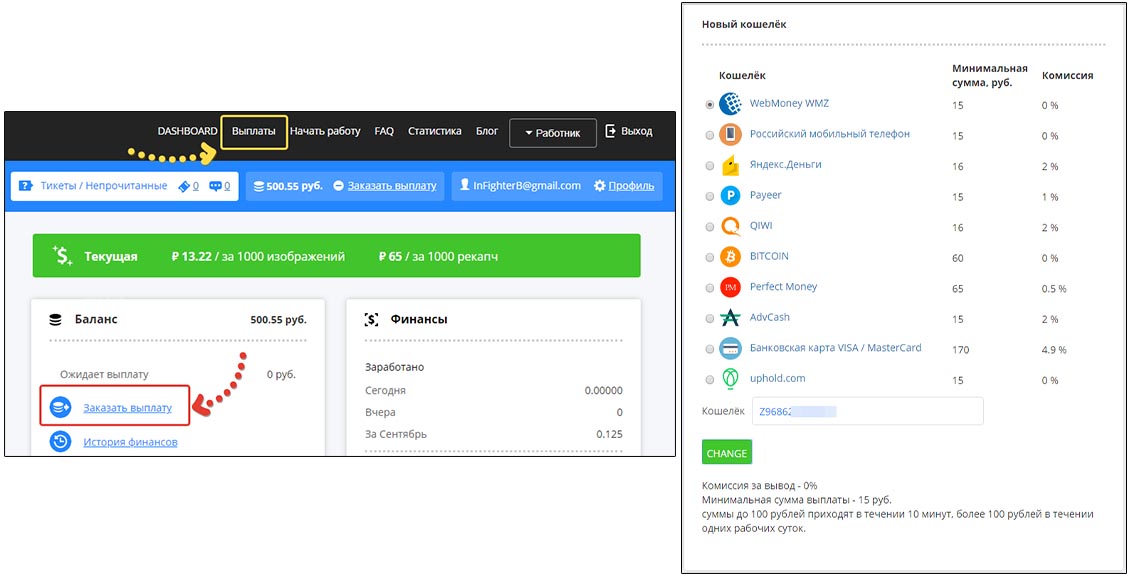

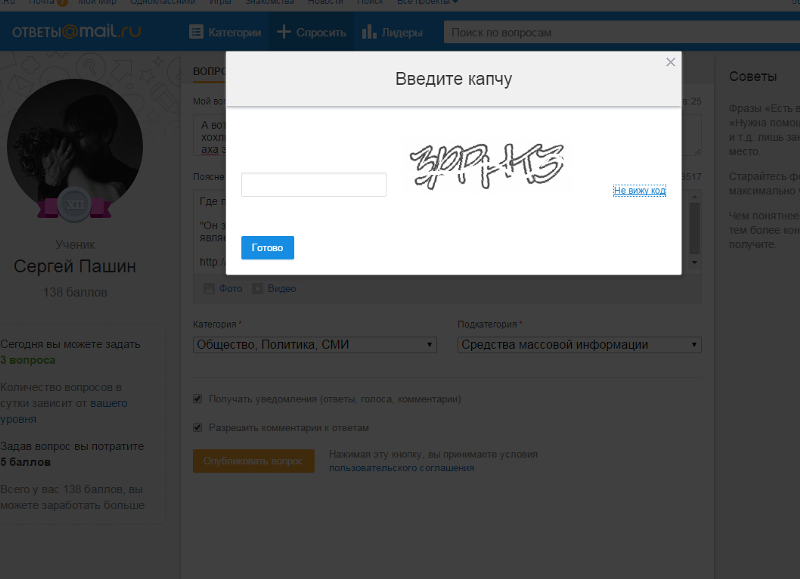

CAPTCHA-решающий инструмент для регистрации учетной записи электронной почты в России помогает облегчить киберпреступность

Данчо Данчев

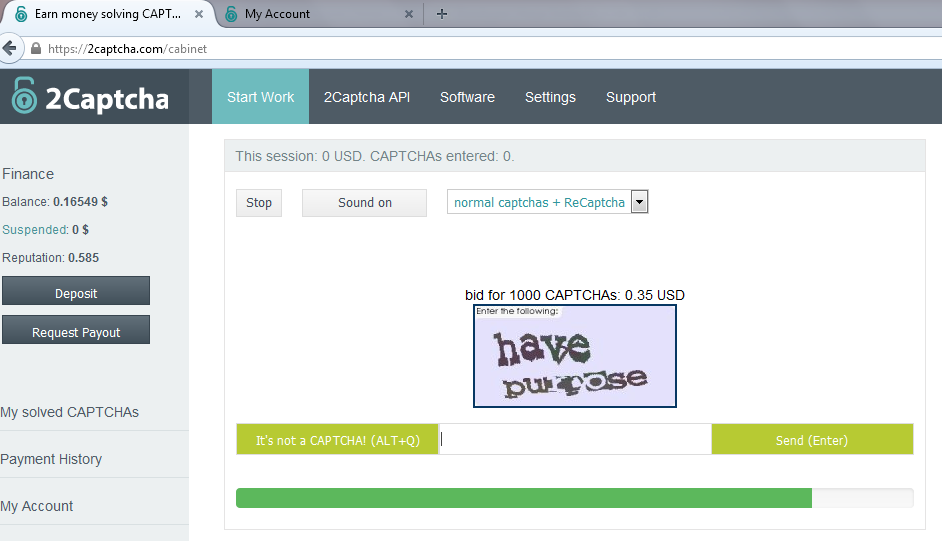

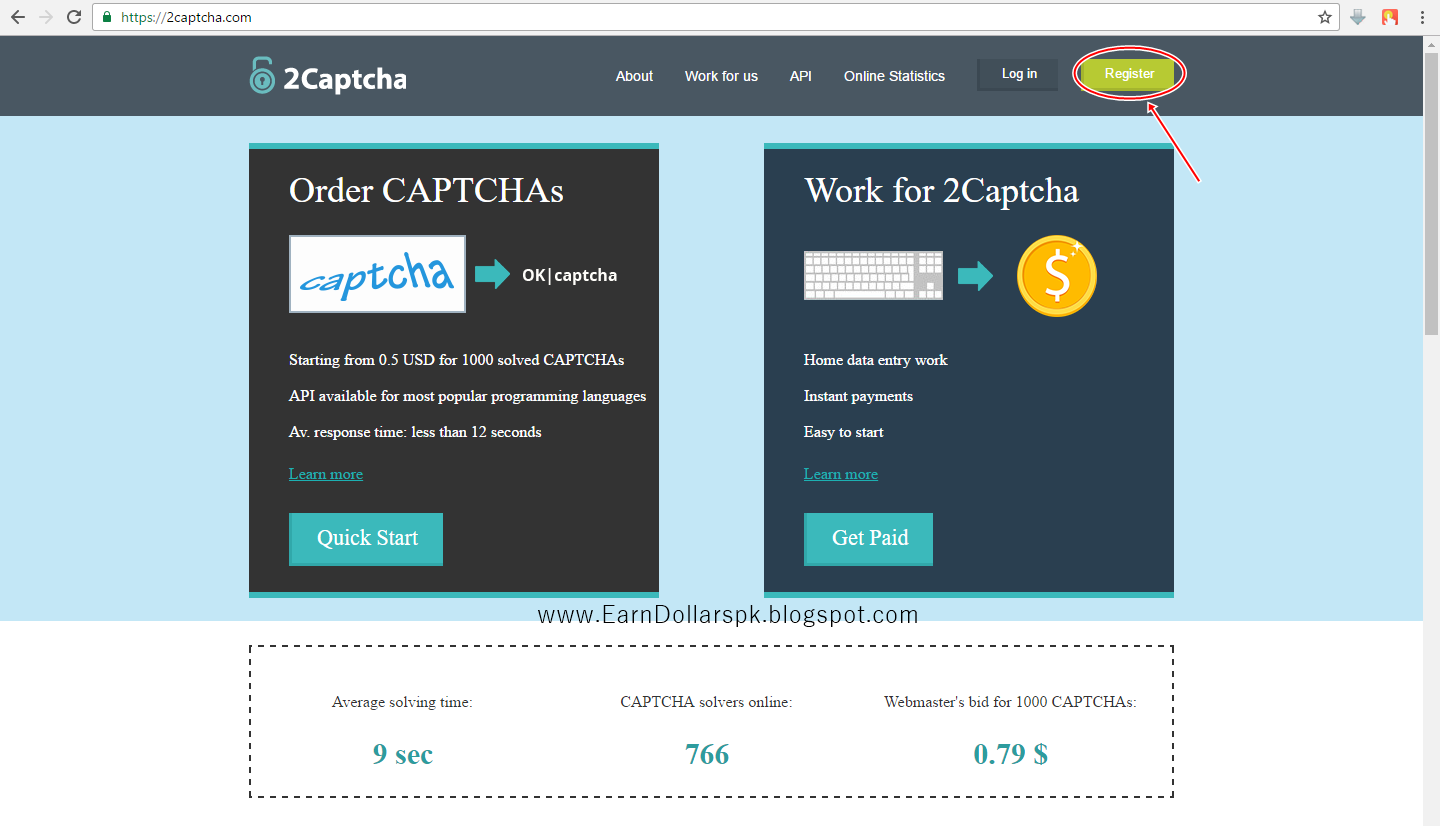

Насколько серьезно киберпреступники сталкиваются с CAPTCHA в 2013 году?

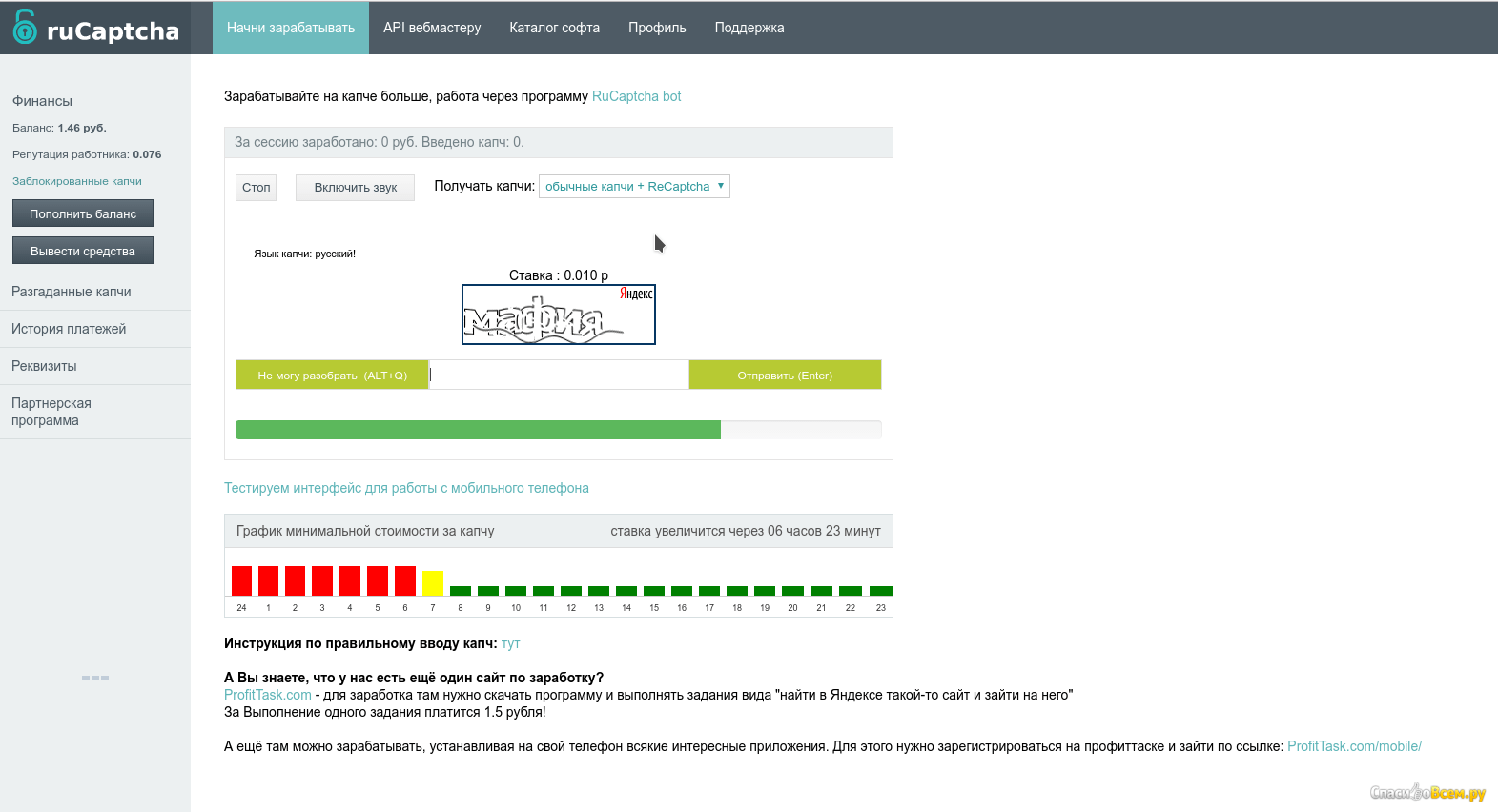

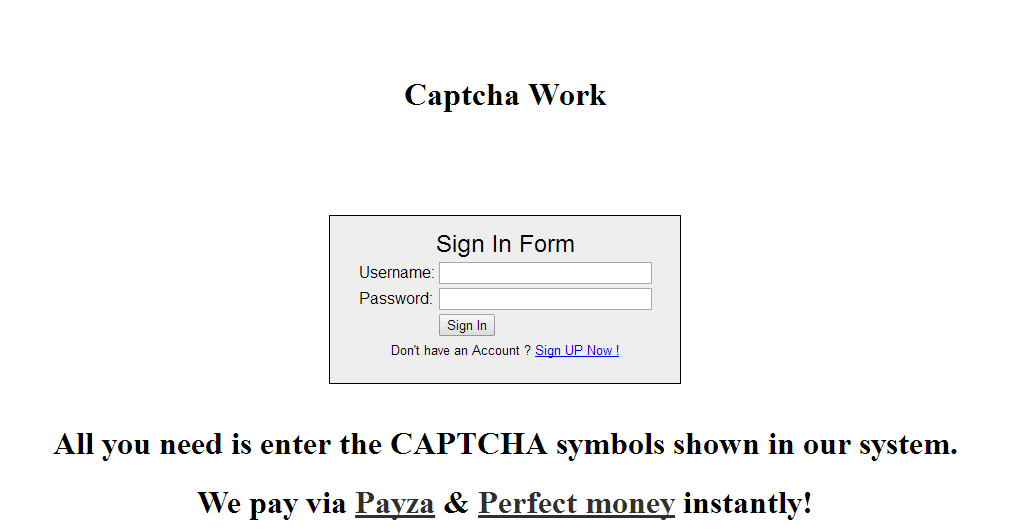

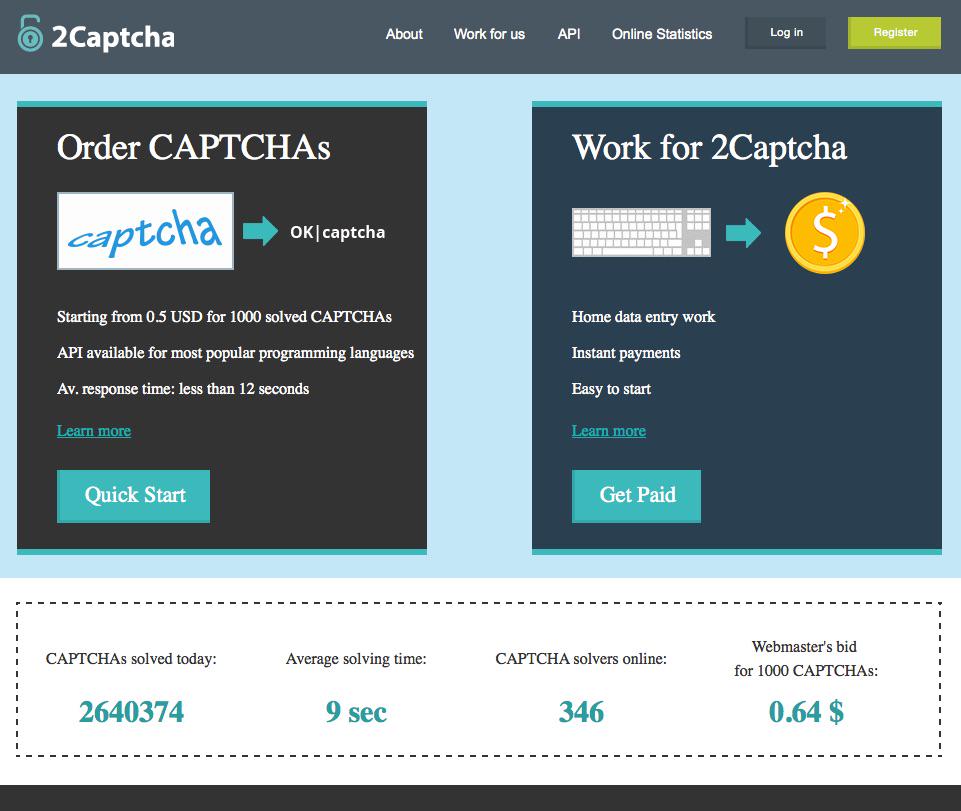

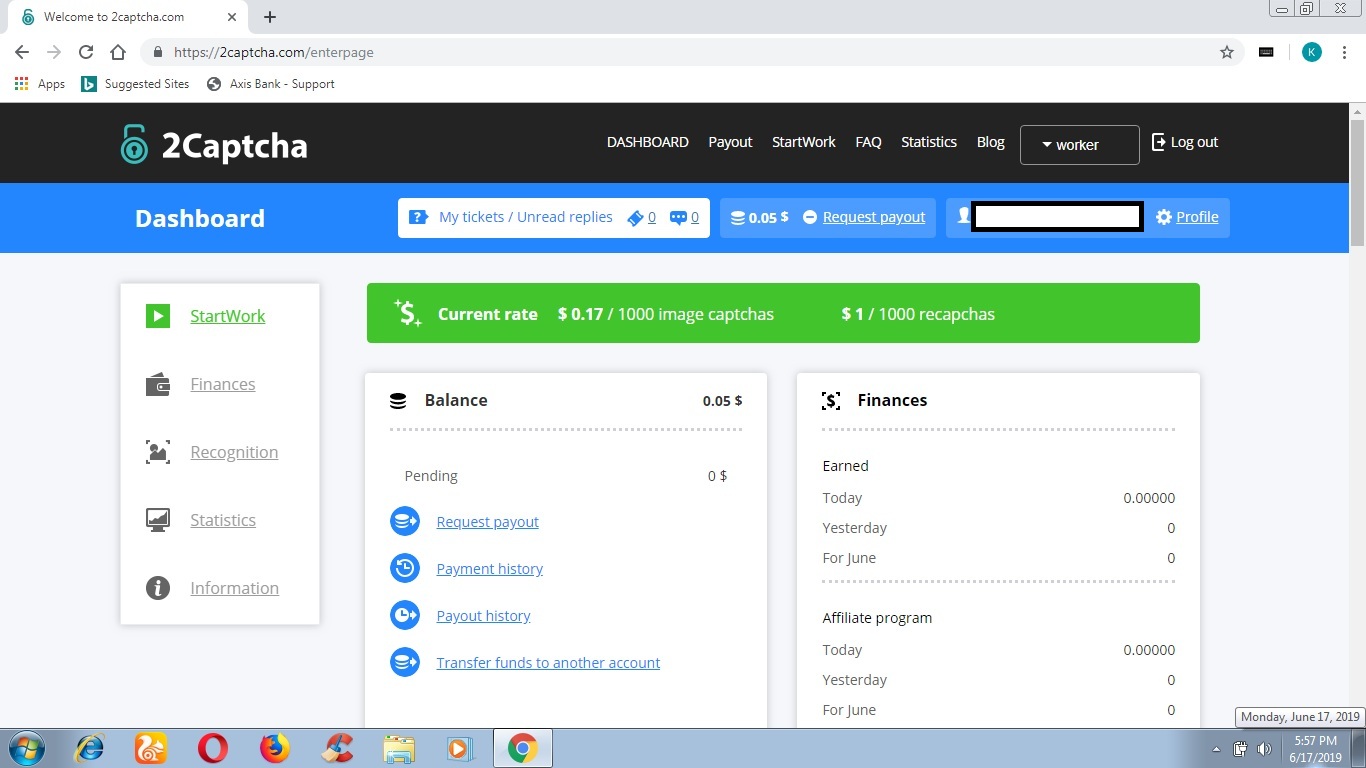

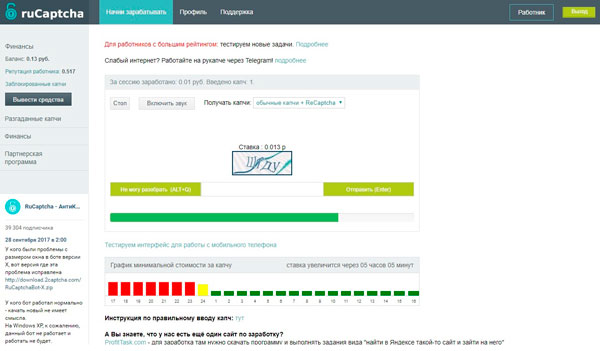

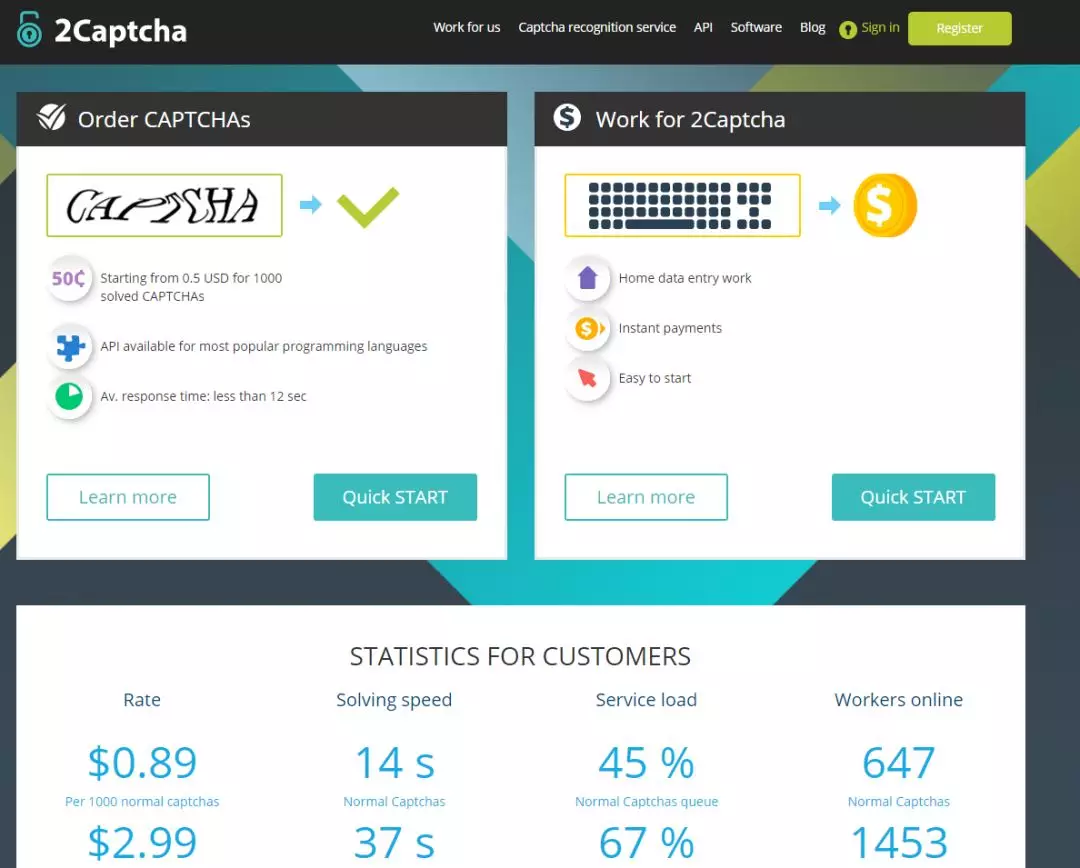

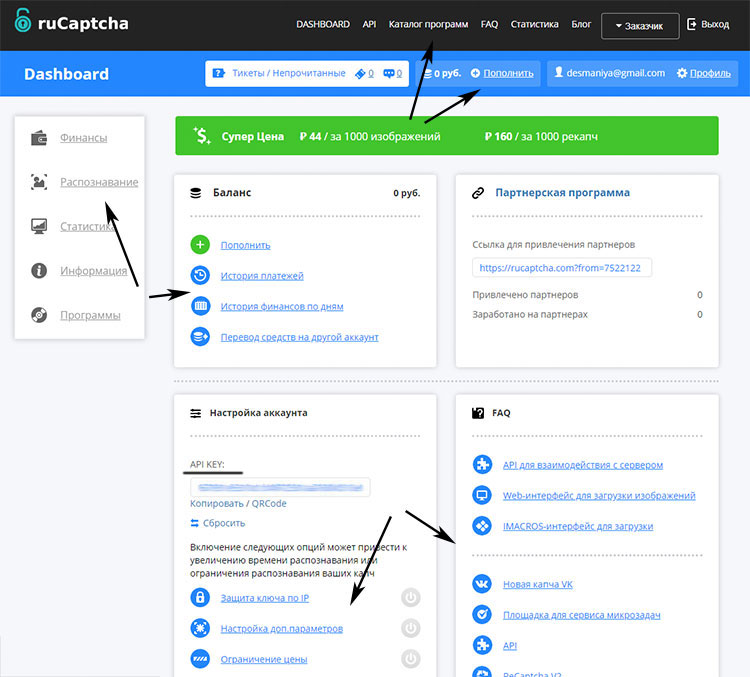

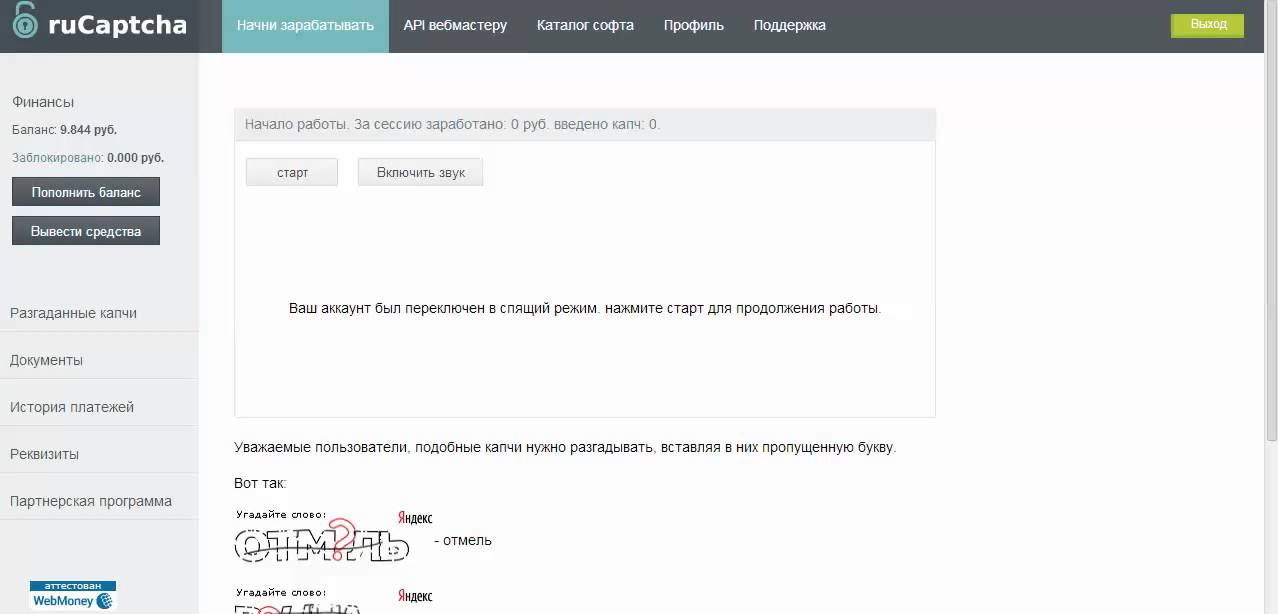

Больше не беспокоиться о том, чтобы «решить проблему» самостоятельно, благодаря рентабельному, эффективному и полностью рабочему процессу , передающему процесс решения CAPTCHA на аутсорсинг людям , тем самым позволяя киберпреступникам злоупотреблять любой конкретной веб-собственностью, как если бы действия выполняли несколько человек.

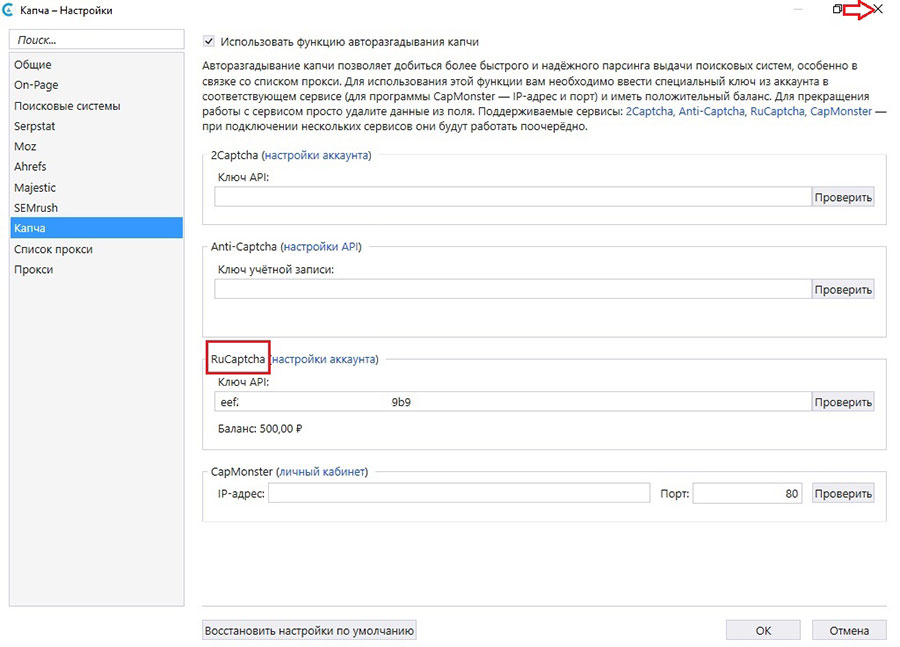

В этом посте я расскажу об инструменте регистрации учетных записей электронной почты с автоматическим разгадыванием капчи (на русском языке), который подрывает доверие к основным поставщикам бесплатных услуг электронной почты в России, позволяя киберпреступникам регистрировать десятки тысяч поддельных учетных записей электронной почты.

Подробнее:

Первоначально доступный в Интернете с августа 2011 года, этот инструмент остается одним из самых популярных самодельных инструментов автоматического решения CAPTCHA для злоупотреблений крупными российскими поставщиками электронной почты / услуг, такими как @mail.ru, @ list.ru, @ bk.ru, @ inbox.ru, @ qip.ru, @ pochta.ru, @ fromru.com, @ front.ru, @ hotbox.ru, @ hotmail.ru, @krovatka. su, @ land.ru, @ mail15.com, @ mail333.com, @ newmail.ru, @ nightmail.ru, @ nm.ru, @ pisem.net, @ pochtamt.ru, @ pop3.ru, @rbcmail. ru, @ smtp.ru, @ 5ballov.ru, @ aeterna.ru, @ ziza.ru, @ memori.ru, @ photofile.ru, @ fotoplenka.ru, @ pochta. com, спасибо за постоянные обновления, выпускаемые от имени разработчика.

com, спасибо за постоянные обновления, выпускаемые от имени разработчика.

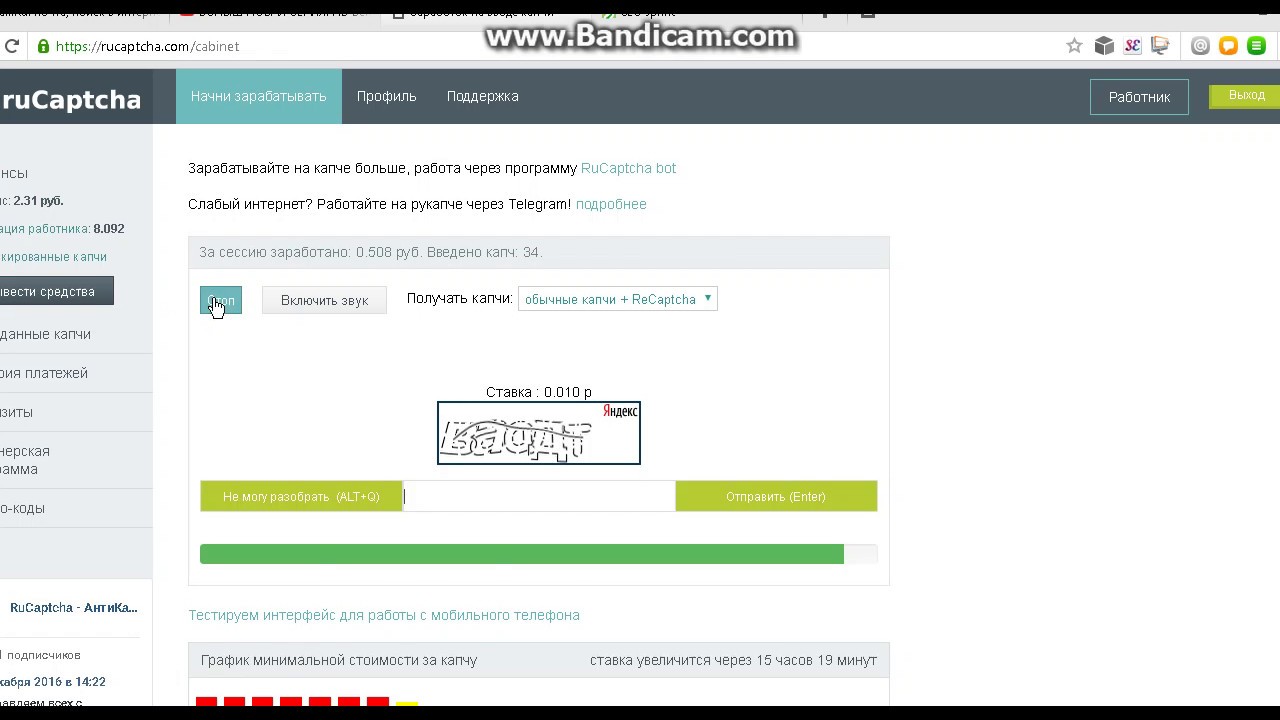

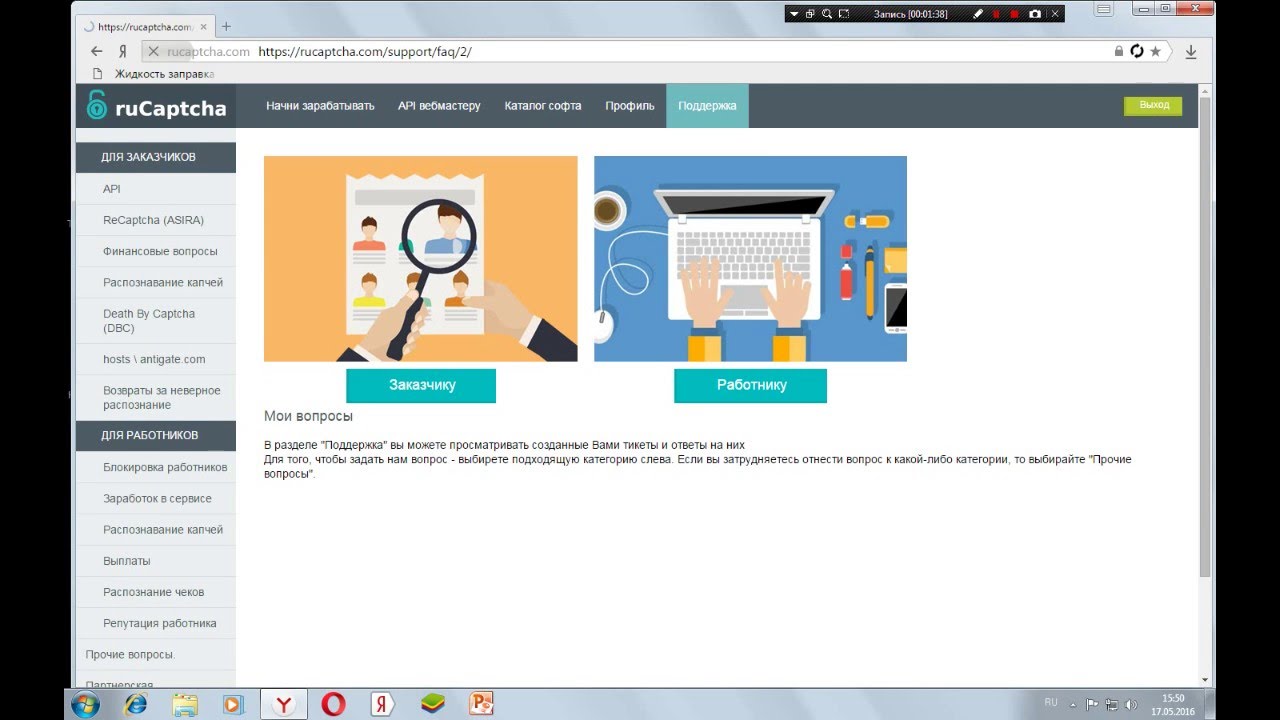

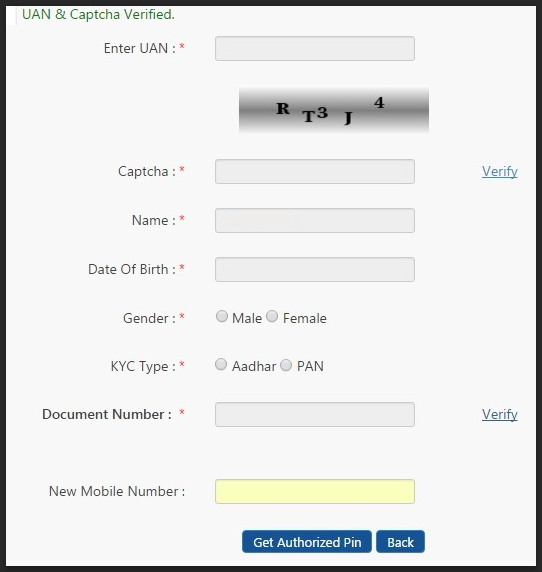

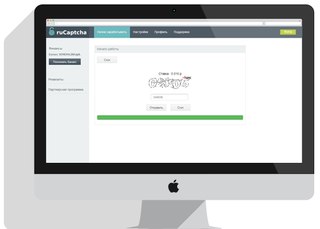

Примеры скриншотов работающего инструмента DIY:

Некоторые из его функций включают:

[+] Многопоточные почтовые ящики для чеков

[+] Работа через HTTP / HTTPs / Socks4 / Socks4a / Socks5 Proxy Services (частный логин / пароль и общедоступный)

[+] Решение CAPTCHA — руководство по услугам

[+] Хранит статистику из сервисов решения CAPTCHA

[+] Расширенный генератор логинов (по фамилии / имени / из логинов в базе данных / по слогам до настройки генерации)

[+] Счетчик ошибок и настраиваемая автоматическая остановка при достижении лимита ошибок регистрации

[+] Большая база мужских / женских имен для автозаполнения данных

[+] Для автоматического выбора другого логина перед вводом CAPTCHA, если текущий занят (как настроено)

[+] Все учетные записи легко просматривать и редактировать список в базе данных, где вы можете хранить в стандартных списках

[+] Можно предварительно редактировать сгенерированные логины и данные учетных записей

[+] Пользовательское сохранение списка (выбор разделителя / выходных данных)

[+] Настраиваемая загрузка внешних файлов из списка учетных записей в регистр

[+] Пользовательские уведомления о статусе регистрации

[ +] Многопоточная загрузка писем зарегистрированных почтовых ящиков

[+] Пользовательские звуковые эффекты для события (можно отключить)

[+] Для загрузки списков прокси-серверов с заранее заданным URL

[+ ] Обновить список прокси-серверов при регистрации курса

[+] Можно зарегистрироваться через ДИНАМИЧЕСКИЙ IP

[+] Опция сортировки / смешивания списка учетных записей

[+] Проверка счетов ПОЧТА. Работа RU / QIP.RU через WEB-интерфейс

Работа RU / QIP.RU через WEB-интерфейс

Что будет делать киберпреступник со всеми этими автоматически регистрируемыми поддельными учетными записями? Он либо монетизирует их, предлагая учетные записи для продажи, либо начнет напрямую рассылать спам через них, пытаясь воспользоваться проверенным с помощью DomainKeys характером услуг, где это применимо, либо использует их для регистрации сотен потенциально мошеннических или вредоносных доменов .

Благодаря недавно представленной поддержке MySQL функции инструмента успешно отличают его от остальных инструментов автоматической регистрации учетных записей электронной почты, доступных в Интернете. последние пару лет.

Вы можете узнать больше о Данчо Данчеве в его профиле LinkedIn . Вы также можете подписаться на в Twitter .

Об авторе

Персонал блога

Блог Webroot предлагает экспертную информацию и анализ последних тенденций в области кибербезопасности. Независимо от того, являетесь ли вы домашним или корпоративным пользователем, мы стремимся предоставить вам информацию и знания, необходимые для того, чтобы опережать сегодняшние киберугрозы.

Независимо от того, являетесь ли вы домашним или корпоративным пользователем, мы стремимся предоставить вам информацию и знания, необходимые для того, чтобы опережать сегодняшние киберугрозы.

тенденций фишинга с файлами PDF в 2020 году: 5 подходов, которые используют злоумышленники

Этот пост также доступен на: 日本語 (японский)

Краткое содержание

В период с 2019 по 20 год мы заметили резкое увеличение количества вредоносных PDF-файлов на 1160% — с 411 800 до 5 224 056.PDF-файлы являются заманчивым вектором фишинга, поскольку они кроссплатформенны и позволяют злоумышленникам взаимодействовать с пользователями, делая их схемы более правдоподобными, чем текстовые сообщения электронной почты с простой ссылкой.

Чтобы побудить пользователей нажимать на встроенные ссылки и кнопки в фишинговых PDF-файлах, мы определили пять основных схем, используемых злоумышленниками в 2020 году для проведения фишинговых атак, которые мы сгруппировали как Fake Captcha , Coupon , Play Кнопка, Общий доступ к файлам и Электронная коммерция .

Palo Alto Networks защищены от атак со стороны фишинговых документов с помощью различных служб, таких как Cortex XDR, AutoFocus и межсетевые экраны следующего поколения с подписками безопасности, включая WildFire, предотвращение угроз, фильтрацию URL-адресов и безопасность DNS.

Сбор данных

Для анализа тенденций, которые мы наблюдали в 2020 году, мы использовали данные, собранные с платформы Palo Alto Networks WildFire. В течение 2020 года мы еженедельно собирали подмножество образцов фишинговых PDF-файлов.Затем мы использовали различную эвристическую обработку и ручной анализ, чтобы определить основные темы в собранном наборе данных. Как только они были обнаружены, мы создали правила Yara, которые сопоставляли файлы в каждой корзине, и применили правила Yara ко всем вредоносным файлам PDF, которые мы наблюдали с помощью WildFire.

Обзор данных

В 2020 году мы обнаружили более 5 миллионов вредоносных файлов PDF. В таблице 1 показано увеличение процента вредоносных файлов PDF, которое мы наблюдали в 2020 году по сравнению с 2019 годом.

| Вредоносное ПО | Всего просмотренных PDF-файлов | Процент вредоносного ПО для PDF-файлов | Увеличение в процентах | |

| 2019 | 411 800 | 4,558,826,227 | 0,009% | 1,160% |

| 2020 | 5,224,056 | 6,707,266,410 | 0,08% |

Таблица 1.Распространение образцов вредоносных PDF-файлов в 2019 и 2020 годах.

Круговая диаграмма на Рисунке 1 дает обзор того, как были распределены каждая из основных тенденций и схем. Наибольшее количество вредоносных PDF-файлов, которые мы наблюдали через WildFire, относилось к категории поддельных «CAPTCHA». В следующих разделах мы подробно рассмотрим каждую схему. Мы не обсуждаем те, которые попадают в категорию «Другое», поскольку они содержат слишком много вариаций и не демонстрируют общую тему.

Использование перенаправления трафика

Изучив различные вредоносные кампании PDF, мы обнаружили общий прием, который использовался среди большинства из них: использование перенаправления трафика.

Прежде чем мы рассмотрим различные фишинговые кампании PDF-файлов, мы обсудим важность перенаправления трафика в вредоносных и фишинговых PDF-файлах. Ссылки, встроенные в фишинговые PDF-файлы, часто ведут пользователя на закрывающийся веб-сайт, откуда они либо перенаправляются на вредоносный веб-сайт, либо последовательно на несколько из них.Вместо того, чтобы встраивать окончательный фишинговый веб-сайт, который может подвергаться частому удалению, злоумышленник может продлить срок хранения фишингового PDF-приманки, а также избежать обнаружения. Кроме того, конечная цель приманки может быть изменена по мере необходимости (например, злоумышленник может изменить конечный веб-сайт с сайта для кражи учетных данных на сайт для мошенничества с кредитными картами). Не относящийся к файлам PDF, метод перенаправления трафика для веб-сайтов, основанных на вредоносных программах, подробно обсуждается в «Анализе перенаправления, вызванного вредоносным программным обеспечением в Интернете», проведенном Takata et al.

Не относящийся к файлам PDF, метод перенаправления трафика для веб-сайтов, основанных на вредоносных программах, подробно обсуждается в «Анализе перенаправления, вызванного вредоносным программным обеспечением в Интернете», проведенном Takata et al.

Тенденции фишинга с файлами PDF

Мы определили пять основных фишинговых схем из нашего набора данных и разберем их в порядке их распространения. Важно помнить, что фишинговые PDF-файлы часто выступают в качестве второстепенного шага и работают вместе с их носителем (например, электронным письмом или веб-сообщением, содержащим их).

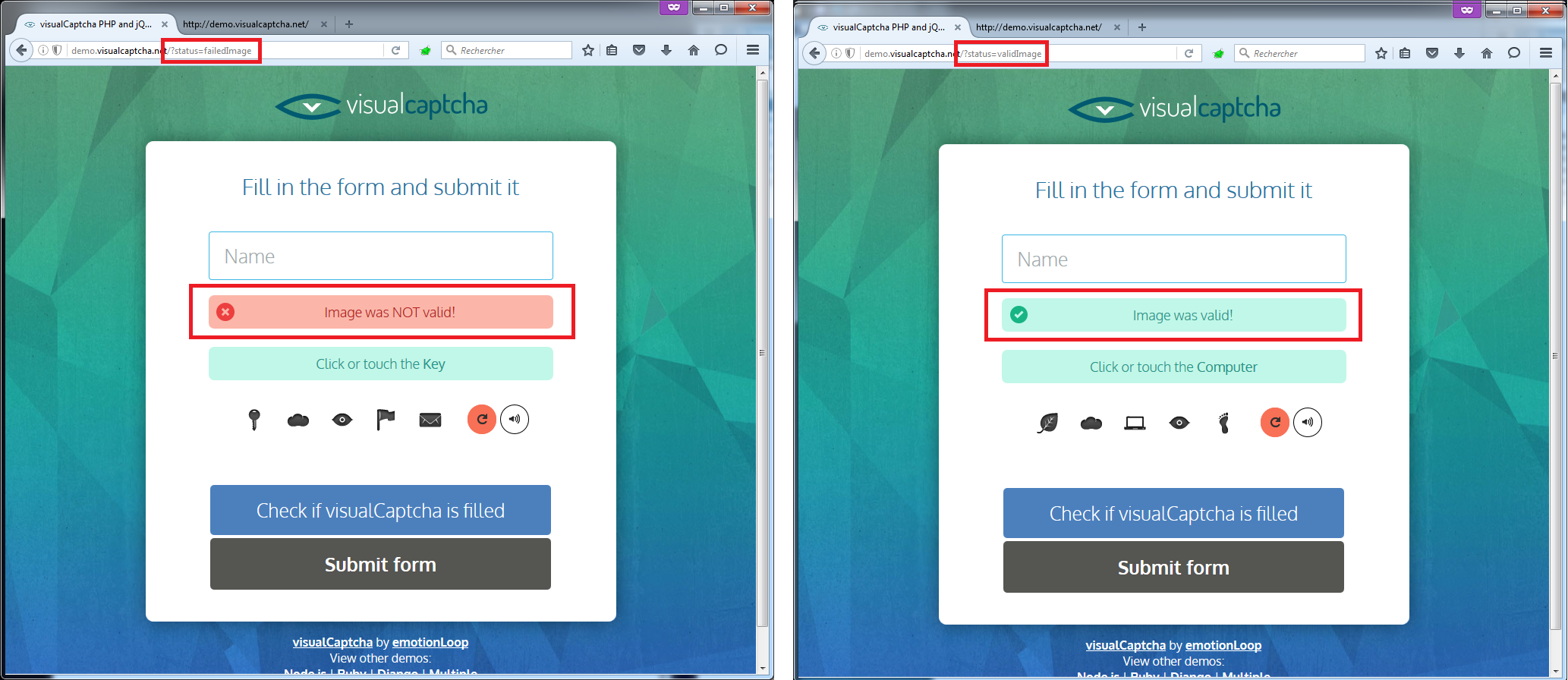

1. Поддельная CAPTCHA PDF-файлы Fake CAPTCHA, как следует из названия, требуют, чтобы пользователи проверяли себя с помощью поддельной CAPTCHA.CAPTCHA — это тесты типа «вызов-ответ», которые помогают определить, является ли пользователь человеком. Однако в обнаруженных нами фишинговых PDF-файлах используется не настоящая CAPTCHA, а вместо этого встроенное изображение теста CAPTCHA. Как только пользователи попытаются «подтвердить» себя, нажав кнопку «Продолжить», они попадут на веб-сайт, контролируемый злоумышленником. На рисунке 2 показан пример файла PDF со встроенной фальшивой CAPTCHA, которая представляет собой просто кликабельное изображение. Подробный анализ всей цепочки атак на эти файлы включен в раздел Анализ поддельных капчи.

Как только пользователи попытаются «подтвердить» себя, нажав кнопку «Продолжить», они попадут на веб-сайт, контролируемый злоумышленником. На рисунке 2 показан пример файла PDF со встроенной фальшивой CAPTCHA, которая представляет собой просто кликабельное изображение. Подробный анализ всей цепочки атак на эти файлы включен в раздел Анализ поддельных капчи.

Вторая категория, которую мы определили, — это фишинговые PDF-файлы, оформленные на тему купонов и часто содержащие логотип известной нефтяной компании. Значительное количество этих файлов было на русском языке с такими пометками, как «ПОЛУЧИТЬ 50% СКИДКУ» и «ЖМИТЕ НА КАРТИНКУ», которые переводятся как «получите скидку 50%» и «щелкните по картинке» соответственно. На экране 3 показан пример этих типов фишинговых PDF-файлов:

Рисунок 3.Фишинговый PDF-файл с логотипом известной нефтяной компании, предлагающий пользователю нажать на изображение.

Подобно другим кампаниям, которые мы наблюдали, эти фишинговые файлы также использовали перенаправление трафика по причинам, упомянутым ранее. Проанализировав несколько из них, мы выяснили, что они используют два перенаправителя трафика. На рисунке 4 показана цепочка для образца (SHA256: 5706746b7e09b743a90e3458e57a66a5c3cfbd9417ed082dea586b7986e).

Рисунок 4. Цепочка атак для образца на тему купонов.Веб-сайт гейтинга перенес нас на другой веб-сайт (трек [.] backtoblack.xyz), который сам был перенаправителем. В конце концов, мы были перенаправлены на сайт знакомств для взрослых через GET-запрос с некоторыми заполненными параметрами, такими как click_id, который можно использовать для монетизации, как показано на рисунке 5. Все эти перенаправления происходили через ответные сообщения HTTP 302. Наше исследование показало, что параметр offer_id функции backtoblack [.] Xyz определяет, на какой веб-сайт пользователь попадает в конце.

Рисунок 5. Пример фишингового PDF-файла приводит пользователя на страницу регистрации на сайте знакомств для взрослых. 3. Статическое изображение с кнопкой воспроизведения

3. Статическое изображение с кнопкой воспроизведения Эти фишинговые файлы не обязательно содержат конкретное сообщение, так как в основном это статические изображения с изображением кнопки воспроизведения, встроенной в них. Хотя мы наблюдали несколько категорий изображений, значительная часть из них либо использовала наготу, либо следовала определенным денежным темам, таким как биткойны, биржевые диаграммы и т. Д., Чтобы заманить пользователей нажать кнопку воспроизведения. На рисунке 6 показан файл PDF с логотипом Биткойн и нажимаемой кнопкой воспроизведения.

Рисунок 6. Логотип Биткойн с нажатой кнопкой воспроизведения. После нажатия кнопки воспроизведения мы снова, как и ожидалось, были перенаправлены на другой веб-сайт. В большинстве наших тестов нас перенаправляли на https: // gerl-s [.] Online /? S1 = ptt1. Судя по доменному имени, сайт также находится в сфере онлайн-знакомств. Однако на момент написания этот веб-сайт был закрыт. В отличие от предыдущей кампании, был задействован только один перенаправитель, и мы заметили, что все перенаправители имели формат: 6-значный-буквенно-цифровой-уникальный-идентификатор [точка] sed, за которым следует основной домен, как указано ниже.

- http: // pn9yozq [.] Sed.notifyafriend.com/

- http://l8cag6n [.] Sed.theangeltones.com/

- http: // 9ltnsan [.] Sed.roxannearian.com/

- http: // wnj0e4l [.] Sed.ventasdirectas.com/

- http: // x6pd3rd [.] Sed.ojjdp.com/

- http: // ik92b69 [.] Sed.chingandchang.com/

- http: // of8nso0 [.] Sed.lickinlesbians.com/

4. Общий доступ к файлам

Рисунок 7. Фишинговый PDF-файл с логотипом популярной платформы для обмена файлами, предлагающий пользователю нажать кнопку для доступа. Эта категория фишинговых PDF-файлов использует популярные онлайн-службы обмена файлами, чтобы привлечь внимание пользователя. Они часто информируют пользователя о том, что кто-то поделился с ним документом. Однако по причинам, которые могут различаться от одного PDF-файла к другому, пользователь не может видеть содержимое и, очевидно, должен щелкнуть встроенную кнопку или ссылку. На рисунке 7 показан PDF-файл с логотипом Dropbox, в котором пользователю предлагается нажать кнопку, чтобы запросить доступ. На рисунке 8 аналогично показано изображение PDF-файла с логотипом OneDrive, в котором пользователю предлагается щелкнуть «Доступ к документу», чтобы просмотреть содержимое файла.По мере увеличения количества облачных сервисов обмена файлами неудивительно, что эта тема резко возрастет и по-прежнему остается одним из самых популярных подходов.

На рисунке 8 аналогично показано изображение PDF-файла с логотипом OneDrive, в котором пользователю предлагается щелкнуть «Доступ к документу», чтобы просмотреть содержимое файла.По мере увеличения количества облачных сервисов обмена файлами неудивительно, что эта тема резко возрастет и по-прежнему остается одним из самых популярных подходов.

Нажав на кнопку «Доступ к документу», мы попали на страницу входа с логотипом Atlassian, как показано на рисунке 9. Нам было предложено использовать два варианта входа: электронная почта Microsoft или другие почтовые службы.

Рисунок 9. Фишинговый веб-сайт, предлагающий пользователю войти в систему с помощью одного из предоставленных вариантов электронной почты. Atlassian Stack ориентирован на предприятия, поэтому мы предполагаем, что эта кампания была нацелена на корпоративных пользователей. Каждая из этих ссылок была спроектирована так, чтобы выглядеть как настоящая страница входа по электронной почте. Например, «Продолжить с Microsoft» переместил нас на страницу, которая выглядела несколько похожей на то, что можно было бы встретить при входе на законный https://login.live.com, как показано на рисунке 10.

Например, «Продолжить с Microsoft» переместил нас на страницу, которая выглядела несколько похожей на то, что можно было бы встретить при входе на законный https://login.live.com, как показано на рисунке 10.

После того, как мы ввели поддельный адрес электронной почты, мы перешли на другую страницу, которая попросила нас ввести наш пароль, как показано на Рисунке 11.

Рисунок 11. Чтобы точно имитировать login.live.com, страница «Введите пароль» появляется после того, как пользователь вводит действительное имя пользователя. Обратите внимание на URL-адрес, который указывает на мошеннический сайт.Мы заметили, что украденные учетные данные были отправлены на сервер злоумышленника через параметры в запросе GET, как показано на рисунке 12.

Рисунок 12. Фишинговые учетные данные, отправленные на сервер злоумышленника через GET-запрос.

После ввода тестовых учетных данных мы вернулись на первую страницу входа. Мы хотели бы отметить, что на момент посещения этого веб-сайта он уже был отмечен как фишинг основными браузерами, такими как Google Chrome и Mozilla Firefox. Однако мы просмотрели страницу с предупреждением, чтобы продолжить расследование.

5. Электронная торговля Включение тем электронной коммерции в фишинговые электронные письма и документы — не новая тенденция. Однако мы наблюдали тенденцию к увеличению количества поддельных PDF-файлов, в которых использовались распространенные бренды электронной коммерции, чтобы обманом заставить пользователей нажимать на встроенные ссылки.На рисунке 13 показан пример фишингового PDF-файла, уведомляющего пользователя о том, что его кредитная карта больше не действительна, и ему необходимо «обновить платежную информацию», чтобы не прерывать действие Amazon Prime. На рисунке 14 аналогичным образом показан файл PDF, сообщающий пользователю, что его учетная запись Apple ID будет приостановлена, если он не нажмет на ссылку для обновления своей информации.

На момент написания этой статьи все веб-сайты для этой конкретной кампании были отключены. Стоит отметить, что большинство этих фишинговых PDF-файлов электронной коммерции использовали https: //t.umblr [.] Com / для перенаправления. Примеры включают:

HTTPS: [.]? //T.umblr ком / перенаправление г = HTTPS% 3A% 2F% 2Fdulunggakada40.com% 2F% 3Fgdghrtjykuujttjkg & т = ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh & ц = 1605344440

https: // т.umblr [.] ком / переадресация? г = HTTPS% 3A% 2F% 2Fdulunggakada40.com% 2F% 3Fgdghrtjykuujttjkg & т = ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh & ц = 1605344440

Анализ поддельного CAPTCHA

Как упоминалось ранее, около 40% фишинговых PDF-файлов, которые мы видели в 2020 году, относились к категории поддельных CAPTCHA. На рисунке 15 показано шестнадцатеричное содержимое образца поддельной CAPTCHA (SHA256: 21f225942de6aab545736f5d2cc516376776d3f3080de21fcb06aa71749fc18f).Мы видим, что PDF-файл имеет встроенный унифицированный идентификатор ресурса (URI), который указывает на https: // ggtraff [.] Ru / pify? Keyword = download + limbo + apk + full + game, который является перенаправителем трафика. Как упоминалось ранее, веб-сайты перенаправления трафика не указывают на фиксированный веб-сайт, и они часто перенаправляют пользователя на другой веб-сайт при каждом посещении.

На рисунке 15 показано шестнадцатеричное содержимое образца поддельной CAPTCHA (SHA256: 21f225942de6aab545736f5d2cc516376776d3f3080de21fcb06aa71749fc18f).Мы видим, что PDF-файл имеет встроенный унифицированный идентификатор ресурса (URI), который указывает на https: // ggtraff [.] Ru / pify? Keyword = download + limbo + apk + full + game, который является перенаправителем трафика. Как упоминалось ранее, веб-сайты перенаправления трафика не указывают на фиксированный веб-сайт, и они часто перенаправляют пользователя на другой веб-сайт при каждом посещении.

Рисунок 16 — это тело ответа HTTP, которое мы получили от вышеупомянутого URI во время одной из наших попыток.Возвращенный ответ от перенаправителя представлял собой небольшую заглушку кода JavaScript, которая снова перенаправляет пользователя, но на этот раз по адресу: https: // robotornotcheckonline [.] Xyz /? P = miywentfmi5gi3bpgizdqnzv & sub1 = wbly & sub3 = 1h6oih5jofeu & sub4 + download full + limbo + игра.

Чтобы понять всю цепочку, мы перешли по ссылке с рисунка 16. Ответом был многофункциональный код JavaScript, который можно увидеть на рисунке 17.

Рисунок 17.Код JavaScript, который просит пользователя подписаться на push-уведомления.По сути, указанный выше код регистрирует push-уведомление браузера. Mozilla описывает push-уведомления браузера следующим образом: «API уведомлений позволяет веб-странице или приложению отправлять уведомления, которые отображаются вне страницы на системном уровне; это позволяет веб-приложениям отправлять информацию пользователю, даже если приложение находится в режиме ожидания или в фоновом режиме ». На рисунке 18 показан запрос разрешения при посещении веб-сайта в браузере.

Рис. 18. robotornotcheckonline [.] Xyz просит пользователя подписаться на их push-уведомления. После нажатия «Разрешить» пользователь перенаправляется на другой веб-сайт, который просит его подписаться на другое push-уведомление. Когда пользователь соглашается и подписывается на push-уведомление, вызывается функция SubS () из рисунка 17, которая отправляет запрос POST, чтобы сообщить контроллеру, что пользователь подписался на них. На рисунке 19 показан конкретный запрос POST. Мы видим, что есть несколько параметров с уникальными значениями, такими как «ключ» и «секрет», которые отправляются для снятия отпечатков пальцев пользователя.

Когда пользователь соглашается и подписывается на push-уведомление, вызывается функция SubS () из рисунка 17, которая отправляет запрос POST, чтобы сообщить контроллеру, что пользователь подписался на них. На рисунке 19 показан конкретный запрос POST. Мы видим, что есть несколько параметров с уникальными значениями, такими как «ключ» и «секрет», которые отправляются для снятия отпечатков пальцев пользователя.

Этот цикл может повторяться несколько раз. Однако важно отметить, что сайт не обязательно должен быть открыт в браузере, чтобы уведомления появлялись. После завершения цепочки мы заметили, что в нашем браузере были зарегистрированы два push-уведомления, как показано на рисунке 20. Теперь это регистрирует наш браузер как «цель» для этих веб-сайтов, чтобы в будущем отправлять всплывающие окна для дополнительных вредоносных веб-сайтов и установок расширений.

Рисунок 20. Пример фальшивой CAPTCHA, в результате которой зарегистрировано два push-уведомления.

В итоге мы попали на сайт онлайн-игр . Ниже используется HTTP-запрос GET:

HTTPS: [.].? // промо ??? ком / свечения-27628 / на-а / pub_id = 1374 & XID = 600889fbf85ac2000110370d & xid_param1 = 3047954 & xid_param_2 = & SID = SIDQVeAYOu1UbRxwVV690c-yVM5sWOOfDAb7-h_jd_AIcFGJbFBhqkUXwCszxjNr_9eJ1uoX1OdKr3vILRvqtbg9mcdeMNy5zbavbbqOxtJwEYgn1l5htPFMCsWv3Ft45e5BLHmpA0DQLcy & enctid = c8o8xirbufyh & lpsn = ошеломляет + TMPLT1 + код + БУМ + global & foris = 1 & utm_source = wlap & utm_medium = affiliate & utm_campaign = qmk1qpm1 & utm_content = 1374

Как мы видим, в приведенном выше запросе GET задействовано множество параметров.Мы предполагаем, что именно так злоумышленники получают доход. Эти идентификаторы сообщают владельцу веб-сайта, как пользователь туда попал. Если это произошло с помощью средств, которые использовал злоумышленник, злоумышленник в свою очередь получает некоторую комиссию за привлечение пользователей на этот веб-сайт. Мы также заметили, что параметры модуля отслеживания Urchin также использовались для оценки эффективности этого «маркетингового» метода. Нам кажется, что злоумышленники используют push-уведомления, чтобы сохранить поток доходов, вместо одноразового щелчка.Таким образом, они могут время от времени использовать механизм уведомлений, чтобы обмануть подписанных пользователей и заставить их переходить по дополнительным ссылкам и, следовательно, получать больший доход. Как упоминалось ранее, наш анализ показал, что поддельные образцы фишинга CAPTCHA содержат встроенные ссылки, которые указывают на веб-сайты перенаправления трафика, которые затем перенаправляют пользователя на другой веб-сайт при каждом посещении. Чтобы лучше понять, куда еще могут нас завести эти фишинговые файлы, мы решили посетить их еще несколько раз. В одном из этих случаев нам не только представили страницу, на которой нас просили подписаться на их push-уведомления, но и попросили загрузить расширение Google Chrome, как показано на рисунке 21.

Нам кажется, что злоумышленники используют push-уведомления, чтобы сохранить поток доходов, вместо одноразового щелчка.Таким образом, они могут время от времени использовать механизм уведомлений, чтобы обмануть подписанных пользователей и заставить их переходить по дополнительным ссылкам и, следовательно, получать больший доход. Как упоминалось ранее, наш анализ показал, что поддельные образцы фишинга CAPTCHA содержат встроенные ссылки, которые указывают на веб-сайты перенаправления трафика, которые затем перенаправляют пользователя на другой веб-сайт при каждом посещении. Чтобы лучше понять, куда еще могут нас завести эти фишинговые файлы, мы решили посетить их еще несколько раз. В одном из этих случаев нам не только представили страницу, на которой нас просили подписаться на их push-уведомления, но и попросили загрузить расширение Google Chrome, как показано на рисунке 21.

. После нажатия кнопки «Добавить в Chrome» мы попали в Интернет-магазин Chrome («CWS»). CWS — это интернет-магазин Google, в котором размещены расширения для браузера. На рисунке 22 показано расширение на CWS с более чем тысячей загрузок.

После нажатия кнопки «Добавить в Chrome» мы попали в Интернет-магазин Chrome («CWS»). CWS — это интернет-магазин Google, в котором размещены расширения для браузера. На рисунке 22 показано расширение на CWS с более чем тысячей загрузок.

Примечание: на момент публикации расширение больше не было доступно в Интернет-магазине Chrome.

Рис 22.Плагин HDSportSearch, который скачали более 1000 раз в Интернет-магазине Chrome.После загрузки и анализа расширения файл manifest.json, входящий в пакет расширения, показал, что расширение HDSportSearch является угонщиком поисковой системы, который переопределяет значения поисковой системы по умолчанию для браузера, как показано на рисунке 23.

Рисунок 23. manifest.json для подключаемого модуля HDSportSearch, переопределяющего настройки Chrome.На рисунке 24 показаны пути, которые мы смогли исследовать для фишингового файла PDF с поддельной CAPTCHA.

Рисунок 24. Пути и действия, которые может предпринять PDF-файл с поддельной CAPTCHA. Заключение

ЗаключениеМы рассмотрели наиболее распространенные фишинговые кампании на основе PDF-файлов, которые мы видели в 2020 году, а также их распространение. Данные за последние годы показывают, что количество фишинговых атак продолжает расти, а социальная инженерия является основным вектором, с помощью которого злоумышленники могут воспользоваться преимуществами пользователей. Предыдущие исследования показали, что при крупномасштабном фишинге CTR может достигать 8%.Таким образом, важно проверять и дважды проверять файлы, которые вы получаете неожиданно, даже если они принадлежат организации, которую вы знаете и которой доверяете. Например, почему ваша учетная запись была заблокирована из ниоткуда или почему кто-то поделился с вами файлом, когда вы меньше всего этого ожидали?

Клиенты Palo Alto Networks защищены от атак со стороны таких фишинговых документов с помощью различных сервисов:

- Cortex XDR (защищает от доставки и выполнения фишинговых документов).

Брандмауэры нового поколения

Брандмауэры нового поколения - с подписками на безопасность, включая WildFire и предотвращение угроз (защищает от доставки фишинговых документов), фильтрацию URL-адресов (защищает от перенаправителей и конечных фишинговых URL-адресов) и DNS Security (защищает от перенаправителей и конечных фишинговых доменов). Пользователи

- AutoFocus могут отслеживать некоторые из этих фишинговых кампаний PDF с помощью тега Autofocus GenericPhishingDocs.

| Кампания | SHA256 |

| Поддельная CAPTCHA | 7bb3553eea6e049a943bc2077949bc767daab2c3c993ce1001176f81c9dbb565 |

| 2df31f2ea1a434a034a1b3031f3e59bae6c6f73dff39e50fd37bd028577e2710 | |

| 9b2a875169db01332f5fbb59bb3021ad5dd1b241add17750924a85033798f8e7 | |

| Купон | 5706746b7e09b743a90e3458e57a66a5c3cfbd9417ed082dea586b7986e |

| 0cce9de0ff8e5bc07a8b54a95abbef49db08105b83c233a3c3647c09c06bdffb | |

| 0e4d74dacdb72756c49438f81e3267a9e92c3ea9465a84aa5cf4fdaf82a6ed61 | |

| Кнопка воспроизведения | 6835fa030a50b9826612d1e6e3f0c1db2790b3783f62de02972898f79be07265 |

| 2c361182748c44364b7e631280ca47fa09cb9736b06208285384d6d7826c67b9 | |

| 6835fa030a50b9826612d1e6e3f0c1db2790b3783f62de02972898f79be07265 | |

| Общий доступ к файлам | 0ce0cfb5c175f57efb02521d698d302bc3e37c4d793721351f5a7ee0350 |

| 8c602aee35654da3b1040696b23b80cee2894c52b5cd982a11ad37977a3 | |

| 9a79cae2ba1ba1510d5940a1b5559dd1509b7377a6bd125866e65f96c12d8894 | |

| Электронная коммерция | b330cbd30a2ab86e0f855e9a0d3a87aa7bdb5c6bc34f4fa69b86d715568 |

| 7e7f2726a892ada15a1bdf79bd6f967650c440a64e89d5f1b83e29afdece1f1c | |

| cccee5092d5986d34bfdead009d24d1b0dfb8284f291ed44093904cc9c494d7f |

GenericPhishingDocs

Перенаправители pn9yozq [. ] sed.notifyafriend.com

] sed.notifyafriend.com

l8cag6n [.] Sed.theangeltones.com

9ltnsan [.] Sed.roxannearian.com

wnj0e4l [.] Sed.ventasdirectas.com

x6pd3rd [.] Sed.ojjdp.com

ik92b69 [.] Sed.chingandchang.com

of8nso0 [.] Sed.lickinlesbians.com

t.umblr [.] Ком / переадресация? Г = HTTPS% 3A% 2F% 2Fdulunggakada40.com% 2F% 3Fgdghrtjykuujttjkg & т = ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh & ц = 1605344440

т.umblr [.] ком / переадресация? г = HTTPS% 3A% 2F% 2Fdulunggakada40.com% 2F% 3Fgdghrtjykuujttjkg & т = ZDJkNjIzMjY2ZDBlMDkyMDIwNTkwZDFiYTdlNGI5NTE3MTJlOWY0YyxlMDVkM2Y0YjE1NDljMmM5NWMyZmUxMTBlOWYzYzBhMzI3Y2UyZDNh & ц = 1605344440

ggtraff [.] Ru / pify? Keyword = скачать + limbo + apk + full + gam

Финальные хозяеваrobotornotcheckonline [.] Xyz /? P = miywentfmi5gi3bpgizdqnzv & sub1 = wbly & sub3 = 1h6oih5jofeu & sub4 = download + limbo + apk + full + game

герл-с [. ] Онлайн /? S1 = ptt1

] Онлайн /? S1 = ptt1

creqwcf [.] tk /% 23 $% 25% 5e и

получить [.] Hdsportsearch.com/?pid=58955&clickid=375

811986352

Используемые правила Yaraправило onedrive_category_2

{

мета:

author = «Ашкан Хоссейни»

date = «2021-01-08»

description = «Onedrive категории 2 (красный фон)»

hash0 = «af35c35a1b1fa09944c2

23076cc»hash2 = «5c199d1c59b93fa5b1e322ed7846f146»

hash3 = «e1a267558a6d4fdbfc4502a27239c1b4»

hash4 = «980bba53d02b9e4e53d13621b11ddfb5»

hash5 = «26a670f532d702199c2c3f4b65f9c1e7»

hash5 = «f8162f71caa3581c66a16c894f089320»

hash6 = «0338637ab800cfea336ccf4f00b303f7»

hash7 = «d05742fc803bcd719f1afc156e703910»

sample_filetype = «pdf»

строк:

$ string0 = «4 0 obj»

$ string1 = «1 0 obj»

$ string2 = «endobj»

$ string3 = «9 0 obj»

$ string4 = «конечный поток»

$ string5 = «startxref»

$ string6 = «12 0 obj»

$ string7 = «11 0 obj»

$ строка8 = {25 50 44 46 2d 31 2e 37 0d}

$ строка9 = {65 6e 64 6f 62 6a 0d}

$ строка10 = {72 6f 75 70}

$ строка11 = {74 2f 53 75 62 74 79 70 65 2f}

$ строка12 = {29 4a a5 28 91 62}

$ строка13 = {99 73 d9 79}

состояние:

всего

}

правило onedrive_category_1

{

мета:

author = «Ашкан Хоссейни»

date = «2021-01-08»

description = «один диск категории 1 (синий фон)»

hash0 = «4ed8e629b4175427abc3d8a96589d4db»

hash2 = «64d2e35e875fedaa7b206cfea2762910»

hash3 = «098db1edac07219b1a1fc8732b0ff6e3»

hash4 = «0cb9d12551b22109f51feaadbfa4d9a1»

hash5 = «6467377125be7da67a94d8d608d2b927»

hash5 = «90fe53f54331a34b

d12c65fbffa»

sample_filetype = «pdf»

строк:

$ string0 = «W5M0MpCehiHzreSzNTczkc9d»

$ string1 = «http: // нс. adobe.com/pdf/1.3/ «

adobe.com/pdf/1.3/ «

$ string2 = «Adobe: ns: meta /»

$ string3 = «18 0 obj»

$ string4 = «»

$ string5 = «14 0 obj»

$ string6 = «конечный поток»

$ string7 = «»

$ string8 = «http://ns.adobe.com/xap/1.0/mm/»

$ string9 = «

$ string10 = «

$ string11 = «xmlns: pdf»

$ string12 = «конец xpacket»

$ string13 = «11 0 obj»

$ string14 = «http: // нс.adobe.com/xap/1.0/ «

$ строка15 = {2f 52 65 73 6f 75 72 63}

$ строка16 = {3e 3e 3e 3e 3e 0d 65 6e 64 6f 62 6a 0d 32 20 30 20 6f 62 6a 0d 3c 3c}

$ строка17 = {2f 50 20 31 20 30 20 52 2f 41 20 33 20 30}

$ строка18 = {29 3e 3e 0d 65 6e 64 6f 62 6a 0d 34 20 30 20 6f 62 6a 0d 3c 3c 2f 53}

$ строка19 = {3e 3e 0d 65 6e 64 6f 62 6a 0d 35 20 30 20 6f 62 6a 0d 3c 3c}

$ строка20 = {39 20 30 20 52 2f}

$ строка23 = {31 20 30 20 6f 62 6a 0d 3c 3c 2f 54 79 70 65 2f 50 61 67 65 2f 50 61 72 65 6e 74}

$ uri = {2f 55 52 49}

$ строка24 = {0d 25 e2 e3 cf d3 0d 0a 31 20 30 20 6f 62 6a 0d 3c}

состояние:

все из ($ string *) и #uri <20

}

правило filesharing_pdf_scams

{

мета:

author = «Ашкан Хоссейни»

date = «2021-01-07»

description = «Мошенничество с совместным использованием файлов PDF»

hash0 = «170ac152d30f98ca01db808b1dd397d2»

hash2 = «00d9aa947875f80b3a23e7af4267633e»

hash3 = «b797c0905cd784c2d457ac516791a154»

hash4 = «ae5ae57576f4c6ce94e096867011eb65»

sample_filetype = «pdf»

строк:

$ string0 = «W5M0MpCehiHzreSzNTczkc9d»

$ string1 = «4 0 obj»

$ string2 = «1 0 obj»

$ string3 = «6 0 obj»

$ string4 = «0000000000 65535 f»

$ string5 = «конец xpacket»

$ string6 = «»