онлайн-проверка работоспособности, анонимности и скорости proxy-серверов онлайн, экспорт ip-port — hidemy.name

У нас высокая скорость проверки в 64 потока и умные алгоритмы распознавания прокси в списках.

Мы проверяем прокси по множеству параметров, включая пинг, скорость соединения и степень анонимности.

Выдаём потоковые результаты с гибкой настройкой и экспортируем только необходимую вам информацию.

Наш прокси-чекер может бесплатно проверить прокси на работоспособность. Помимо этого, он определяет тип прокси, страну, город, скорость и степень анонимности. Подробнее про степень анонимности и типы прокси вы можете прочитать на странице прокси-листа.

Умный алгоритм умеет распознавать и проверять любой формат прокси. Например, если вы скопировали прокси-лист с какого-то сайта не в классическом формате ip:port, а разделенный tab, пробелом или как-то ещё, чекер сможет отсеять лишнее и успешно запустить проверку.

Вы даже можете вписать в строку проверки ссылку на другой сайт! Наш робот-паук загрузит эту страницу, попытается распознать там прокси, и сразу же начнет их проверку. Адрес страницы должен быть один и начинаться на http:// или https://

Адрес страницы должен быть один и начинаться на http:// или https://

Вот что ещё умеет наш прокси-чекер:

- Выгружать проверенные прокси в текстовом формате IP:Port, либо таблицей в .csv формате.

- Увеличивать скорость проверки прокси с помощью многопоточности. Для бесплатной проверки доступно 20 потоков, для обладателей платной подписки до 64 потоков.

- Один прокси проверяется около 30 секунд. В бесплатной версии доступно 20 одновременных поток проверки. В платной версии 64 потока проверки прокси.

- За один раз можно проверить 100 прокси. Если вы планируете регулярно проверять большое количество прокси-серверов, авторизуйтесь своим кодом доступа и проверяйте без лимитов.

- Параметр «таблица результатов» показывает процесс проверки и её результаты в режиме реального времени.

- При проверке большого листа можно снять галочку «нерабочие» и не выводить лишние строки.

Для чекера прокси есть API. Вы можете встроить проверку прокси в свою программу или на сайт. Условия по запросу.

Условия по запросу.

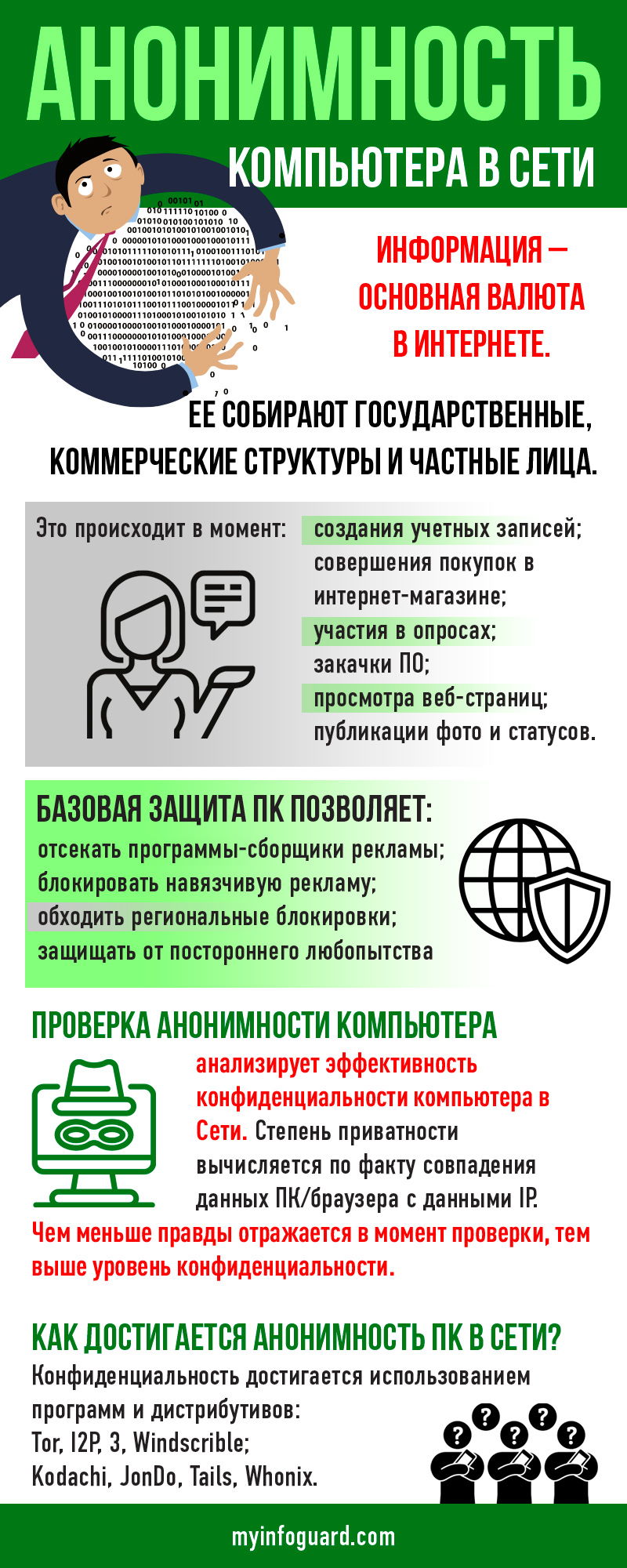

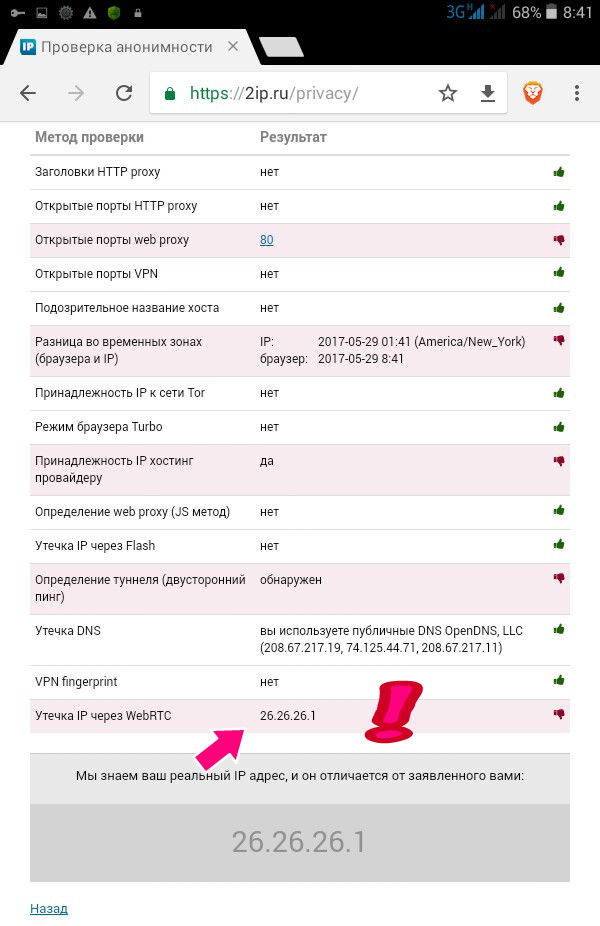

Чек-лист проверки анонимности сёрфинга / Habr

Несколько дней назад на хабре проскочила заметка об определении пользователей VPN. В комментариях я опубликовал ссылку на наш сервис с похожей функциональностью, написанием которого я совсем недавно занимался.Главная идея — определить, скрывается пользователь во время сёрфинга в сети или нет, и по возможности узнать его реальный IP адрес. Есть несколько интересных фишек, которые в принципе я нигде не встречал (двусторонний пинг, сопоставление пар DNS leak/ISP).

Хотелось иметь под рукой этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом.

Можно например посмотреть какие на той стороне открыты порты?

Можно например посмотреть какие на той стороне открыты порты?Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Нестандартные порты с авторизацией закрывают вопрос.

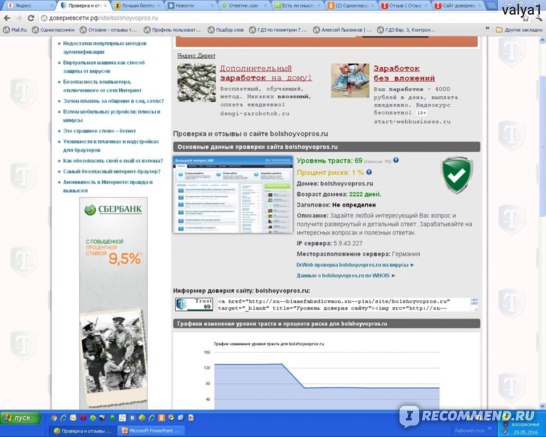

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

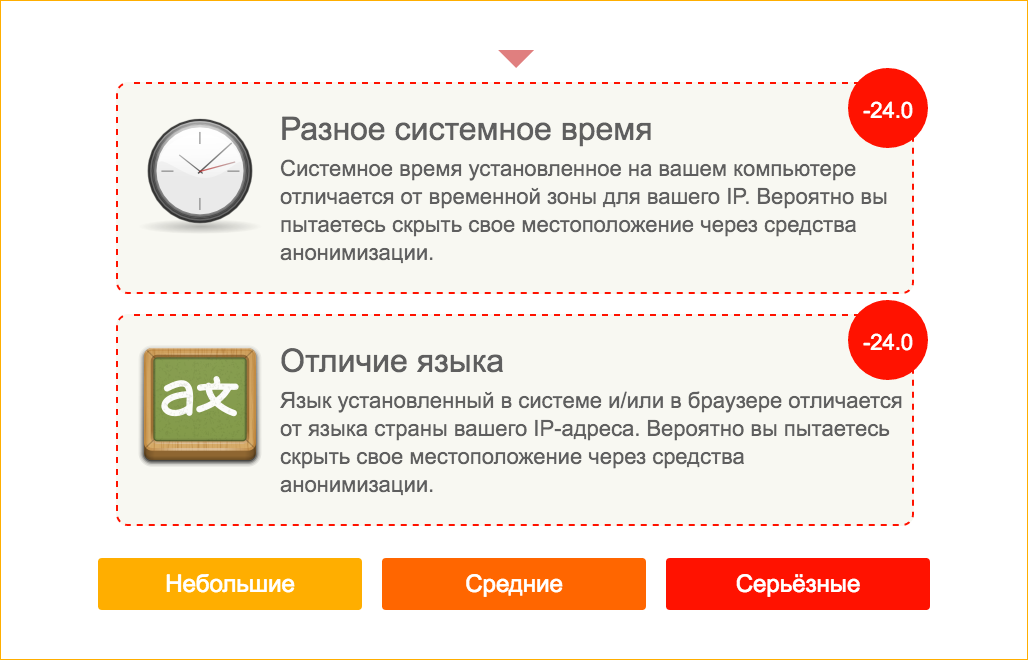

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону.

Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

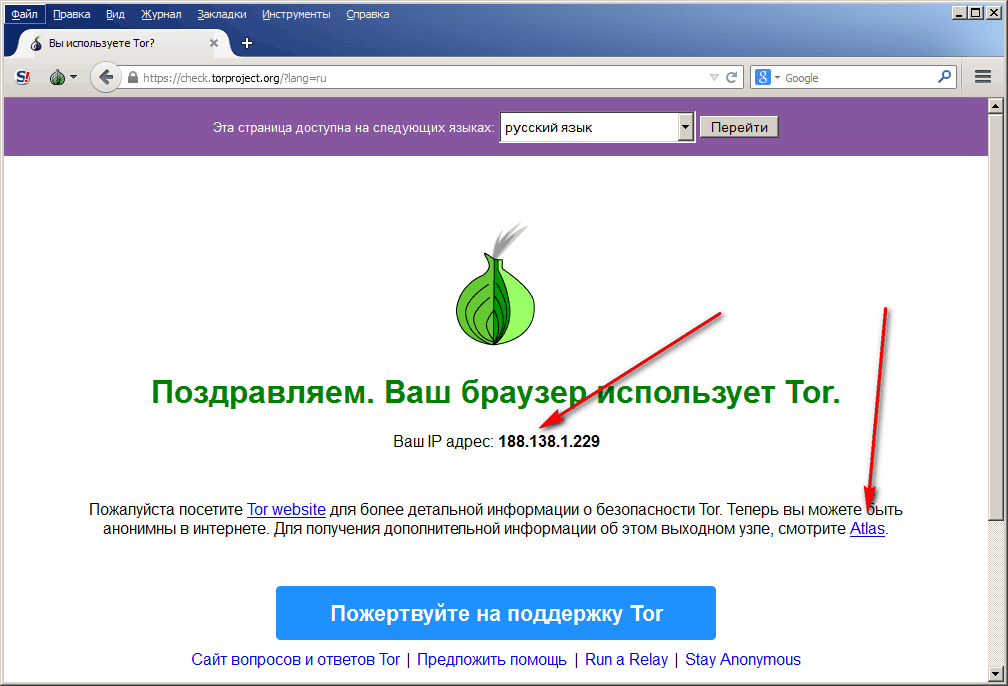

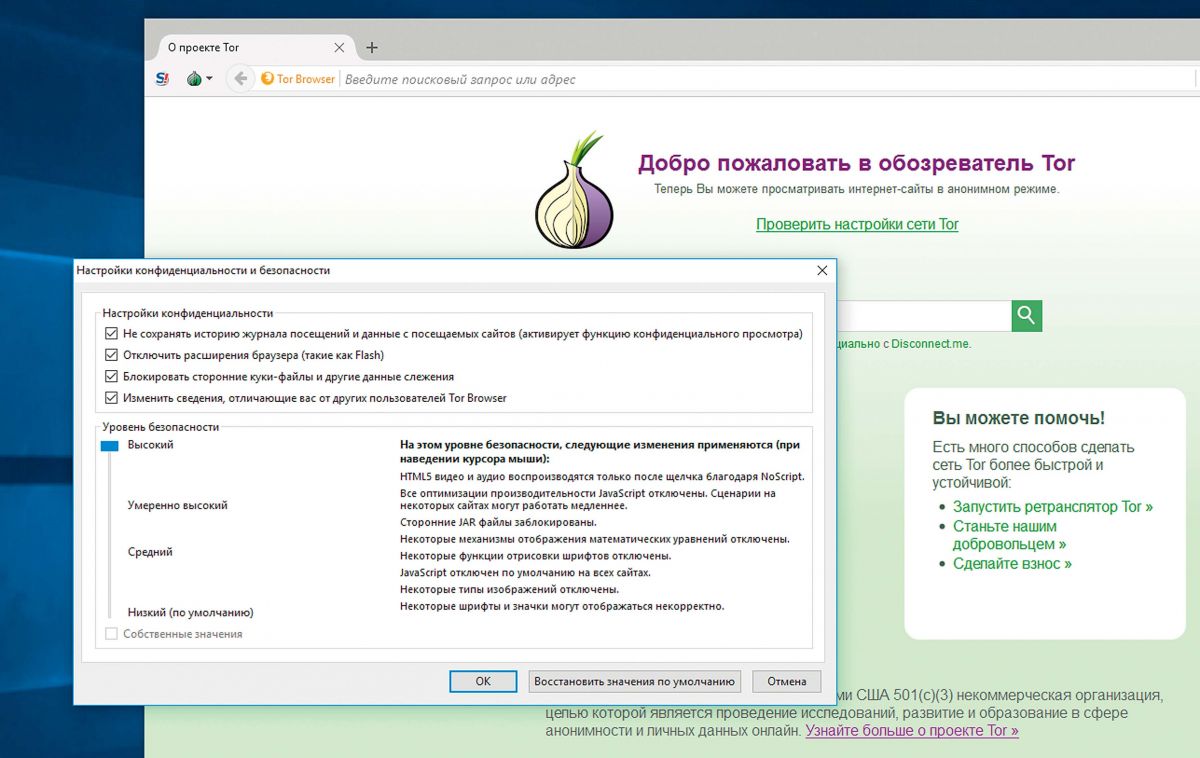

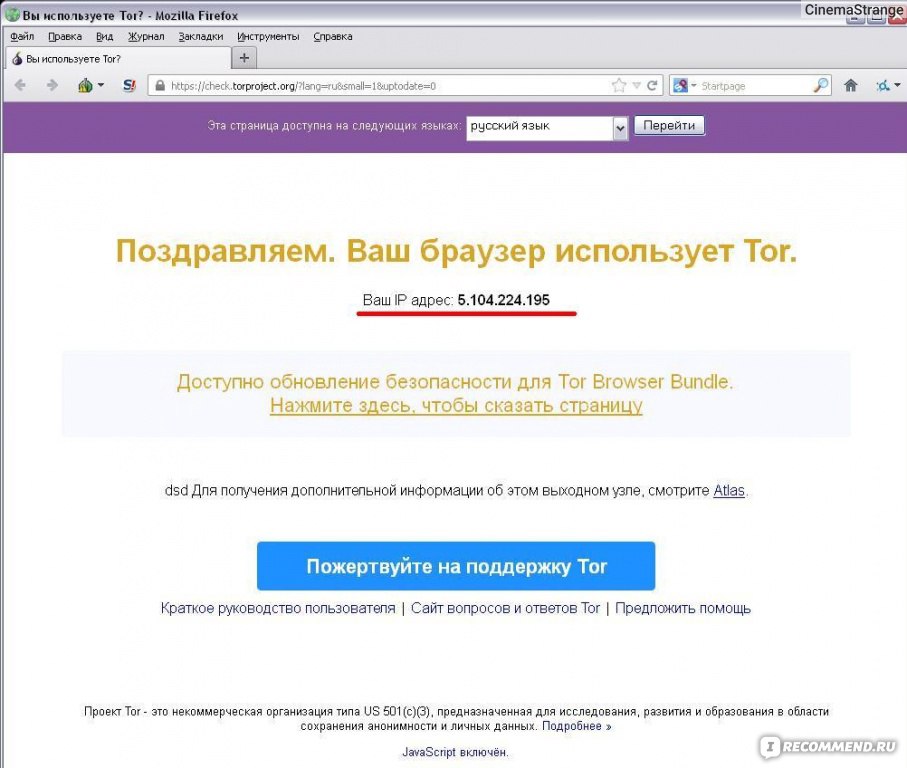

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

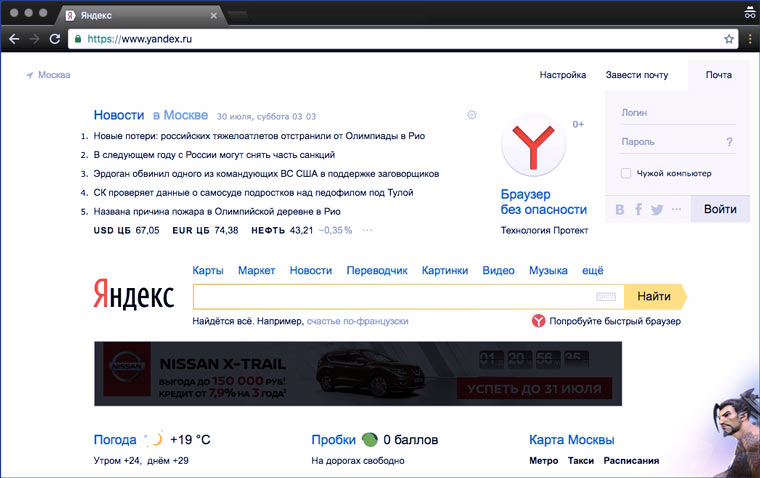

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

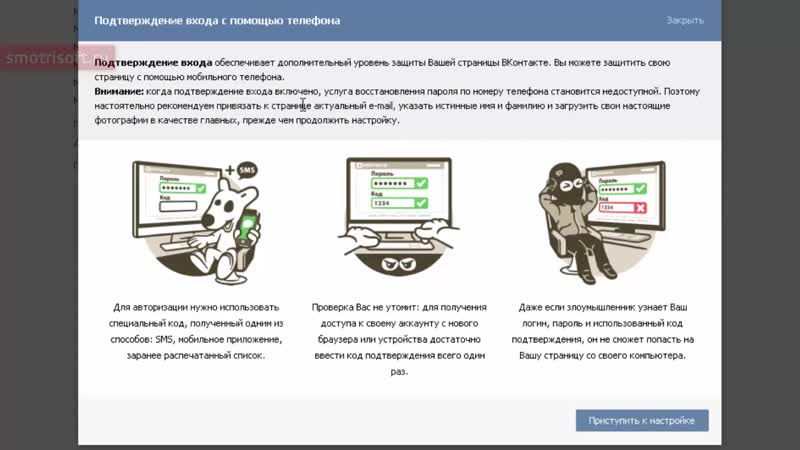

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить 🙂

Спасибо за внимание!

Анонимность — Проверка cредств сокрытия IP и цифровых отпечатков браузера (Fingerprints).

На нашем сайте ipleak.com вы можете проверить свою анонимность, а именно:

Проверить наличие у вас Proxy / VPN / TOR, анонимайзера или Turbo-режима браузера.

Проверить цифровые отпечатки (Fingerprints и Canvas Fingerprint) и ETag, по которым вас можно идентифицировать даже после смены IP. (По нажатии кнопки “Show” вы увидите все записи посещений с данными идентификаторами.)

Какую угрозу для анонимности представляет проверка средств сокрытия IP?

С помощью специальных методов сайты могут определить, подключаетесь ли вы к ним напрямую или же используете транзитные системы для сокрытия IP (напр.

В результате вашу анонимность могут раскрыть, а доступ к сайту заблокировать.

Какую угрозу для анонимности представляют Fingerprints и ETag?

Это идентификаторы, которые сайты могут вам присвоить с помощью различных методов. По ним вас можно определить даже после смены IP.

Canvas Fingerprint — это ID, полученный путем отрисовки в браузере скрытого изображения с помощью элемента HTML5 Canvas (JavaScript). Для каждой системы и браузера этот код будет уникальным.

Fingerprint — это ID, полученный на основе полного цифрового отпечатка браузера и системы. Он складывается из всей информации, которую можно определить через ваш браузер и плагины в нем.

ETag — это ID, который передается вместе с временными файлами (напр.

, изображениями), которые браузер загружает с сайта и сохраняет в кеше. Изначально ETag применялся для проверки актуальности кешированных объектов.

, изображениями), которые браузер загружает с сайта и сохраняет в кеше. Изначально ETag применялся для проверки актуальности кешированных объектов.

Мы рекомендуем:

Не использовать прозрачные неанонимные proxy, анонимайзеры и некачественные VPN-сервисы.

Не использовать TOR без связки с VPN.

Не использовать Turbo-режим браузера для обеспечения анонимности.

Работать через специальные утилиты для сокрытия IP и шифрования трафика, использование которых не определяется сайтами (напр., Privatix).

Как защититься от идентификации по Fingerprints и ETag:

Для защиты от Canvas fingerprint:

1) Установить расширения, блокирующие элемент HTML5 Canvas (напр., CanvasBlocker в Firefox).

2) Полностью отключить JavaScript, либо с помощью расширений настроить список доверенных сайтов, с которых возможно его выполнение.

Для защиты от идентификации по fingerprint, нужно замаскировать информацию о браузере и системе с помощью утилит (например, Random Agent Spoofer в Firefox). При этом информация, передаваемая браузером и расширениями, не должна отличаться от большинства пользователей. (выбирайте популярные конфигурации ).

Сохраненные ETag-идентификаторы удаляются вместе с кешем браузера (или автоматически удаляются в приватном режиме просмотра браузера).

Как проверить свою анонимность в сети интернет

Ранее мы описывали достаточно шикарный способ утечки вашего реального IP адреса с помощью протокола WebRTC. Кроме этого способа также существуют другие методы определения вашего реального IP адреса. Сегодня мы раскажем вам о основных принципах обеспечения своей безопасности и анонимности в сети.

Сегодня мы раскажем вам о основных принципах обеспечения своей безопасности и анонимности в сети.

Сразу могу порекомендовать несколько сервисов которые помогут проверить анонимность в сети:

http://witch.valdikss.org.ru/ — позволяет определить какой тип подключения вы используете и исползуете ли вы VPN.

http://2ip.ru/privacy/ — позволяет собрать множество дополнительной информации о вашем браузере, типе подключения и IP адресе.

https://diafygi.github.io/webrtc-ips/ — определяет ваш IP адрес с помощью протокола WebRTC.

[ad name=»Responbl»]Мы подобрали для вас этакий чек-лист, который бы отвечал, «палишься» ты или нет? На данный момент список состоит из 12 методов проверки, о которых ниже и пойдет речь, в том числе о том, как на них не попасться, но сначала о самом простом по порядку.

Заголовки HTTP proxy

Некоторые прокси дописывают свои заголовки к запросу, который инициирует браузер пользователя. Нередко это реальный IP адрес пользователя.

Убедитесь, что прокси сервер если и пишет что-то в заголовки указанные ниже, то хотя бы не ваш адрес:

HTTP_VIA, HTTP_X_FORWARDED_FOR, HTTP_FORWARDED_FOR, HTTP_X_FORWARDED, HTTP_FORWARDED, HTTP_CLIENT_IP, HTTP_FORWARDED_FOR_IP, VIA, X_FORWARDED_FOR, FORWARDED_FOR, X_FORWARDED, FORWARDED, CLIENT_IP, FORWARDED_FOR_IP, HTTP_PROXY_CONNECTION

Открытые порты HTTP proxy

IP адрес, с которого пришел запрос к нашей страничке может сказать о многом. Можно например посмотреть какие на той стороне открыты порты?

Самые интересные порты 3128, 1080, 8123. Если их не использовать, то вполне можно избежать необоснованных подозрений в использовании 3proxy, SOCKS 5 или Polipo.

Открытые порты web proxy

Как и в случае с HTTP, веб прокси можно повесить на любой порт, но мы хотели, чтобы тест работал очень быстро, поэтому ограничились обратным коннектом на порты 80 и 8080.

Отдается веб страничка? Отлично! На данный момент мы умеем определять PHProxy, CGIProxy, Cohula и Glype.

Нестандартные порты с авторизацией закрывают вопрос.

Подозрительное название хоста

Имея IP адрес можно попробовать отрезолвить хостнейм клиента. Стоп слова, которые могут намекать на туннель: vpn, hide, hidden, proxy.

Не стоит привязывать доменные имена к личному VPN, а если и делать это, то стоит избегать «говорящих» имён.

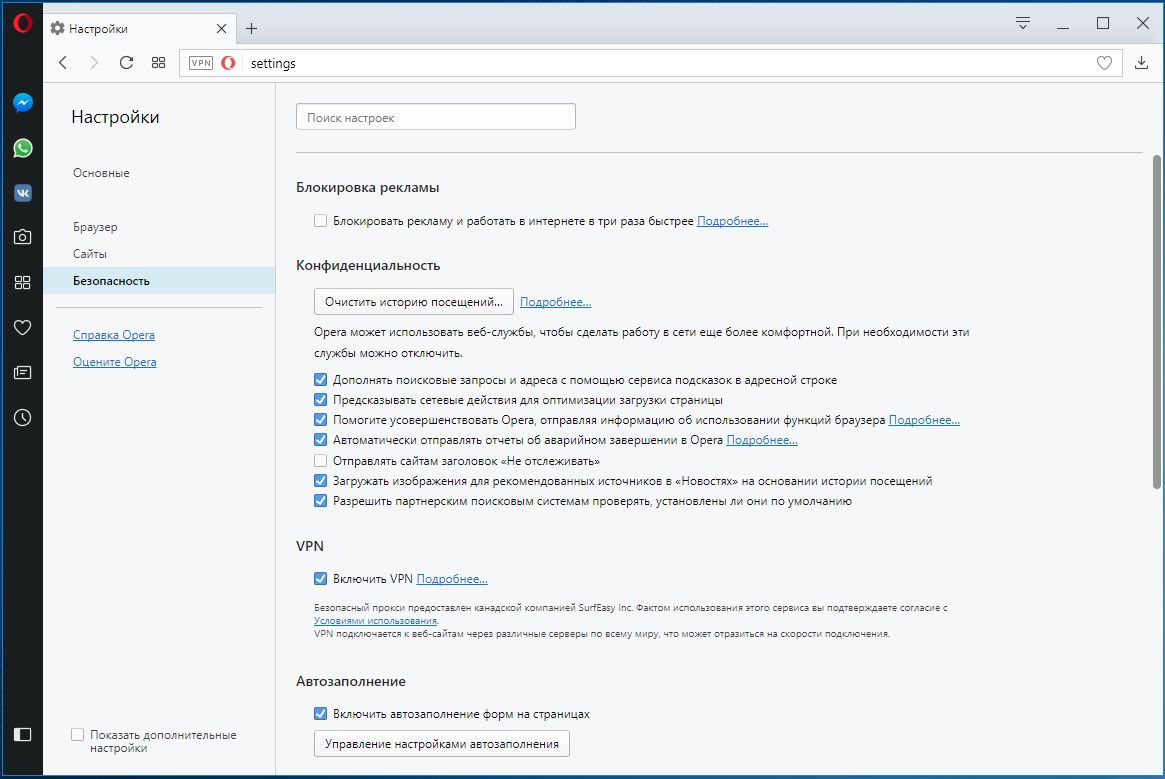

Разница во временных зонах (браузера и IP)

Исходя из данных GeoIP можно узнать страну по IP пользователя, а следовательно и его временную зону. Дальше можно вычислить разницу во времени между браузером и временем соответствующим временной зоне VPN сервера.

Разница есть? Значит пользователь наверняка скрывается.

Для России точной базы latitude и longtitude для регионов нет, а так как временных зон много, то в конечном результате эти адреса мы не учитываем. С Европейскими странами всё наоборот, очень хорошо они палятся.

При переключении на VPN нужно не забывать переводить системное время, менять время в браузере, либо работать с русскими прокси.

Принадлежность IP к сети Tor

Если ваш IP адрес это Tor нода из списка check.torproject.org/cgi-bin/TorBulkExitList.py, поздравляю, вы спалились.

Ничего криминального, но уже факт раскрытия того, что вы скрываетесь, не очень радует.

Режим браузера Turbo

Собрав диапазоны IP адресов Google, Yandex и Opera, и сравнив с пользовательским адресом, можно предположить использование сервисов сжатия трафика в браузерах соответствующих компаний.

Как правило такие сервисы ещё и сливают ваш реальный адрес в заголовках. Как на средство анонимизации, рассчитывать на сжатие трафика не следует.

Определение web proxy (JS метод)

Сравнив window.location.hostname с хостом запрошенной страницы, можно определить используется ли web proxy.

Веб прокси в принципе не надёжны, поэтому лучше обходить такие способы анонимизации совсем.

Утечка IP через Flash

Adobe Flash очень хорошо работает мимо пользовательских прокси. Инициировав соединение к нашему серверу, можно узнать IP пользователя.

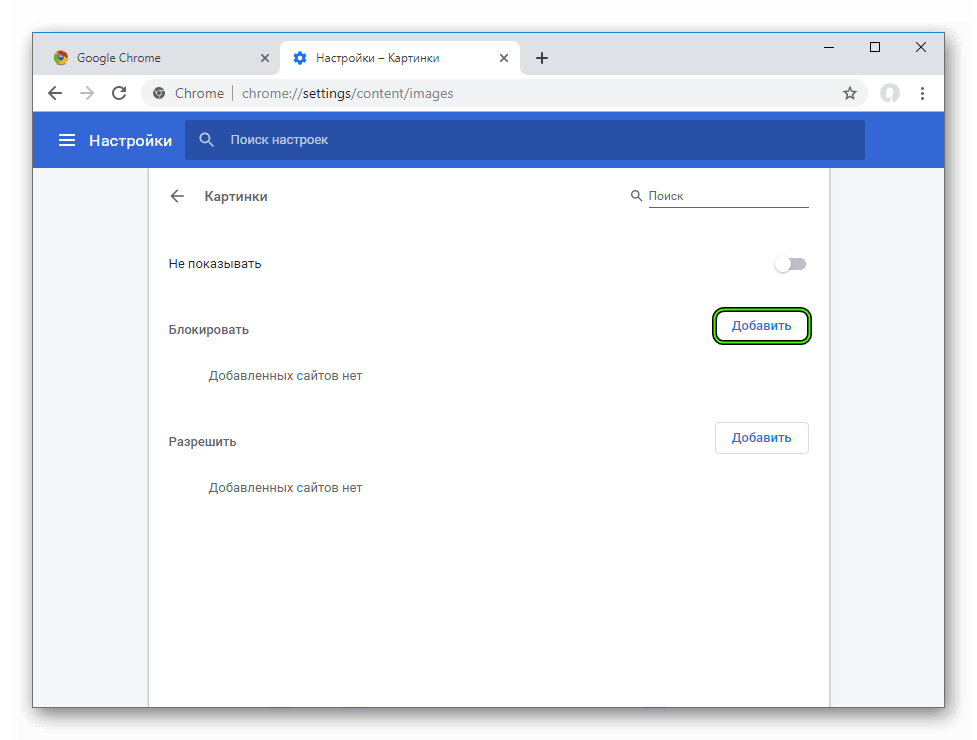

Запустив специального демона, который логгирует все входящие соединения с ключами-метками, можно многое узнать. Лучший способ не раскрывать свой адрес — не использовать Adobe Flash вообще, или отключать в настройках браузера.

Определение туннеля (двусторонний пинг)

Запустив пинг к клиентскому IP, со стороны нашего сервера, можно узнать приблизительную длинну маршрута. То же самое можно сделать со стороны браузера, XMLHTTPRequest дёргает пустую страницу нашего nginx. Полученную разницу в петле более 30 мс можно интерпретировать как туннель.

[ad name=»Responbl»]Конечно маршруты туда и обратно могут различаться, или веб сервер чуть притомозит, но в целом точность получается довольно хорошая.

Единственный способ защититься — запретить ICMP трафик к своему VPN серверу.

Утечка DNS

Узнать какой DNS использует пользователь не проблема, мы написали свой DNS сервер, который записывает все обращения к нашим уникально сгенерированным поддоменам.

Следующим шагом собрали статистику на несколько миллионов пользователей, кто и какой DNS использует. Сделали привязку к провайдерам, отбросили публичные DNS и получили список пар DNS/ISP.

Теперь совсем не сложно узнать, если пользователь представился абонентом одной сети, а использует DNS совсем от другой.

Частично проблему решает использование публичных DNS сервисов, если это можно назвать решением.

Утечка через ВКонтакте

Это не утечка IP адреса, но всё же мы считаем, что отдавая всем налево и направо имена авторизованных пользователей, VK сливает частные данные, которые подрывают на корню всё анонимность серфинга.

Подробнее можно посмотреть документацию здесь vk.com/dev/openapi. Кнопка «Выход» после каждой сессии в общем то решает вопрос, но лучшая рекомендация — не входить 🙂

Спасибо за внимание!

Click to rate this post!

[Total: 16 Average: 4.3]Проверка анонимности / PROXY6.net

Моя анонимность:

Различия IP-адресов

Мы обнаружили, что ваш реальный IP-адрес отличается от предоставленного. Используйте правильные системные настройки, прокси и VPN или отключите Flash / Java / ActiveX / WebRTC в браузере.

Используйте правильные системные настройки, прокси и VPN или отключите Flash / Java / ActiveX / WebRTC в браузере.

Обнаружен прокси

Мы обнаружили, что вы используете прокси. Ваш прокси является публичным или не полностью анонимным.Рекомендуем использовать качественный приватный прокси.

Обнаружена VPN

Мы обнаружили, что вы используете VPN. Мы рекомендуем вам сменить VPN или использовать его с частными прокси.

Обнаружен анонимайзер

Мы обнаружили, что, скорее всего, вы используете анонимайзер. Большинство анонимайзеров определены и могут перехватывать и отслеживать ваш трафик. Мы не рекомендуем использовать их для анонимности.

Tor обнаружен

Мы обнаружили, что вы используете Tor.Известны IP-адреса выходных узлов сети Tor. Итак, известно, что вы пользуетесь средствами анонимизации, и это может вызвать подозрения.

Другое системное время

Системное время на вашем компьютере отличается от времени, заданного IP. Возможно, вы пытаетесь скрыться с помощью анонимности.

Возможно, вы пытаетесь скрыться с помощью анонимности.

Различные заголовки браузера

UserAgent, передаваемый вашим браузером, отличается от того, который мы проверили с помощью Javascript.Скорее всего, вы пытаетесь скрыть свой настоящий браузер.

Черный список

Ваш IP-адрес занесен в черный список. Это плохой сигнал, некоторые сайты могут заблокировать вас из-за этого или запретить определенные действия.

WebRTC включен

Вы не отключили WebRTC. Настоятельно рекомендую отключить его, потому что он показывает ваш реальный IP-адрес при использовании прокси и VPN, а также список всех локальных IP-адресов за NAT.

Открытые порты прокси

Мы обнаружили, что вы работаете через прокси с низким уровнем анонимности, поскольку он определил открытые порты.

Вспышка включена

Вы не отключили Flash. Настоятельно рекомендую отключить его, так как Flash может показать ваш реальный IP-адрес.

Java включена

Вы не отключили Java. Настоятельно рекомендую отключить его, потому что Java может раскрыть ваш реальный IP-адрес.

Настоятельно рекомендую отключить его, потому что Java может раскрыть ваш реальный IP-адрес.

ActiveX включен

Вы не отключили ActiveX. Настоятельно рекомендую отключить его или посещать сайты, где он вам нужен, в другом браузере.

Проверка анонимности

Все посещаемые сайты обнаруживают личную информацию:

ваш адрес: Российская Федерация, Волгоград

ваш IP адрес: 185.87.48.133

Мы можем проверить точность этой информации, независимо от того, действительно ли она соответствует действительности, независимо от того, используете ли вы прокси, анонимайзер, VPN-сервер, Tor или любые другие средства анонимизации.

7/15

| Заголовки прокси HTTP | № | |

| Открытые порты прокси HTTP | нет | |

| Открытые порты веб-прокси | нет | |

| Открытые порты VPN | нет | |

| Подозрительное имя хоста | № | |

| Разница часовых поясов (браузера и IP) | IP: 2020-12-24 23:30 (Европа / Москва) браузер: | |

| Присвоение IP-адреса сети Tor | № | |

| Турбо-режим браузера | № | |

| IP-пул хостинг-провайдера | № | |

| Определение веб-прокси (метод JS) | № | |

| Утечка IP через Flash | № | |

| Определение туннеля (двусторонний пинг) | № | |

| Утечка DNS | нет информации об используемом DNS | |

| Отпечаток VPN | № | |

| Утечка IP через WebRTC | № |

Проверьте анонимность вашего интернет-соединения. Проверка анонимности в интернете. Тестирование VPN. Узнайте, что другие знают о вас в сети.

Проверка анонимности в интернете. Тестирование VPN. Узнайте, что другие знают о вас в сети.

Вероятность анонимизации:

0%Назад

Поделиться ссылкой (страница результатов):

Поделиться ссылкой (изображение):

BBCode (форумы):

Проверка анонимности и IP-адреса

Есть много сайтов, где вы можете проверить свой IP-адрес и другие сетевые настройки.Такие проверки помогают понять, что может выдать реальное местоположение.

В течение многих лет мы использовали чеки на сайтах Whoer и 2IP и рекомендовали их нашим клиентам.

Почему мы проверили анонимность и IP-адрес?

Наша служба VPN и прокси ассоциируется с анонимностью, поэтому мы часто сами посещали эти сайты и проверяли IP-адрес. В результате бесконечного количества тестов мы стали замечать ошибки и неточности в работе этих сайтов.

Мы писали, что убрали ошибку с некорректным определением DNS-сервера.

Сайт определяет основной IP-адрес сервера и указывает его в списке DNS-серверов. Если вы запустите DNS-запрос, используя основной IP-адрес сервера с командой nslookup google.com [IP-сервер] , этот запрос не будет выполнен. Это указывает на то, что данный IP-адрес не является DNS-сервером и его не нужно добавлять в список DNS-серверов на сайте.

Еще одна ошибка связана с определением анонимности через модуль p0f и интерпретацией данных.

Модуль p0f может определять значения MTU и сравнивать их с эталонными значениями MTU для VPN с различными типами шифрования. Если значение MTU соответствует некоторому типу VPN из справочной таблицы, то p0f указывает на использование VPN. Если определенного значения MTU нет в базе данных и оно меньше 1400, то p0f всегда указывает, что VPN определена.

Разработчики p0f не учли, что системный администратор может вручную изменить значение MTU для соединений, и тогда ВСЕ соединения будут считаться VPN-соединениями. Некоторые мобильные интернет-провайдеры используют MTU

Некоторые мобильные интернет-провайдеры используют MTU

Интерпретация данных об использовании Анонимайзера.

Еще одна ошибка в определении анонимайзера. Большое количество IP-адресов, которые не используются для VPN, прокси и т. Д., Определяется как использование Cyberghost VPN, а затем статус меняется на Анонимайзер: Да.

Об этой ошибке писали в саппорт. Ответ был прост: в нашей базе могут быть ошибки.

Нас не услышали, и проверки на этих сайтах тоже работают с ошибками.

Проверка анонимности на основе фактов , но не предположений

Для нас было важно предоставить качественный продукт, который учитывал бы запросы клиентов. Для нас важно проводить правдивые проверки и указывать на то, что действительно важно.Многие проверки на анонимность теперь пусты и имеют форму предположений о вероятности того, что это так.

Мы хотели проверить анонимность, чтобы она была точной. Мы стали экспертами в проверке анонимности и теперь хотим рассказать вам, какие проверки основаны на фактах, а какие на предположениях.

Мы стали экспертами в проверке анонимности и теперь хотим рассказать вам, какие проверки основаны на фактах, а какие на предположениях.

Проверьте свою анонимность и IP-адрес

Творчество на стыке технологий

Мы пересмотрели проверки на анонимность более чем на 10 сайтах и отобрали все самое важное.Затем мы объединили проверки со всех популярных сайтов проверки IP-адресов в удобную таблицу. Теперь вы можете узнать все о своей анонимности на одной странице.

Итак, разберем все проверки подробно.

Цветной баннер

По баннеру сразу можно понять — все нормально или есть над чем подумать.

Баннер имеет 3 цвета: красный, желтый и зеленый. Только зеленый баннер гарантирует полную анонимность.

Проверить IP-адрес и DNS-серверы

Главный блок проверяет IP-адреса и DNS-серверы различными способами.Проверки осуществляются с помощью PHP, JavaScript, технологии WebRTC, Flash и Java. Если страны разные, они будут подчеркнуты красным.

Проверка геолокации с помощью HTML 5 выполняется в отдельной кнопке, так как это представляет высокий риск обнаружения реального местоположения, если вы используете модуль Wi-Fi на своем устройстве.

Функция геолокации через HTML 5 берет координаты устройства GPS из модуля Wi-Fi, минуя VPN, прокси, TOR и все другие способы сохранения анонимности.Мы рекомендуем использовать проводное соединение Ethernet и отключить модуль Wi-Fi.

Super Проверка анонимности

Черный список

IP-адрес проверяется на наличие в черном списке. Если IP-адрес присутствует в черном списке, то некоторые службы могут заблокировать этот IP-адрес (например, заблокировать доставку почты с этого IP-адреса). Наличие IP-адреса в черном списке никоим образом не влияет на вашу анонимность.

Тор

В Интернете есть список открытых узлов сети Tor.Если IP-адрес находится в этом списке, значит, вы используете сеть TOR. Вы анонимны, но это означает, что вам есть что скрывать, и некоторые веб-сайты могут блокировать контент для таких пользователей.

Заголовок HTTP прокси

Заголовок HTTP прокси проверяет отпечатки прокси в заголовках браузера. Используйте анонимный прокси или протокол socks 5, чтобы избежать обнаружения.

Отпечаток прокси

Отпечаток прокси на основе модуля p0f проверяет отпечатки браузера на использование прокси.

Отпечаток VPN

Основная цель отпечатка VPN — идентифицировать использование VPN. Модуль p0f распознает значение MTU-соединения и на основании этого делает вывод об использовании VPN.

Как мы писали в начале статьи, мы устранили некорректный вывод данных в модуле p0f и оставили только те значения, которые на 100% претендуют на использование VPN. В результате мы получили достоверную оценку вашей анонимности.

Также следует отметить, что модуль p0f не успевает развиваться за счет технологий VPN и содержит устаревшие штампы, идентифицирующие VPN-соединения.

Двусторонний пинг

Двусторонний эхо-запрос между клиентом и сервером помогает определить, есть ли туннель (обычно VPN-туннель или прокси). Если значения ping сильно различаются, это указывает на использование туннеля.

Если значения ping сильно различаются, это указывает на использование туннеля.

Открытые порты

Открытые порты проверяются на указанном IP-адресе. Если стандартный IP-адрес и порты прокси-сервера открыты на IP-адресе, вероятно, вы скрываете свое реальное местоположение. Интернет-провайдер всегда блокирует указанные порты.

Например, стандартный порт OpenVPN 1194, Socks proxy 1080, IPSec VPN 4500 и 500, веб-прокси использует порт 8080.

Мы используем расширенный список стандартных портов и проверяем TCP и UDP соединения. Если мы находим открытый порт из таблицы, это означает, что на этом IP-адресе используется VPN или прокси. Вы остаетесь анонимным, но веб-сайты могут ограничивать контент для таких пользователей.

Проверка часового пояса

Сравните свой часовой пояс, установленный локально на устройстве, и часовой пояс, используемый для этой страны, по IP-адресу.Если они различаются, он выделяется красным.

Проверка операционной системы

Отображаются значения, полученные из заголовков браузера, через JavaScript, модуль p0f и определяется операционная система.

Проверка браузера

Заголовки браузера, через JavaScript, модуль p0f проверяются. Затем определяется версия браузера и язык, используемый в браузере. Настройте браузер так, чтобы языки, используемые в стране, отображались по IP-адресу.

Включенные технологии

Мы проверяем, включены ли у вас технологии, которые могут сообщить вам о вашем реальном местоположении.

Мы рекомендуем отключить эти технологии для полной анонимности. Некоторые веб-сайты могут работать некорректно без указанных технологий.

Для правильной работы нашего веб-сайта требуется JavaScript и файлы cookie. Мы прилагаем все усилия, чтобы избавить наш сайт от этих требований.

Проверка анонимности

Наша проверка анонимности и IP-адреса полностью заменяет использование всех других сайтов.Мы просмотрели более 10 различных сайтов, чтобы собрать все важные проверки на 1 странице.

Проверьте свою анонимность и IP-адрес

Если у вас есть предложения и пожелания, мы будем рады их узнать. Пишите в раздел Задайте свой вопрос.

Пишите в раздел Задайте свой вопрос.

| Ваш публичный IP-адрес | 185.87.48.133 |

| Ваш общедоступный TCP-порт | 41039 |

| MTU | |

| Рекламируемый MSS | |

| IPduh.com server IP | 62.138.10.59 |

| Подробнее О вашем IP-адресе | |

| 185.87.48.133 ip whois dnsbl ptr / 24 srv traceroute dnstrace search | |

| 185/8 Обозначение IANA | RIPE NCC, февраль 2011 г. |

| Региональный интернет-реестр | RIPE — Европа |

| Страна | Российская Федерация |

| Регион | Москва |

| Город | Москва |

| Среднее значение (широта, долгота) | (55. 7485, 37.6184) gmap 7485, 37.6184) gmap |

| Альтернативное местоположение | Европейский Союз |

| Доп. Loc. Среднее значение (широта, долгота) | (47.0000, 8.0000) gmap |

| Обратный IP DNS-запись | vds1989409.my-ihor.ru. |

| vds1989409.my-ihor.ru A | 185.87.48.133 |

| Обратный IP DNS-запись Доменное имя | my-ihor.ru whois dns |

| my-ihor.ru не разрешается в IP-адрес. | |

| Base 10 Integer | 3109499013 |

| Подробнее о вашем WWW-браузере и вашей ОС | |

| Ваш пользовательский агент | Mozilla / 5.0 (X11; Linux x86_64; rv: 33.0) Gecko / 20100101 Firefox / 33.0 |

| User Agent language | en-US, en; q = 0.5 English-United States |

JavaScript не включен. | |

| Ваш кэширующий DNS-сервер | |

| Ваш кэширующий DNS-сервер | |

Как оставаться полностью анонимным в сети

Там, где когда-то Интернет считался бастионом конфиденциальности, сегодня онлайн-жизнь быстро разрушает наше чувство личной анонимности. Популярные сайты, такие как Facebook, открыли людям возможность погрузиться в нашу личную жизнь, как никогда раньше.

От посещаемых нами сайтов до транзакций, которые мы совершаем, все, что мы делаем в сети, зависит от той или иной формы анонимности — или от ее отсутствия. И хотя, возможно, никогда не удастся быть полностью и полностью анонимным, есть несколько шагов, которые вы можете предпринять, чтобы оставаться скрытым в Интернете, и даже некоторые из них, которые могут уменьшить количество спама и рекламы, которым вы часто подвергаетесь.

Подробнее: CyberGhost VPN

Увеличьте настройки конфиденциальности вашего браузера

Ваш браузер знает много о вас, включая сайты, которые вы посещали, и услуги, которые вы используете. Если вы посещаете незашифрованный веб-сайт (то есть тот, который не содержит HTTPS в URL-адресе), ваша сеть также может быть уязвима. Это означает, что имена пользователей, пароли и номера кредитных карт доступны для всеобщего обозрения и могут быть использованы.

Если вы посещаете незашифрованный веб-сайт (то есть тот, который не содержит HTTPS в URL-адресе), ваша сеть также может быть уязвима. Это означает, что имена пользователей, пароли и номера кредитных карт доступны для всеобщего обозрения и могут быть использованы.

Возможно, что еще хуже, некоторые веб-сайты также используют услуги так называемых трекинговых компаний для отслеживания трафика. Однако, установив на сайт небольшой фрагмент JavaScript, люди могут отслеживать гораздо больше, чем просто количество посетителей.

Сценарий автоматически загружается и запускается, когда вы открываете страницу, и можно отслеживать такие детали, как ваш IP-адрес, ISP, браузер и даже разрешение экрана.Хотя это может помочь веб-дизайнерам создавать лучшие веб-сайты, также можно отследить IP-адреса до общего географического местоположения, даже не приближаясь к журналам вашего провайдера.

Если вы хотите просматривать сайты анонимно, вы можете начать с уменьшения объема информации, которую ваш браузер может собирать. Перейдите в меню настроек браузера и отключите автоматическое сохранение паролей; вы также можете просматривать в режиме инкогнито, если вас беспокоит, что ваш браузер регистрирует сайты, которые вы используете.

Перейдите в меню настроек браузера и отключите автоматическое сохранение паролей; вы также можете просматривать в режиме инкогнито, если вас беспокоит, что ваш браузер регистрирует сайты, которые вы используете.

Вам также следует очищать файлы cookie вашего браузера каждые несколько недель или дней. Поскольку потенциально личная информация, такая как история веб-поиска, пароли, загрузки и многое другое, хранится в вашем кеше, удаление файлов cookie помогает уменьшить ваш цифровой след и свести ваши онлайн-журналы к минимуму.

Используйте анонимный браузер

Если вы хотите полностью уйти от сети Google, вы можете заглянуть в частные поисковые системы, такие как DuckDuckGo. Хотя сервис может быть не таким надежным, как Google, он обычно предлагает те же результаты без побочного эффекта ведения журналов.

Существуют также различные анонимные браузеры, которые вы можете добавить в свой арсенал, чтобы поддерживать вашу цифровую конфиденциальность. Firefox, например, сделал большие шаги для улучшения конфиденциальности пользователей и теперь предлагает защиту данных по умолчанию. Ghostery также выпустила новый веб-браузер, который автоматически блокирует трекеры.

Ghostery также выпустила новый веб-браузер, который автоматически блокирует трекеры.

И если вы хотите пойти дальше, вы можете использовать полезные (и бесплатные) надстройки браузера, такие как Disconnect и Privacy Badger, чтобы выбирать, какие объявления и скрипты блокировать, а какие разрешать.

Инвестируйте в надежную сеть VPN

Если говорить об этом, все, что вы делаете в сети, можно отследить по IP-адресу вашего компьютера. Это физический адрес, который веб-сайты используют для связи с вашей сетью. Поэтому, если вы действительно хотите просматривать анонимно, вам нужно будет скрыть свой IP-адрес. К счастью, для этого есть приложение. Виртуальные частные сети (VPN) помогают анонимизировать ваше местоположение, маскируя ваш фактический IP-адрес при назначении «виртуального» IP-адреса в другом месте.

Подключившись к анонимному VPN-серверу, вы можете просматривать веб-страницы, как если бы вы находились в другом месте. Вы можете использовать их для анонимности своего местоположения или использовать VPN для разблокировки ограниченного контента. Сайты и службы для определенных стран, такие как популярный iPlayer BBC, доступны только пользователям в Великобритании. Однако, когда вы подключаетесь к британскому VPN-серверу, вы можете получить доступ к iPlayer откуда угодно.

Сайты и службы для определенных стран, такие как популярный iPlayer BBC, доступны только пользователям в Великобритании. Однако, когда вы подключаетесь к британскому VPN-серверу, вы можете получить доступ к iPlayer откуда угодно.

Несмотря на то, что популярность VPN-сервисов выросла, и теперь их невероятно легко найти, стоит потратить время на то, чтобы выяснить, какой тип услуг вам нужен.Поскольку ExpressVPN — наш провайдер VPN с самым высоким рейтингом, мы рекомендуем начать с него.

Держите свою электронную почту в секрете

Ваш адрес электронной почты является важной частью вашей личности в Интернете. Это также ценный источник дохода для людей, чей бизнес связан с поставкой спамеров живыми адресами. Если сайты, на которых вы регистрируетесь, небезопасны, хакеры могут получить доступ к базе данных, содержащей все учетные данные пользователя, и адреса электронной почты обязательно будут проданы.

Конечно, популярные службы обмена сообщениями, такие как Gmail, используют HTTPS и содержат сертификат SSL, используемый для аутентификации и шифрования ваших сообщений, но это не означает, что они на 100% конфиденциальны. Google даже признался, что читает электронные письма пользователей для более точного таргетинга рекламы.

Google даже признался, что читает электронные письма пользователей для более точного таргетинга рекламы.

И если вы хотите использовать электронную почту только в течение короткого периода времени, вы можете использовать одноразовую учетную запись, чтобы избежать этих проблем. Эти типы учетных записей электронной почты существуют только в течение короткого периода времени — достаточно долго, чтобы завершить процесс регистрации. GuerrillaMail предлагает услуги такого типа, они бесплатны и просты в использовании.

Остерегайтесь спама

Даже если вы не беспокоитесь о возможных последствиях для конфиденциальности, связанных с вашей электронной почтой, вы, вероятно, по крайней мере беспокоитесь о спаме.Когда вы регистрируетесь на сайте или в службе, вы обычно вводите свой адрес электронной почты как форму «кибер-вознаграждения». Только позже вы понимаете, что, указав свой адрес электронной почты, вы охотно открыли шлюзы для разного рода спама.

Хотя стоит иметь несколько учетных записей электронной почты (одна предназначена для одноразовых сообщений, а другая — для работы), рекомендуется также подписаться на зашифрованную и анонимную службу электронной почты.

ProtonMail — один из крупнейших и самых популярных частных почтовых сервисов на рынке.Этот провайдер электронной почты со штаб-квартирой в Швейцарии является бесплатным и удобным для пользователя. Компания просто просит пожертвования в обмен на услугу.

Не бойтесь исчезнуть

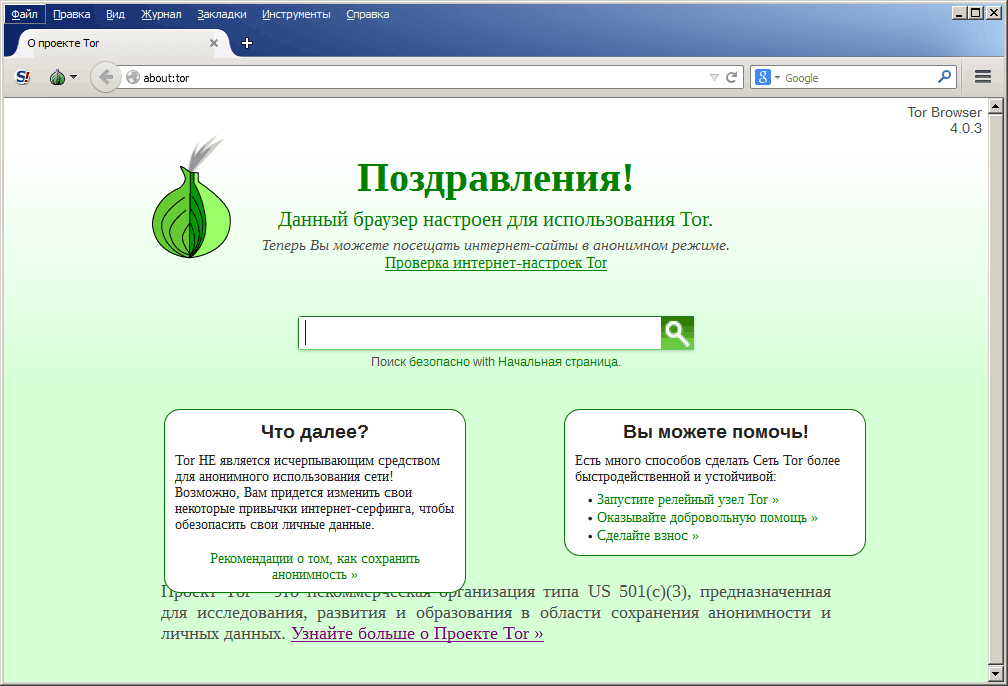

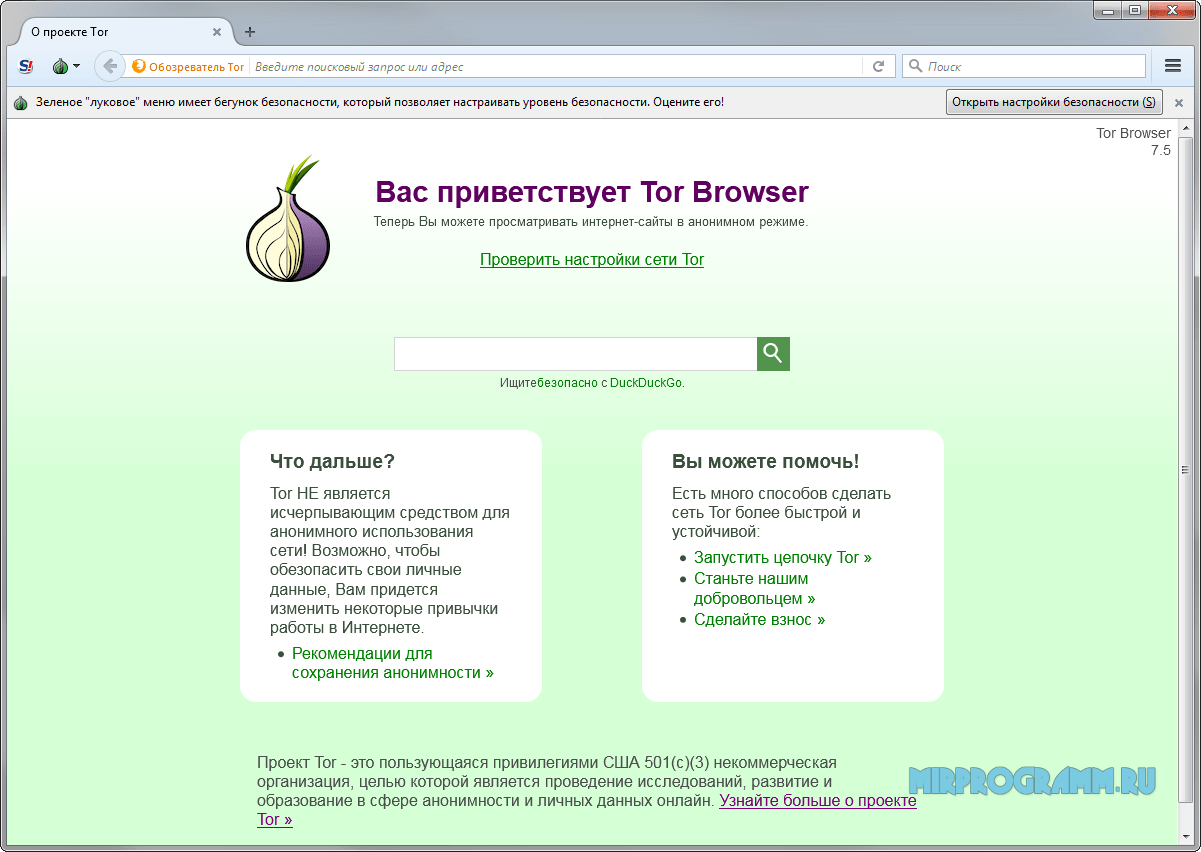

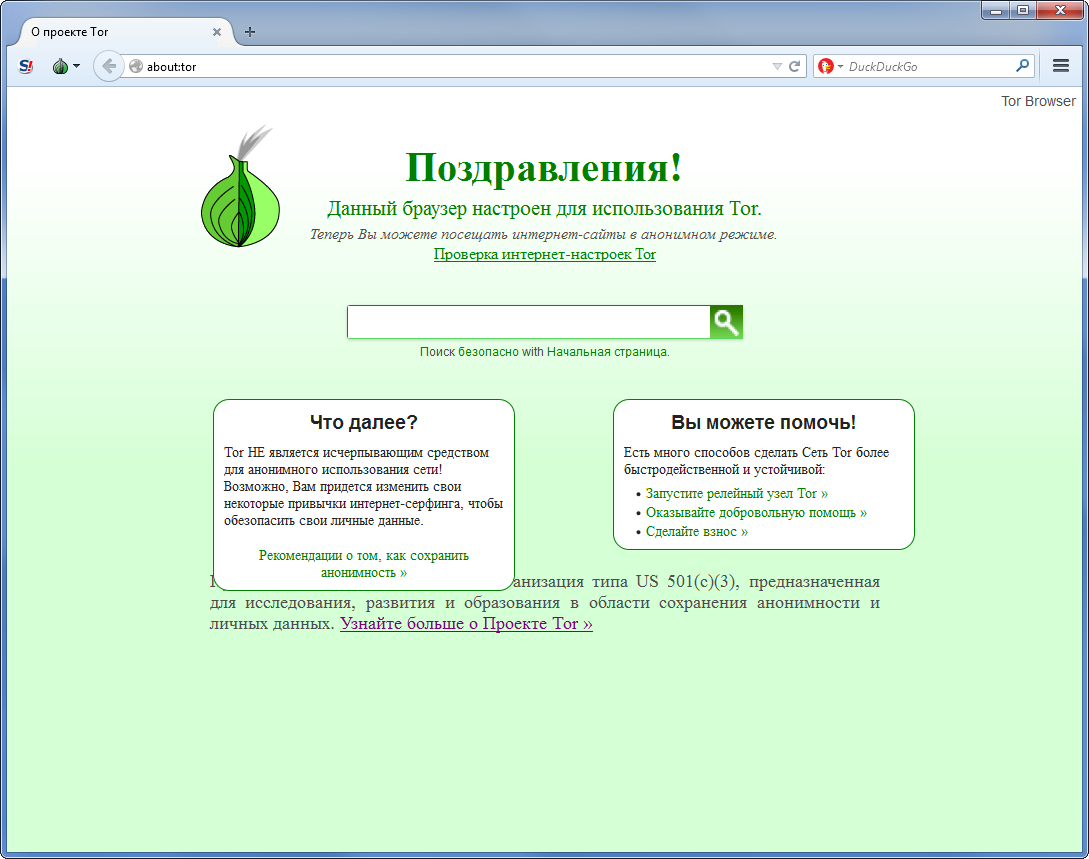

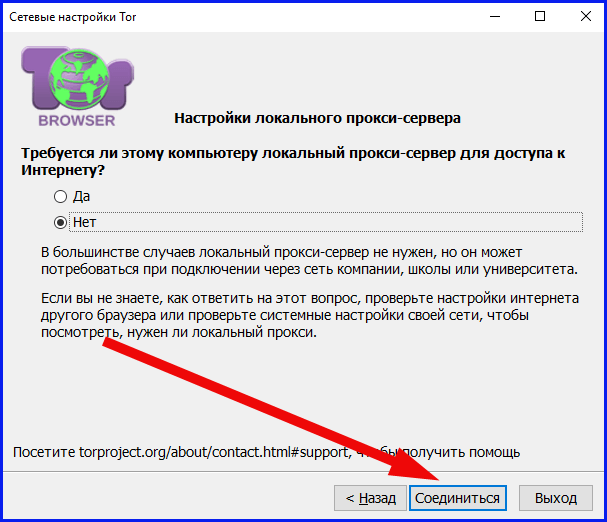

Хотя когда-то Tor считался захудалой изнанкой Интернета, он постепенно стал популярным, и не зря: он чрезвычайно анонимен.

Также известный как «луковый маршрутизатор», Tor представляет собой сеть компьютеров, разбросанных по всему миру. При включении в вашем браузере Tor перенаправляет весь исходящий веб-трафик через эту сеть.Каждое соединение выбирает случайный путь и возникает в случайной точке.

Когда он достигает места назначения, кажется, что вы двигаетесь вокруг планеты каждую минуту. Обратите внимание, что Tor делает анонимным только ваш IP-адрес и работает только при просмотре веб-страниц. Другие типы трафика будут проходить прямо от вашего компьютера к месту назначения.

Как открыть хостел | HowToHostel Как открыть хостел …

Как открыть хостел | HowToHostel Как открыть хостел …

, изображениями), которые браузер загружает с сайта и сохраняет в кеше. Изначально ETag применялся для проверки актуальности кешированных объектов.

, изображениями), которые браузер загружает с сайта и сохраняет в кеше. Изначально ETag применялся для проверки актуальности кешированных объектов.