Цена токена WAX мгновенно выросла на 238% после листинга на Binance :: РБК.Крипто

Торги цифровой монетой на площадке стартовали в 9:30 МСК 23 августа. Криптовалюта торгуется в парах с биткоином, Binance Coin, стейблкоинами BUSD и USDT

Токен WAX (WAXP) подорожал на 238% после листинга на крупнейшей в мире по объемам торгов криптовалютной бирже Binance.

Торги цифровой монетой на площадке стартовали сегодня, 23 августа, в 9:30 МСК. Токен торгуется в парах с биткоином, Binance Coin, стейблкоинами BUSD и USDT. Вывод средств в WAX станет доступен после 9:30 МСК 24 августа.

WAX — это одноранговая сеть, созданная для виртуальных предметов коллекционирования и игр. Токены можно использовать для получения вознаграждений за стекинг, управления и оплаты транзакций внутри сети.

Быстрый рост после листинга — не редкость. 19 августа цена токена MBOX мгновенно удвоилась после листинга на криптобирже Binance. По итогам первого дня торгов стоимость MBOX достигала $5,8 (рост на 205%). 23 августа MBOX торгуется на уровне $4,3.

— Курс биткоина вновь превысил $50 тыс.

— «Новые максимумы». Что будет с крипторынком на следующей неделе

— «Невыгодно набирать длинные позиции». Что сейчас происходит на рынке

Что сейчас происходит на рынке

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Автор

Алексей Корнеев

Сразу пять токенов выросли более чем в 1,5 раза за неделю :: РБК.Крипто

Стремительный рост за прошедшие семь дней показали Ravencoin, Axie Infinity, XRP, Solana и Terra

За прошедшую неделю сразу пять токенов подорожали более чем на 50%. Это произошло на фоне роста биткоина до $48 тыс. за монету впервые с середины мая. 12 августа капитализация криптовалютного рынка превысила $2 трлн. Это также произошло впервые с середины мая — тогда показатель достигал максимума в $2,55 трлн.

Это произошло на фоне роста биткоина до $48 тыс. за монету впервые с середины мая. 12 августа капитализация криптовалютного рынка превысила $2 трлн. Это также произошло впервые с середины мая — тогда показатель достигал максимума в $2,55 трлн.Ravencoin (RVN)

Курс Ravencoin за неделю вырос на 88%. Токен достигал отметки в $0,17. 16 августа цифровая монета торгуется на уровне $0,14. Капитализация токена превысила $1,4 млрд, по данным CoinGecko. За месяц стоимость Ravencoin увеличилась на 176%.

Ravencoin — это одноранговая пиринговая сеть для создания и обмена токенизированными активами. В январе 2018-го года ее представила группа разработчиков во главе с программистом под ником Tron Black и членом правления Bitcoin Foundation Брюсом Фентоном.

Axie Infinity (AXS)

Стоимость токена Axie Infinity за неделю выросла на 72%. Цена цифровой монеты достигала отметки в $74. На 16 августа токен торгуется на уровне $68. Капитализация Axie Infinity приблизилась к $4 млрд.

Axie Infinity — это коллекционная NFT-игра на Ethereum, в которой пользователи разводят виртуальных существ.

XRP

Цена токена XRP выросла на 70% за прошедшие семь дней. Стоимость цифровой монеты достигала $1,34 впервые с 19 мая. На 16 августа токен XRP торгуется на уровне $1,28, а его капитализация составляет $59,6 млрд.

XRP — это внутренний токен блокчейна RippleNet, который позволяет банкам делать трансграничные денежные переводы практически мгновенно и с минимальными затратами.

Сейчас в США идет судебное разбирательство в отношении Ripple. В конце 2020 года Комиссия по ценным бумагам и биржам (SEC) обвинила компанию в продаже незарегистрированных ценных бумаг на $1,3 млрд под видом токенов XRP.

Solana (SOL)

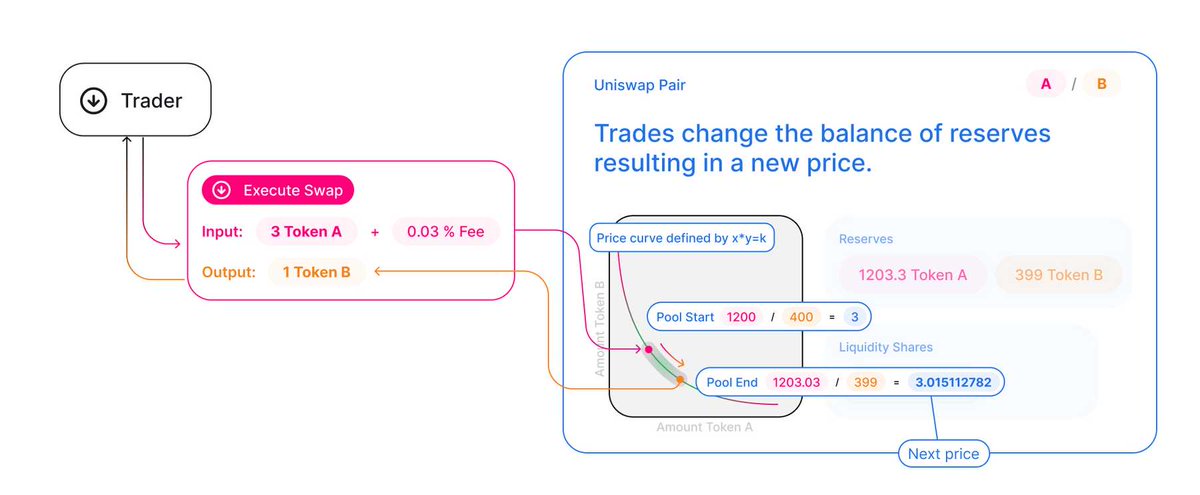

За неделю стоимость токена Solana выросла на 63%. Цифровая монета 16 августа обновила исторический максимум на отметке в $63,6. Капитализация токена Solana превысила $17,5 млрд, по данным CoinGecko. Актив занял десятое место в рейтинге крупнейших по капитализации криптовалют, обойдя токен децентрализованной криптобиржи Uniswap.

Актив занял десятое место в рейтинге крупнейших по капитализации криптовалют, обойдя токен децентрализованной криптобиржи Uniswap.

Solana — это блокчейн, предназначенный для поддержки масштабируемых децентрализованных приложений (DApps). Он имеет максимальную пропускную способность более 50 тыс. операций в секунду и время нахождения блока всего 400 мс.

Terra (LUNA)

Стоимость токена Terra за последние семь дней выросла на 63%. Цифровая монета достигала отметки $22,2. Капитализация токена превысила $1 млрд. За месяц криптовалюты подорожала на 234%.

Terra — это протокол блокчейна, который для обеспечения стабильной цены глобальных платежных систем использует стейблкоины, привязанные к фиатной валюте. LUNA — это токен Terra, который применяется для стабилизации цены стейблкоинов протокола, а владельцы LUNA могут подавать предложения по управлению и голосовать за них.

— Аналитик назвал причину скорого роста биткоина до $50 тыс.

— Крупнейшая в США розничная сеть ищет руководителя по криптопродуктам

— Из-за ошибки с курсом биткоина Hydra потеряла часть средств

Больше новостей о криптовалютах вы найдете в нашем телеграм-канале РБК-Крипто.

Автор

Алексей Корнеев

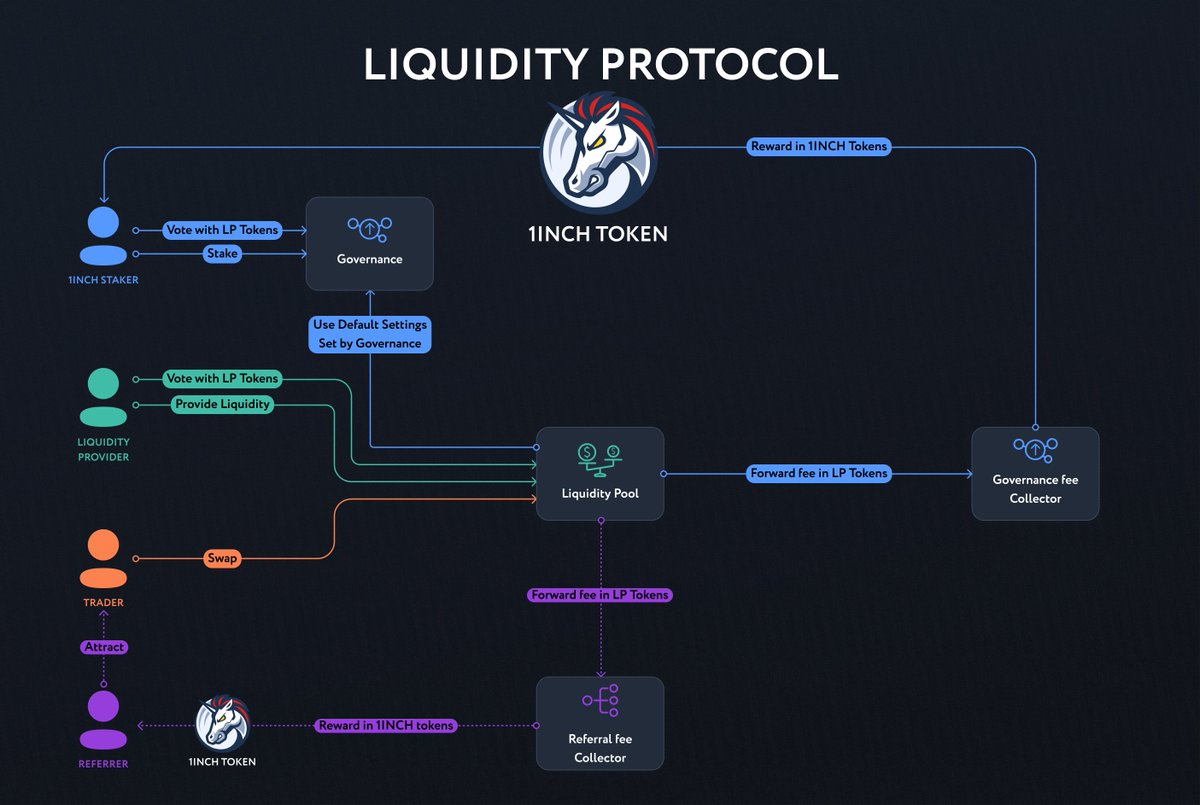

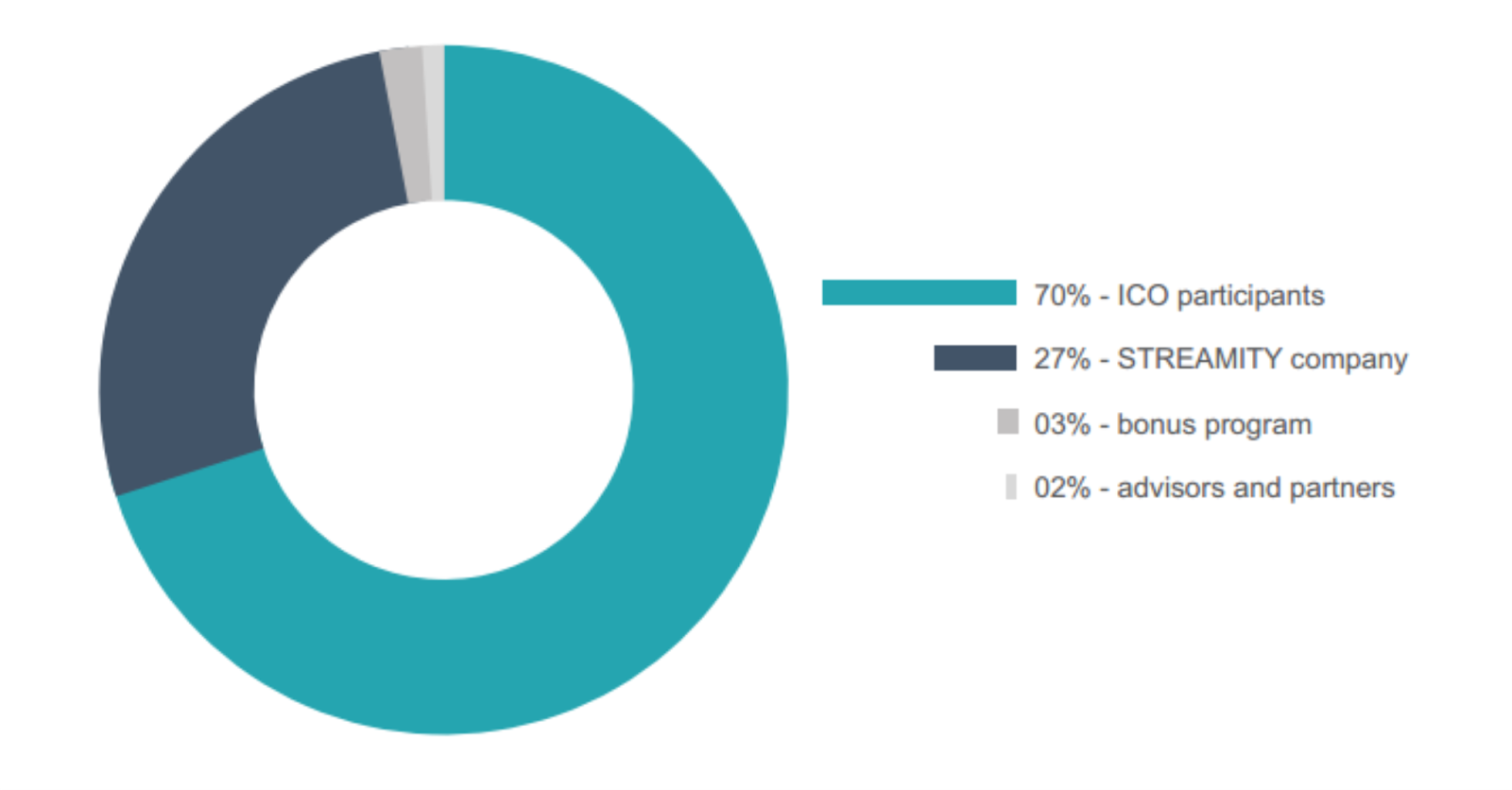

Only 1 Token (O1T) Цена, Графики, Рыночная капитализация

What is O1T?

Only 1 Token (O1T) is a single token with 18 decimals. It is shared by each of its holders who are working together to make O1T the single most valuable asset in the world. Built into the code are features to provide sustainable benefits to every holder and powerful incentives for holders to provide trading liquidity. Built on this token will be an intuitive Binance Smart Chain (BSC) portfolio tracker and a fundraising platform for charity tokens on BSC.

Built on this token will be an intuitive Binance Smart Chain (BSC) portfolio tracker and a fundraising platform for charity tokens on BSC.

Tokenomics and how it works:

Initially, every transfer of O1T incurs a 7% fee which is broken down into 3 parts: 4.9% is awarded to all holders, 1.9% is awarded to all PancakeSwap liquidity pool (LP) token holders, the remaining 0.2% is sent to the project evolution fund.

Hold to earn: 4.9% of every transfer of O1T is distributed instantly to each O1T holder’s wallet. This is known as a “reflection fee”, and is achieved through a mechanism originally developed by Reflect Finance, which has been popularized by other projects such as SafeMoon.

Hold to farm liquidity: Inspired by the way the reflection fee works, O1T set out to devise a way to incorporate the same type of hold-to-earn mechanics as a way to reward LP token holders. This is accomplished very simply by accumulating the 1.9% liquidity fees from every transfer in the token contract and sending them to the liquidity pool on every buy and sell. The amount of tokens awarded to LP token holders is 2.5% of every buy and sell, as long as there are sufficient tokens in the contract to pay the reward. On the release of O1T, 25% of the supply is initially sent to the contract to provide these rewards, and it is sustained by the liquidity fee on every transfer. Since 2.5% of every buy and sell is being rewarded to LP holders, and the liquidity fee is only 1.9% this results in a 0.6% deficit which allows the initial 25% of the supply that is in the contract to slowly enter circulation, until the contract is depleted and the liquidity fee can be reduced to 0%.

The amount of tokens awarded to LP token holders is 2.5% of every buy and sell, as long as there are sufficient tokens in the contract to pay the reward. On the release of O1T, 25% of the supply is initially sent to the contract to provide these rewards, and it is sustained by the liquidity fee on every transfer. Since 2.5% of every buy and sell is being rewarded to LP holders, and the liquidity fee is only 1.9% this results in a 0.6% deficit which allows the initial 25% of the supply that is in the contract to slowly enter circulation, until the contract is depleted and the liquidity fee can be reduced to 0%.

Project evolution: The project evolution fund is how O1T finances project development and paid marketing. It is funded by a 0.2% fee on every transfer. Being a community based project, holders will have the opportunity to help decide what utilities and features are developed and where marketing funds are spent.

Contract ownership/fee reduction: O1T aims to eventually become a fee-less token for maximum usability and transferability.

Beyond the meme. O1T Utilities:

Portfolio tracker: The first project to provide utility for O1T will be a BSC portfolio tracker. This will allow anyone to connect to their Web3 wallet provider to view a list of all their tokens and current prices on PancakeSwap, and quickly trade them with the single press of a button. Shortly after the initial release, additional features such as viewing contents of other wallets, more detailed token information and sorting options will be unlocked automatically for people who hold at least $100 worth of O1T.

$10k Portfolio Giveaway/Fundraiser: Upon initial release of the portfolio tracker, O1T will have an ongoing $10k portfolio giveaway/fundraiser. The home page of our portfolio tracker (when there is no wallet connected) will feature the giveaway wallet which displays all the tokens that have been donated to it sorted by the BNB value of each token amount. O1T will approach other token projects to partner with them to donate, and encourage their communities to donate their token as well. When more than $100 worth of a token is donated to the $10k portfolio giveaway, O1T will recognize them out on their telegram/discord and twitter. The highest valued amount of tokens donated will be displayed the most prominently on the page which acts as advertising for the token with the option to trade right next to their token name and logo.

Charity Wallet Fundraiser: Only 1 Token’s $10k Portfolio Giveaway wallet will act as a prototype for our charity wallet fundraiser offering. O1T will partner with charity token projects by allowing them to create a custom themed UI to display their charity wallet holdings as well as a progress meter of their current charity fundraising goals. O1T will have a dropdown menu listing each charity that they partner with on the website so people can explore and find various charities that they may want to follow or donate to. O1T will also encourage their partners to display a link to their charity wallet page on their website and social channels. By utilizing Only 1 Token’s advertising model which incentivizes other token projects to donate, O1T will create a new type of advertising network which will help them become known as the official aggregator of charity tokens.

O1T will have a dropdown menu listing each charity that they partner with on the website so people can explore and find various charities that they may want to follow or donate to. O1T will also encourage their partners to display a link to their charity wallet page on their website and social channels. By utilizing Only 1 Token’s advertising model which incentivizes other token projects to donate, O1T will create a new type of advertising network which will help them become known as the official aggregator of charity tokens.

The utilities described above are their initial vision for O1T, but they are a project that intends to grow and expand their ecosystem. They intend to continually develop tools that provide a more user friendly environment in the world of cryptocurrency.

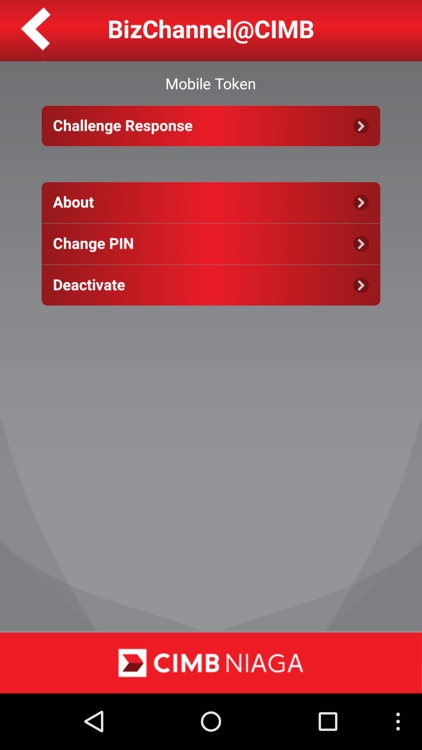

OTP токен-генератор одноразовых паролей ActivID

Обзор | Спецификации

OTP tокены (OTP) компании HID Global позволяют предприятиям выйти за рамки использования простых статических паролей и являются простым способом повышения надежности аутентификации пользователей, получающих доступ к необходимым ресурсам. Когда пользователю необходимо получить доступ к сетевым или системным ресурсам, а также к облачным приложениям, он просто использует какую-либо известную ему комбинацию (например, PIN-код) в сочетании с паролем, случайно генерируемым OTP-токеном.

Когда пользователю необходимо получить доступ к сетевым или системным ресурсам, а также к облачным приложениям, он просто использует какую-либо известную ему комбинацию (например, PIN-код) в сочетании с паролем, случайно генерируемым OTP-токеном.

Линейка OTP tокеновкомпании HID Global включает:

- Карманные OTP токены (Pocket Token): портативные прочные устройства, предназначенные для высокомобильных пользователей

- Мини-OTP токены (Mini Token): разработанные для использования в крупномасштабных системах, являются идеальным решением для идентификации клиентов и персонала; влагонепроницаемые устройства с опциональной возможностью нанесения индивидуальных логотипов и окраски корпуса в разлчиные цвета.

- Настольные OTP токены (Desktop Token): экран дисплея с большой диагональю и крупные кнопки упрощают ввод PIN-кодов и помогают снизить напряжение глаз, что делает их идеальным решением для дома или офиса.

- Token One: популярные средства идентификации сотрудников благодаря наличию функций разблокировки с помощью ввода PIN-кодов и аутентификации «запрос/ответ» с клавиатуры.

- Токены-брелоки (Keychain Token): компактный прочный корпус токена делает его удобным средством идентификации сотрудников.

OTP tокены компании HID Global обеспечивают многофакторную аутентификацию, необходимую для повышения надежности идентификации сотрудников предприятия и защиты доступа к корпоративным сетям, системным и облачным приложениям. HID Global производит OTP токены, которые удовлетворяют специфическим техническим требованиям предприятий, обеспечивая:

- Длительный срок службы и повышенную прочность OTP-токенов, производимых HID Global — компанией, имеющей продолжительный опыт в области разработки энергосберегающих устройств с оптимальной конструкцией и длительным сохранением заряда

- Полную поддержку широкого спектра алгоритмов, форм-факторов и вариантов конструкции, что позволяет выбирать OTP-токены в соответствии с конкретными нуждами предприятия.

- Совместимость с программным обеспечением сторонних производителей и OATH-алгоритмом защищенной аутентификации с использованием одноразового пароля (HMAC-based One-Time Password, HOTP), являющимся открытым стандартом двухфакторной аутентификации.

- Доступ в любое время, в любом месте, с использованием открытого, стандартного механизма «запрос-ответ», предотвращающего проблемы с рассинхронизацией.

- Надежность за счет использования алгоритма обработки только событий (event-only), что обеспечивает требуемый уровень безопасности для выполнения повседневных операций по аутентификации пользователей.

Обзор | Спецификации

OTP-токены компании HID Global способны взаимодействовать с сервером удаленного доступа 4TRESS AAA, решениями ActivID Appliance и ActivID Authentication Server, или с любым другим сервером, использующим стандарт открытой аутентификации OATH (Open Authentication).

Функциональные характеристики:

- Генерация одноразового пароля:

- Основанный на событиях и/или времени алгоритм ActivIdentity с использованием Triple DES

- Поддержка алгоритма OATH – HOTP (по событию) или TOTP (по времени)

- «Запрос/отклик» и генерация цифровой подписи* :

- Основанный на событиях и/или времени алгоритм ActivIdentity с использованием Triple DES

- Стандартный алгоритм OATH, OCRA

- Защита PIN-кодом с безопасной автономной системой сброса PIN-кода на основе обратного метода «запрос/отклик»*

- Срок службы: около 6 лет

*

Защита PIN-кодом с использованием метода «запрос/отклик» и генерация цифровой подписи не доступны для мини-токенов

Обзор | Спецификации

USB-носители ESMART Token ГОСТ, персональное средство формирования электронной подписи (ЭП) с неизвлекаемым закрытым ключом

Array ( [REDIRECT_UNIQUE_ID] => YS6pOfvHS3MNNHuSh4sOcQAAAAY [REDIRECT_SCRIPT_URL] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/ [REDIRECT_SCRIPT_URI] => http://esmart. ru:443/products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[REDIRECT_HTTPS] => on

[REDIRECT_BITRIX_VA_VER] => 7.4.3

[REDIRECT_BITRIX_ENV_TYPE] => general

[REDIRECT_AUTHBIND_UNAVAILABLE] => yes

[REDIRECT_STATUS] => 200

[UNIQUE_ID] => YS6pOfvHS3MNNHuSh4sOcQAAAAY

[SCRIPT_URL] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[SCRIPT_URI] => http://esmart.ru:443/products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[HTTPS] => on

[REMOTE_USER] =>

[BITRIX_VA_VER] => 7.4.3

[BITRIX_ENV_TYPE] => general

[AUTHBIND_UNAVAILABLE] => yes

[HTTP_X_FORWARDED_FOR] => 212.35.179.155

[HTTP_HOST] => esmart.ru:443

[HTTP_HTTPS] => YES

[HTTP_CONNECTION] => close

[HTTP_BX_REF] => https://www.google.ru

[HTTP_ACCEPT] => */*

[HTTP_ACCEPT_LANGUAGE] => en-us

[HTTP_ACCEPT_ENCODING] => gzip, deflate, br

[HTTP_X_BITRIX_COMPOSITE] => get_dynamic

[HTTP_BX_ACTION_TYPE] => get_dynamic

[HTTP_USER_AGENT] => Mozilla/5.

ru:443/products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[REDIRECT_HTTPS] => on

[REDIRECT_BITRIX_VA_VER] => 7.4.3

[REDIRECT_BITRIX_ENV_TYPE] => general

[REDIRECT_AUTHBIND_UNAVAILABLE] => yes

[REDIRECT_STATUS] => 200

[UNIQUE_ID] => YS6pOfvHS3MNNHuSh4sOcQAAAAY

[SCRIPT_URL] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[SCRIPT_URI] => http://esmart.ru:443/products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[HTTPS] => on

[REMOTE_USER] =>

[BITRIX_VA_VER] => 7.4.3

[BITRIX_ENV_TYPE] => general

[AUTHBIND_UNAVAILABLE] => yes

[HTTP_X_FORWARDED_FOR] => 212.35.179.155

[HTTP_HOST] => esmart.ru:443

[HTTP_HTTPS] => YES

[HTTP_CONNECTION] => close

[HTTP_BX_REF] => https://www.google.ru

[HTTP_ACCEPT] => */*

[HTTP_ACCEPT_LANGUAGE] => en-us

[HTTP_ACCEPT_ENCODING] => gzip, deflate, br

[HTTP_X_BITRIX_COMPOSITE] => get_dynamic

[HTTP_BX_ACTION_TYPE] => get_dynamic

[HTTP_USER_AGENT] => Mozilla/5. 0 (iPhone; CPU iPhone OS 14_6 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/14.1.1 Mobile/15E148 Safari/604.1

[HTTP_BX_CACHE_BLOCKS] => {«LkGdQn»:»8780b04666fe»}

[HTTP_REFERER] => https://www.google.ru

[HTTP_BX_CACHE_MODE] => HTMLCACHE

[PATH] => /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin

[SERVER_SIGNATURE] => Apache/2.4.6 (CentOS) Server at esmart.ru Port 443 [SERVER_SOFTWARE] => Apache/2.4.6 (CentOS)

[SERVER_NAME] => esmart.ru

[SERVER_ADDR] => 127.0.0.1

[SERVER_PORT] => 443

[REMOTE_ADDR] => 212.35.179.155

[DOCUMENT_ROOT] => /home/bitrix/www/esmart/htdocs

[REQUEST_SCHEME] => http

[CONTEXT_PREFIX] =>

[CONTEXT_DOCUMENT_ROOT] => /home/bitrix/www/esmart/htdocs

[SERVER_ADMIN] => webmaster@localhost

[SCRIPT_FILENAME] => /home/bitrix/www/esmart/htdocs/bitrix/urlrewrite.php

[REMOTE_PORT] => 43880

[REDIRECT_QUERY_STRING] => bxrand=1630447929482

[REDIRECT_URL] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[GATEWAY_INTERFACE] => CGI/1.

0 (iPhone; CPU iPhone OS 14_6 like Mac OS X) AppleWebKit/605.1.15 (KHTML, like Gecko) Version/14.1.1 Mobile/15E148 Safari/604.1

[HTTP_BX_CACHE_BLOCKS] => {«LkGdQn»:»8780b04666fe»}

[HTTP_REFERER] => https://www.google.ru

[HTTP_BX_CACHE_MODE] => HTMLCACHE

[PATH] => /usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin

[SERVER_SIGNATURE] => Apache/2.4.6 (CentOS) Server at esmart.ru Port 443 [SERVER_SOFTWARE] => Apache/2.4.6 (CentOS)

[SERVER_NAME] => esmart.ru

[SERVER_ADDR] => 127.0.0.1

[SERVER_PORT] => 443

[REMOTE_ADDR] => 212.35.179.155

[DOCUMENT_ROOT] => /home/bitrix/www/esmart/htdocs

[REQUEST_SCHEME] => http

[CONTEXT_PREFIX] =>

[CONTEXT_DOCUMENT_ROOT] => /home/bitrix/www/esmart/htdocs

[SERVER_ADMIN] => webmaster@localhost

[SCRIPT_FILENAME] => /home/bitrix/www/esmart/htdocs/bitrix/urlrewrite.php

[REMOTE_PORT] => 43880

[REDIRECT_QUERY_STRING] => bxrand=1630447929482

[REDIRECT_URL] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[GATEWAY_INTERFACE] => CGI/1. 1

[SERVER_PROTOCOL] => HTTP/1.0

[REQUEST_METHOD] => GET

[QUERY_STRING] =>

[REQUEST_URI] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[SCRIPT_NAME] => /bitrix/urlrewrite.php

[PHP_SELF] => /bitrix/urlrewrite.php

[REQUEST_TIME_FLOAT] => 1630447929.541

[REQUEST_TIME] => 1630447929

[REAL_FILE_PATH] => /products/index.php

)

1

[SERVER_PROTOCOL] => HTTP/1.0

[REQUEST_METHOD] => GET

[QUERY_STRING] =>

[REQUEST_URI] => /products/informatsionnaya-bezopasnost/usb-nositeli-esmart-token-gost/

[SCRIPT_NAME] => /bitrix/urlrewrite.php

[PHP_SELF] => /bitrix/urlrewrite.php

[REQUEST_TIME_FLOAT] => 1630447929.541

[REQUEST_TIME] => 1630447929

[REAL_FILE_PATH] => /products/index.php

)

ESMART® Token ГОСТ

СКЗИ с аппаратной поддержкой

российских криптографических алгоритмов

на базе отечественной микросхемы

СКЗИ с аппаратной поддержкой

российских криптографических алгоритмов

на базе отечественной микросхемы

Группа компаний ISBC предлагает единственный продукт в своем роде – ESMART® Token ГОСТ, основанный на отечественной микросхеме MIK 51. Является персональным средством формирования электронной подписи (ЭП) с не извлекаемым закрытым ключом, выполненным в виде металлического USB-токена. Электронный USB идентификатор гарантирует высокую степень информационной безопасности.

Является персональным средством формирования электронной подписи (ЭП) с не извлекаемым закрытым ключом, выполненным в виде металлического USB-токена. Электронный USB идентификатор гарантирует высокую степень информационной безопасности.

СКЗИ сертифицировано ФСБ России по классам КС1/КС2/КС3

- Сертификат удостоверяет, что СКЗИ ESMART Token ГОСТ, соответствует требованиям ФСБ России к шифровальным (криптографическим) средствам класса КС1/КС2/КС3, требованиям к средствам электронной подписи, утвержденным приказом ФСБ №796 и может использоваться для криптографической защиты информации, не содержащий сведений, составляющих государственную тайну.

Ключевые характеристики и особенности

Идентификатор имеет следующие особенности:- ESMART® Token ГОСТ — совместная разработка зеленоградских компаний ПАО «Микрон» и ISBC Group.

- Разработка и производство микросхемы MIK51 (Микрон) в России гарантируют отсутствие аппаратных «закладок».

- ESMART® Token ГОСТ в формате USB-токена производится на заводе Группы компаний ISBC в Зеленограде.

- Российские криптографические алгоритмы ГОСТ реализованы нативно в ОС токена в маске чипа (не используются Java апплеты для реализации ГОСТ).

- В ESMART® Token ГОСТ встроено 72 KB защищенной памяти EEPROM. Весь объем памяти доступен для пользовательских данных.

- Аппаратная поддержка биометрической аутентификации по отпечаткам пальцев Match-on-Card на уровне СКЗИ. Поддерживаются как протяжные, так и оптические сканнеры отпечатков.

- Встроенная виртуальная машина Java (полностью совместимая со стандартами Java Card 3.0 Classic и Global Platform 2.2) с поддержкой ГОСТ.

-

Защищенный контроллер, встроенный в ESMART® Token ГОСТ, обеспечивает защиту от атак вида SPA, DPA, DFA.

Наличие датчиков вскрытия, света, импульсной помехи, напряжения, температуры, а также аппаратный контроль целостности и возможность быстрого стирания EEPROM надежно защищают ключевую информацию от попыток вскрытия чипа и несанкционированного доступа.

Наличие датчиков вскрытия, света, импульсной помехи, напряжения, температуры, а также аппаратный контроль целостности и возможность быстрого стирания EEPROM надежно защищают ключевую информацию от попыток вскрытия чипа и несанкционированного доступа. - Легкая интеграция ESMART® Token ГОСТ в решения, использующие PKI-инфраструктуру.

- При помощи интерфейсов PKCS#11 и Minidriver, разработанных специалистами Группы компаний ISBC, идентификатор ESMART® Token может быть легко совмещен с решениями, использующими инфраструктуру открытых ключей (PKI).

Совместимость ESMART® Token ГОСТ с продуктами партнеров

-

Носитель ESMART® Token ГОСТ поддерживается в СКЗИ «КриптоПро CSP», начиная с версии 3.6 в операционных систем Windows, MacOS, Linux.

Компания КРИПТО-ПРО создана в 2000 году и в настоящее время занимает лидирующее положение по распространению средств криптографической защиты информации и электронной цифровой подписи. Основное направление деятельности компании — разработка средств криптографической защиты информации и развитие Инфраструктуры Открытых Ключей (Public Key Infrastructure) на основе использования международных рекомендаций и российских криптографических алгоритмов.

Основное направление деятельности компании — разработка средств криптографической защиты информации и развитие Инфраструктуры Открытых Ключей (Public Key Infrastructure) на основе использования международных рекомендаций и российских криптографических алгоритмов.

Сертификат совместимости ESMART + КриптоПро

-

КриптоАРМ — одна из наиболее распространённых в России программ для электронной подписи и шифрования файлов. Программа поддерживает работу с квалифицированными сертификатами электронной подписи, средствами криптографической защиты информации (СКЗИ), защищенными отчуждаемыми носителями (USB-токенами, смарт-картами).

Компания «Цифровые технологии» — российский разработчик и поставщик программного обеспечения в области криптографической защиты информации. Популярные решения: «КриптоАРМ» и «КриптоАРМ ГОСТ» — программы для создания и проверки электронной подписи, «Trusted TLS» — средство для защиты каналов, «Trusted Java» — средство подписи в Java-среде , «Trusted. ID (Trusted.NET)» — сервис идентификации и аутентификации.

ID (Trusted.NET)» — сервис идентификации и аутентификации.

Сертификат совместимости ESMART + КриптоАРМ

-

ОАО «ИнфоТеКС» – основана в 1989 г. В настоящее время «ИнфоТеКС» является лидером отечественного рынка программных VPN-решений и средств защиты информации в TCP/IP сетях, на рабочих станциях, серверах и мобильных компьютерах. Компания осуществляет полный цикл разработки и технической поддержки целого спектра средств защиты информации ViPNet, рассчитанных на обработку информации ограниченного доступа, включая персональные данные.

Электронный USB-ключ ESMART® Token поддерживается в СКЗИ «VipNet CSP», начиная с версии 4.0. Подробнее

-

Основной сферой деятельности Группы компаний «Сигнал-КОМ» является разработка Средств Криптографической Защиты Информации (СКЗИ), приложений и сервисов на их основе. Решения Сигнал-КОМ основаны на использовании международных стандартов и рекомендаций с применением российских сертифицированных СКЗИ и ориентированы как на конечных пользователей, так и на разработчиков прикладных информационных систем.

Сертификат совместимости ESMART + Signal-COM

-

ООО «ЛИССИ-Софт» было образовано в 2009 году. Компания собрала в себе мощный научный и кадровый потенциал, способный на высоком уровне и в кратчайшие сроки выполнять поставленные задачи в области защиты информации. Решения ООО «ЛИССИ-Софт», поддерживающие токены с аппаратной реализацией российской криптографии, позволяют выполнять на них следующие операции:

- генерация ключевой пары с неизвлекаемым ключом электронной подписи;

- формирование квалифицированной ЭП;

- использование механизмов аппаратного токена для формирования и разбора криптографического сообщения в формате PKCS#7.

- РЕД СОФТ — отечественный поставщик решений и услуг в области информационных технологий. Компания создает и осуществляет комплексные проекты в области хранения и управления данными на основе собственного промышленного прикладного программного обеспечения. Помимо решений, адаптированных под требования клиентов, компания создала собственную линейку продуктов, построенных на базе ПО с открытым кодом: РЕД ОС, СУБД Ред База Данных и Ред Платформа.

РЕД ОС – российская операционная система общего назначения семейства Linux для серверов и рабочих станций. Продукт обладает сертификатом ФСТЭК России (№4060 от 12.01.2019), что подтверждает его соответствие требованиям информационной безопасности и допускает его применение в государственных информационных системах и информационных системах персональных данных до 1 класса включительно. РЕД ОС зарегистрирована в Едином реестре российских программ для ЭВМ и баз данных Минкомсвязи России (№3751).

Сертификат совместимости ESMART Token ГОСТ + Ред ОС

Техническая спецификация

| Форм-фактор | USB-токен |

| Подключение | USB Plug&Play |

| Интерфейс | USB 2.0 Full Speed |

| Размер | 37,9 × 12 × 4,5мм |

| Память EEPROM | 72 Кбайт |

| Функциональность операционной системы |

Виртуальная машина Java Card 3.0 Classic. Соответствие стандарту управления приложениями Global Platform 2.2 Верификация пользователя по отпечатку пальца (технология Match-on-Card) Платежное приложение EMV (MasterCard M/Chip 4.1). |

| Аппаратно реализованные алгоритмы |

Алгоритмы вычисления/проверки электронной подписи:

Алгоритмы шифрования:

Алгоритмы хеширования:

Выработка сессионных ключей: Аппаратный генератор случайных чисел |

| Время вычисления/проверки ЭП ГОСТ | 90 мс / 173 мс |

| Поддерживаемые интерфейсы и стандарты |

PKCS#11 версии 2.30, Microsoft CryptoAPI PC/SC, Microsoft CCID Сертификаты X.509 v3, SSL v3, IPSec/IKE ISO 7816 части 1, 2, 3, 4, 8, 9 ISO 14443 части 1, 2, 3, 4 |

| Поддерживаемые операционные системы | Microsoft Windows XP/2003/Vista/2008/7/8/10 (32/64-бит), MacOS X, Linux |

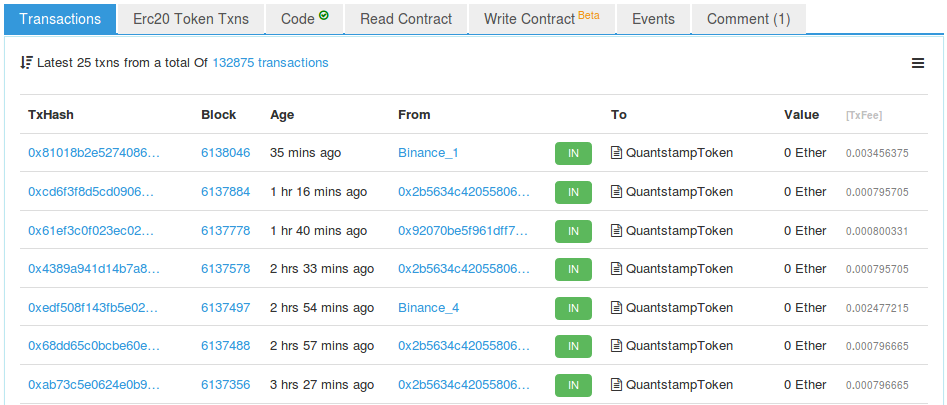

Безопасность JSON Web Tokens (JWT)

Безопасность JSON Web Tokens (JWT)

Введение

В последнее время все чаще можно встретить приложения, использующие для аутентификации пользователей механизмы JSON Web Tokens. Особую популярность JWT завоевал с ростом популярности микросервисной архитектуры: он возлагает задачу по обработке аутентификационных данных на сами микросервисы, а следовательно позволяет избежать различных ошибок авторизации, увеличить производительность и улучшить масштабируемость приложения.

Вместе с тем неправильное использование JWT может негативно сказаться на безопасности приложения. Мы приведем примеры использования JWT, разберем распространенные ошибки в реализации схем аутентификации с применением JWT, рассмотрим основные виды атак на эти схемы и дадим рекомендации по их предотвращению.

Формат JWT: описание

В этом разделе статьи мы расскажем, что такое JSON Web Tokens, из каких частей он состоит, как используется для аутентификации пользователей и в чем заключается преимущество JWT в сравнении с классической схемой аутентификации с использованием сессий.

Структура JWT

Согласно RFC-7519, JSON Web Tokens — один из способов представления данных для передачи между двумя или более сторонами в виде JSON-объекта.

Как правило, структурно JWT состоит из трех частей:

- header — заголовок,

- payload — полезная нагрузка,

- signature — подпись.

Бывают и исключения, когда в JWT отсутствует подпись. Подобный случай будет рассмотрен далее.

Заголовок и полезная нагрузка — обычные JSON-объекты, которые необходимо дополнительно закодировать при помощи алгоритма base64url. Закодированные части соединяются друг с другом, и на их основе вычисляется подпись, которая также становится частью токена.

В общем случае токен выглядит следующим образом:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ.ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

На рис. 1 можно увидеть, что токен состоит из трех частей, разделенных точками.

Рис. 1. JSON Web Token (пример с сайта jwt.io)Красная часть — заголовок:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9

В исходном виде:

{

"typ": "JWT",

"alg": "HS256"

}

Фиолетовая часть — полезная нагрузка:

eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ

В исходном виде:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}Голубая часть — подпись:

ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

Рассмотрим структуру полей более подробно.

Заголовок

Заголовок — служебная часть токена. Он помогает приложению определить, каким образом следует обрабатывать полученный токен.

Эта часть, как было ранее упомянуто, является JSON-объектом и имеет следующий формат:

{

"typ": "JWT",

"alg": "HS256"

}

Здесь присутствуют следующие поля:

- typ — тип токена, например JWT;

- alg — алгоритм, использованный для генерации подписи.

Значение поля typ зачастую игнорируется приложениями, однако стандарт не рекомендует отказываться от него для обеспечения обратной совместимости.

Поле alg обязательно для заполнения. В приведенном случае был применен алгоритм HS256 (HMAC-SHA256), в котором для генерации и проверки подписи используется единый секретный ключ.

Для подписи JWT могут применяться и алгоритмы асимметричного шифрования, например RS256 (RSA-SHA256). Стандарт допускает использование и других алгоритмов, включая HS512, RS512, ES256, ES512, none и др.

Использование алгоритма none указывает на то, что токен не был подписан. В подобном токене отсутствует часть с подписью, и установить его подлинность невозможно.

Полезная нагрузка

В полезной нагрузке передается любая информация, которая помогает приложению тем или иным образом идентифицировать пользователя. Дополнительно могут передаваться определенные служебные поля, однако они не обязательны для заполнения, поэтому на них останавливаться мы не будем.

В нашем случае полезная нагрузка содержит следующий JSON-объект:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

Здесь присутствуют следующие поля:

- id — уникальный идентификатор пользователя;

- username — имя пользователя;

- iat — служебное поле, время генерации токена в формате Unix time;

- role — роль пользователя, например admin, user, guest.

Поскольку набор полей в части полезной нагрузки произвольный, приложение может хранить в этой части практически любые данные. Например, для ускорения работы приложения в полезной нагрузке могут храниться Ф. И. О. пользователя, чтобы не запрашивать эти сведения каждый раз из базы данных.

Подпись

Подпись генерируется следующим образом.

Заголовок и полезная нагрузка кодируются при помощи алгоритма base64url, после чего объединяются в единую строку с использованием точки (".") в качестве разделителя.

Генерируется подпись (в нашем примере — с применением алгоритма HMAC-SHA256), которая добавляется к исходной строке так же через точку.

На псевдокоде алгоритм выглядит примерно так:

signature = HMACSHA256( base64UrlEncode(header) + "." + base64UrlEncode(payload), SECRET_KEY ) JWT = base64UrlEncode(header) + "." + base64UrlEncode(payload) + "." + base64UrlEncode(signature)

Получив JWT от пользователя, приложение самостоятельно вычислит значение подписи и сравнит его с тем значением, которое было передано в токене. Если эти значения не совпадут, значит, токен был модифицирован или сгенерирован недоверенной стороной, и принимать такой токен и доверять ему приложение не будет.

Подпись приведенного в пример токена можно проверить с использованием секретного ключа test (например, на сайте jwt.io).

Аутентификация с использованием JWT

Схема аутентификации с использованием JWT предельно проста.

Пользователь вводит свои учетные данные в приложении или доверенном сервисе аутентификации. При успешной аутентификации сервис предоставляет пользователю токен, содержащий сведения об этом пользователе (уникальный идентификатор, Ф. И. О., роль и т. д.).

При последующих обращениях токен передается приложению в запросах от пользователя (в cookie, заголовках запроса, POST- или GET-параметрах и т. д.).

Получив токен, приложение сперва проверяет его подпись. Убедившись, что подпись действительна, приложение извлекает из части полезной нагрузки сведения о пользователе и на их основе авторизует его.

Преимущества JWT

Перечислим преимущества использования JWT в сравнении с классической схемой аутентификации, использующей сессии.

Во-первых, подход с использованием токенов позволяет не хранить информацию обо всех выданных токенах, как при классической схеме. Когда пользователь обращается к приложению, он передает ему свой токен. Приложению остается только проверить подпись и извлечь необходимые поля из полезной нагрузки.

Во-вторых, приложению вообще не обязательно заниматься выдачей и валидацией токенов самостоятельно, зачастую для этих целей используется отдельный сервис аутентификации.

В-третьих, при использовании отдельного сервиса аутентификации становится возможным организовать единую точку входа в различные сервисы с одними и теми же учетными данными. Единожды пройдя процедуру аутентификации, пользователь сможет получить доступ со своим токеном к тем ресурсам, которые доверяют этому сервису аутентификации.

В-четвертых, как было указано ранее, приложение может хранить в части полезной нагрузки практически любые данные, что при грамотной архитектуре приложения может существенно увеличить производительность.

Благодаря перечисленным факторам схема аутентификации с использованием JWT широко используется в различных корпоративных приложениях. Особенно популярна эта схема в тех приложениях, которые реализуют парадигмы микросервисной архитектуры: при таком подходе каждый сервис получает необходимые ему сведения о пользователе непосредственно из токена, а не тратит время на получение этой информации из базы данных.

Формат JWT: атаки

В этом разделе будут рассмотрены основные атаки на JWT и даны рекомендации по их предотвращению.

Перехват токена

Перехват пользовательского токена может привести к ряду неприятных последствий.

Во-первых, так как JWT передается в открытом виде, для получения хранящихся в части полезной нагрузки исходных данных достаточно применить к этой части функцию base64UrlDecode. То есть злоумышленник, перехвативший токен, сможет извлечь хранящиеся в токене данные о пользователе.

В соответствии с лучшими практиками для предотвращения подобной угрозы рекомендуется:

- использовать при передаче токенов защищенное соединение;

- не передавать в токенах чувствительные пользовательские данные, ограничившись обезличенными идентификаторами.

Во-вторых, злоумышленник, перехвативший токен, сможет его переиспользовать и получить доступ к приложению от лица пользователя, чей JWT был перехвачен.

Здесь рекомендации будут следующие:

- как и в первом случае, использовать защищенное соединение при передаче токенов;

- ограничить время жизни JWT и использовать механизм refresh tokens.

Refresh tokens

В современных схемах аутентификации, основанных на JWT, после прохождения аутентификации пользователь получает два токена:

- access token — JWT, на основе которого приложение идентифицирует и авторизует пользователя;

- refresh token — токен произвольного формата, служащий для обновления access token.

Access token при таком подходе имеет сильно ограниченное время жизни (например, одну минуту). Refresh token же имеет длительное время жизни (день, неделя, месяц), но он одноразовый и служит исключительно для обновления access token пользователя.

Схема аутентификации в таком случае выглядит следующим образом:

- пользователь проходит процедуру аутентификации и получает от сервера access token и refresh token;

- при обращении к ресурсу пользователь передает в запросе свой access token, на основе которого сервер идентифицирует и авторизует клиента;

- при истечении access token клиент передает в запросе свой refresh token и получает от сервера новые access token и refresh token;

- при истечении refresh token пользователь заново проходит процедуру аутентификации.

Подбор ключа симметричного алгоритма подписи

При использовании симметричных алгоритмов для подписи JWT (HS256, HS512 и др.) злоумышленник может попытаться подобрать ключевую фразу.

Подобрав ее, злоумышленник получит возможность манипулировать JWT-токенами так, как это делает само приложение, а следовательно сможет получить доступ к системе от лица любого зарегистрированного в ней пользователя.

В нашем примере из первой части статьи для подписи JWT в качестве ключевой фразы была использована строка test. Она простая, короткая и содержится во всех основных словарях для перебора паролей. Злоумышленнику не составит труда подобрать эту ключевую фразу с использованием программ John the Ripper или hashcat.

Рекомендации для защиты от атаки в этом случае такие:

- использовать ключевые фразы большой длины, состоящие из больших и малых букв латинского алфавита, цифр и спецсимволов, и хранить их в строгой конфиденциальности;

- обеспечить периодическую смену ключевой фразы. Это снизит удобство использования для пользователей (поскольку время от времени им придется проходить процедуру аутентификации заново), но поможет избежать компрометации ключевой информации.

Использование алгоритма none

Как было упомянуто в первой части статьи, использование в заголовке JWT алгоритма none указывает на то, что токен не был подписан. В подобном токене отсутствует часть с подписью, и установить его подлинность становится невозможно.

Рассмотрим подобную атаку на нашем примере. Наш токен в незакодированном виде выглядит следующим образом:

header:

{

"typ": "JWT",

"alg": "HS256"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

signature:

ZvkYYnyM929FM4NW9_hSis7_x3_9rymsDAx9yuOcc1I

Предположим, мы хотим, чтобы приложение считало нас администратором. Для этого необходимо установить значение admin в поле role полезной нагрузки. Но при внесении в токен этого изменения подпись токена станет невалидной, и приложение не примет такой JWT.

Для обхода защитного механизма мы можем попытаться изменить значение поля alg в заголовке токена на none. Наш токен примет следующий вид:

header:

{

"typ": "JWT",

"alg": "none"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "admin"

}

Поскольку мы используем алгоритм none, подпись отсутствует. В закодированном виде наш JWT будет выглядеть так:

eyJ0eXAiOiJKV1QiLCJhbGciOiJub25lIn0.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0

Этот токен мы и передадим на сервер. Уязвимое приложение, проверив заголовок JWT и обнаружив в нем alg: none, примет этот токен без всяких проверок, как если бы он был легитимным, в результате чего мы получим привилегии администратора.

Чтобы защититься от такой атаки:

- необходимо вести на стороне приложения белый список разрешенных алгоритмов подписи и отбрасывать все токены с алгоритмом подписи, отличным от разрешенного на сервере;

- желательно работать строго с одним алгоритмом, например HS256 или RS256.

Изменение алгоритма подписи

При использовании асимметричных алгоритмов подпись токена осуществляется с использованием приватного ключа сервиса, а проверка подписи — с использованием публичного ключа сервиса.

Некоторые реализации библиотек для работы с JWT содержат логические ошибки, заключающиеся в том, что при получении токена, подписанного с использованием симметричного алгоритма (например, HS256), для проверки подписи в качестве ключевой фразы будет использован публичный ключ сервиса. Поскольку публичный ключ сервиса не засекречен, злоумышленник может легко получить его и использовать для подписи собственных токенов.

Для рассмотрения примера этого варианта атаки нам понадобится новый JWT:

header:

{

"alg": "RS256",

"typ": "JWT"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "user"

}

signature:

YLOVSKef-paSnnM8P2JLaU2FiS8TbhYqjewLmgRJfCj1Q6rVehAHQ-lABnKoRjlEmHZX-rufHEocDxGUYiGMjMexUQ3zt-WqZITvozJ4pkvbV-mJ1nKj64NmqaR9ZkBWtmF-PHJX50eYjgo9rzLKbVOKYOUa5rDkJPHP3U0aaBXFP39zsGdOTuELv436WXypIZBeRq2yA_mDh23TvzegWCK5sjD4Gh277bCq57tBYjhGIQrDypVe4cWBPlvwFlmG8tdpWGu0uFp0GcbTAfLUlbTSuGROj88BY0XeUs0iqmGlEICES3uqNx7vEmdT5k_AmL436SLedE0VHcyxve5ypQ

В кодированном виде он будет выглядеть следующим образом:

eyJhbGciOiJSUzI1NiIsInR5cCI6IkpXVCJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6InVzZXIifQ.YLOVSKef-paSnnM8P2JLaU2FiS8TbhYqjewLmgRJfCj1Q6rVehAHQ-lABnKoRjlEmHZX-rufHEocDxGUYiGMjMexUQ3zt-WqZITvozJ4pkvbV-mJ1nKj64NmqaR9ZkBWtmF-PHJX50eYjgo9rzLKbVOKYOUa5rDkJPHP3U0aaBXFP39zsGdOTuELv436WXypIZBeRq2yA_mDh23TvzegWCK5sjD4Gh277bCq57tBYjhGIQrDypVe4cWBPlvwFlmG8tdpWGu0uFp0GcbTAfLUlbTSuGROj88BY0XeUs0iqmGlEICES3uqNx7vEmdT5k_AmL436SLedE0VHcyxve5ypQ

Поскольку в этом случае мы используем для подписи алгоритм RS256, нам понадобятся публичный и приватный ключи.

Публичный ключ:

-----BEGIN PUBLIC KEY----- MIIBIjANBgkqhkiG9w0BAQEFAAOCAQ8AMIIBCgKCAQEAnzyis1ZjfNB0bBgKFMSv vkTtwlvBsaJq7S5wA+kzeVOVpVWwkWdVha4s38XM/pa/yr47av7+z3VTmvDRyAHc aT92whREFpLv9cj5lTeJSibyr/Mrm/YtjCZVWgaOYIhwrXwKLqPr/11inWsAkfIy tvHWTxZYEcXLgAXFuUuaS3uF9gEiNQwzGTU1v0FqkqTBr4B8nW3HCN47XUu0t8Y0 e+lf4s4OxQawWD79J9/5d3Ry0vbV3Am1FtGJiJvOwRsIfVChDpYStTcHTCMqtvWb V6L11BWkpzGXSW4Hv43qa+GSYOD2QU68Mb59oSk2OB+BtOLpJofmbGEGgvmwyCI9 MwIDAQAB -----END PUBLIC KEY-----

Приватный ключ:

-----BEGIN RSA PRIVATE KEY----- MIIEogIBAAKCAQEAnzyis1ZjfNB0bBgKFMSvvkTtwlvBsaJq7S5wA+kzeVOVpVWw kWdVha4s38XM/pa/yr47av7+z3VTmvDRyAHcaT92whREFpLv9cj5lTeJSibyr/Mr m/YtjCZVWgaOYIhwrXwKLqPr/11inWsAkfIytvHWTxZYEcXLgAXFuUuaS3uF9gEi NQwzGTU1v0FqkqTBr4B8nW3HCN47XUu0t8Y0e+lf4s4OxQawWD79J9/5d3Ry0vbV 3Am1FtGJiJvOwRsIfVChDpYStTcHTCMqtvWbV6L11BWkpzGXSW4Hv43qa+GSYOD2 QU68Mb59oSk2OB+BtOLpJofmbGEGgvmwyCI9MwIDAQABAoIBACiARq2wkltjtcjs kFvZ7w1JAORHbEufEO1Eu27zOIlqbgyAcAl7q+/1bip4Z/x1IVES84/yTaM8p0go amMhvgry/mS8vNi1BN2SAZEnb/7xSxbflb70bX9RHLJqKnp5GZe2jexw+wyXlwaM +bclUCrh9e1ltH7IvUrRrQnFJfh+is1fRon9Co9Li0GwoN0x0byrrngU8Ak3Y6D9 D8GjQA4Elm94ST3izJv8iCOLSDBmzsPsXfcCUZfmTfZ5DbUDMbMxRnSo3nQeoKGC 0Lj9FkWcfmLcpGlSXTO+Ww1L7EGq+PT3NtRae1FZPwjddQ1/4V905kyQFLamAA5Y lSpE2wkCgYEAy1OPLQcZt4NQnQzPz2SBJqQN2P5u3vXl+zNVKP8w4eBv0vWuJJF+ hkGNnSxXQrTkvDOIUddSKOzHHgSg4nY6K02ecyT0PPm/UZvtRpWrnBjcEVtHEJNp bU9pLD5iZ0J9sbzPU/LxPmuAP2Bs8JmTn6aFRspFrP7W0s1Nmk2jsm0CgYEAyH0X +jpoqxj4efZfkUrg5GbSEhf+dZglf0tTOA5bVg8IYwtmNk/pniLG/zI7c+GlTc9B BwfMr59EzBq/eFMI7+LgXaVUsM/sS4Ry+yeK6SJx/otIMWtDfqxsLD8CPMCRvecC 2Pip4uSgrl0MOebl9XKp57GoaUWRWRHqwV4Y6h8CgYAZhI4mh5qZtnhKjY4TKDjx QYufXSdLAi9v3FxmvchDwOgn4L+PRVdMwDNms2bsL0m5uPn104EzM6w1vzz1zwKz 5pTpPI0OjgWN13Tq8+PKvm/4Ga2MjgOgPWQkslulO/oMcXbPwWC3hcRdr9tcQtn9 Imf9n2spL/6EDFId+Hp/7QKBgAqlWdiXsWckdE1Fn91/NGHsc8syKvjjk1onDcw0 NvVi5vcba9oGdElJX3e9mxqUKMrw7msJJv1MX8LWyMQC5L6YNYHDfbPF1q5L4i8j 8mRex97UVokJQRRA452V2vCO6S5ETgpnad36de3MUxHgCOX3qL382Qx9/THVmbma 3YfRAoGAUxL/Eu5yvMK8SAt/dJK6FedngcM3JEFNplmtLYVLWhkIlNRGDwkg3I5K y18Ae9n7dHVueyslrb6weq7dTkYDi3iOYRW8HRkIQh06wEdbxt0shTzAJvvCQfrB jg/3747WSsf/zBTcHihTRBdAv6OmdhV4/dD5YBfLAkLrd+mX7iE= -----END RSA PRIVATE KEY-----

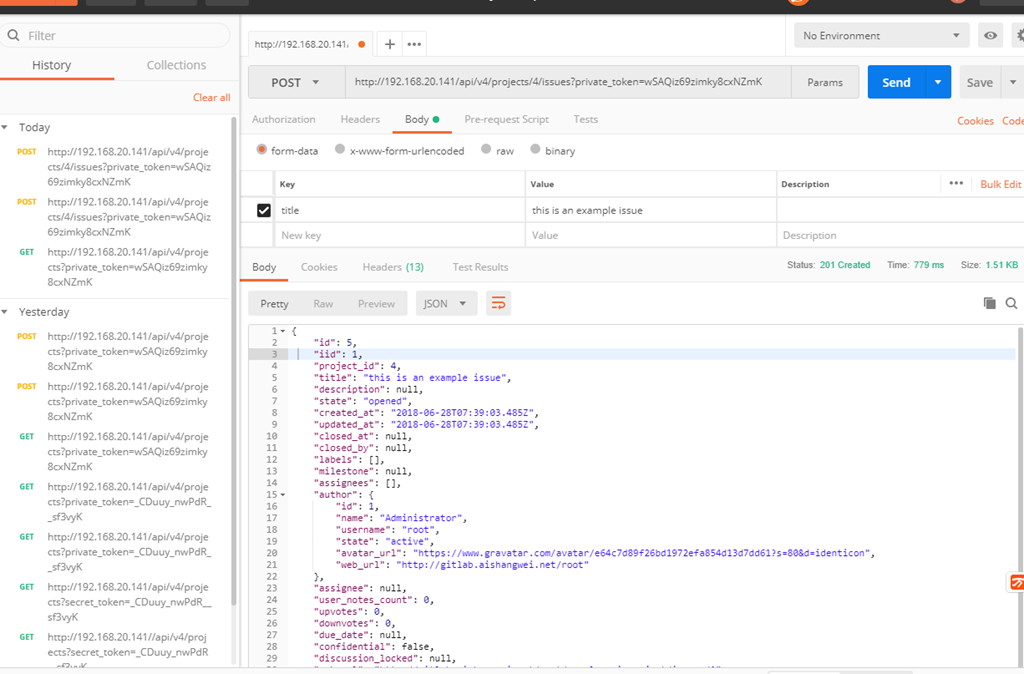

Для тестов мы будем использовать сайт jwt.io (рис. 2).

Рис. 2. Исходный JWTКак и в предыдущем примере, модифицируем токен:

header:

{

"typ": "JWT",

"alg": "HS256"

}

payload:

{

"id": "1337",

"username": "bizone",

"iat": 1594209600,

"role": "admin"

}

В кодированном виде заголовок и полезная нагрузка будут выглядеть следующим образом:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0

Остается только подсчитать подпись с использованием публичного ключа сервиса.

Для начала переводим ключ в hex-представление (рис. 3).

Рис. 3. Hex-представление ключаЗатем генерируем подпись с использованием openSSL (рис. 4).

Рис. 4. Генерация подписи для JWT

Полученное значение E1R1nWNsO-H7h5WoYCBnm6c1zZy-0hu2VwpWGMVPK2g добавляем к уже имеющейся строке, и наш токен принимает следующий вид:

eyJ0eXAiOiJKV1QiLCJhbGciOiJIUzI1NiJ9.eyJpZCI6IjEzMzciLCJ1c2VybmFtZSI6ImJpem9uZSIsImlhdCI6MTU5NDIwOTYwMCwicm9sZSI6ImFkbWluIn0.E1R1nWNsO-H7h5WoYCBnm6c1zZy-0hu2VwpWGMVPK2g

Подставляем в поле secret на jwt.io наш публичный ключ, и JWT успешно проходит проверку (не забудьте поставить галочку secret base64 encoded!) (рис. 5).

Рис. 5. Успешная проверка подписи JWTДля предотвращения такой атаки рекомендуется:

- работать только с одним алгоритмом, например HS256 или RS256;

- выбирать хорошо известные и проверенные библиотеки для работы с JWT, которые с меньшей вероятностью содержат логические ошибки в процедурах проверки токенов.

Манипуляция ключевыми идентификаторами

Стандарт RFC-7515 описывает параметр заголовка kid (Key ID, идентификатор ключа). Вместе с тем стандарт говорит о том, что формат этого поля строго не определен. Поэтому разработчики вольны интерпретировать его так, как удобно им, что зачастую приводит к различным ошибкам.

Для примера возьмем следующий заголовок JWT:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "1337"

}

Предполагается, что для проверки токена будет использован хранящийся в БД ключ с идентификатором 1337. В случае ошибок кодирования это поле может быть уязвимо к SQL-инъекции:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "1337' union select 'SECRET_KEY' -- 1"

}

В таком случае для проверки подписи ключа в качестве ключевой фразы вместо предполагаемого ключа из базы данных будет использована строка SECRET_KEY.

В следующем примере предположим, что для проверки токена будет использован ключ из файла keys/service3.key.

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "keys/service3.key"

}

Если параметр не валидируется, злоумышленник сможет провести атаку Path Traversal (Directory Traversal) и вместо предполагаемого пути до файла с ключом передаст в поле kid путь до какого-либо публичного файла:

{

"alg" : "HS256",

"typ" : "JWT",

"kid" : "../../../images/public/cat.png"

}

Злоумышленник может получить доступ к файлу cat.png и подписать JWT с использованием содержимого этого файла, поскольку этот файл общедоступный (например, он опубликован на одной из страниц сервиса). Сервис же, получив в поле kid путь до файла cat.png, использует его содержимое в качестве ключевого файла для проверки подписи токена (которая окажется успешной, ведь злоумышленник заранее об этом позаботился).

Рекомендация по предотвращению подобных атак простая: необходимо всегда валидировать и санитизировать полученные от пользователя данные, даже если они были получены в виде JWT.

Заключение

JSON Web Tokens — популярная и удобная технология. При правильном использовании JWT избавляет от распространенных ошибок недостаточной авторизации, позволяет просто и удобно распределить информационные потоки между сервисами, организовать единую точку входа в различные сервисы с одними и теми же учетными данными и даже повысить производительность сервиса.

Вместе с тем при неправильном использовании JWT можно подвергнуть свою систему существенным рискам, вплоть до компрометации учетных записей абсолютно всех пользователей системы.

Итак, для безопасного использования JWT следует:

- использовать защищенное соединение при передаче токенов;

- не передавать в токенах чувствительные пользовательские данные;

- ограничить время жизни JWT и использовать механизм refresh tokens;

- использовать ключевые фразы большой длины;

- обеспечить периодическую смену ключевой фразы;

- вести на стороне приложения белый список разрешенных алгоритмов подписи;

- в идеальном случае работать строго с одним алгоритмом подписи;

- выбирать хорошо известные и проверенные библиотеки для работы с JWT;

- всегда валидировать и санитизировать полученные от пользователя данные.

| AggregateTokenResolver | Представляет сопоставитель токенов безопасности, который может упаковывать несколько сопоставителей токенов и сопоставлять токены во всех упакованных сопоставителях.Represents a security token resolver that can wrap multiple token resolvers and resolve tokens across all of the wrapped resolvers. |

| AsymmetricProofDescriptor | Этот класс можно использовать для создания токена на основе асимметричного ключа.This class can be used for issuing the asymmetric key based token. |

| AsymmetricSecurityKey | Базовый класс для асимметричных ключей.Base class for asymmetric keys. |

| AudienceRestriction | Задает параметры для проверки AudienceRestriction.Defines settings for an AudienceRestriction verification. |

| AudienceUriValidationFailedException | Исключение, которое возникает, когда входящий токен безопасности не проходит проверку универсального кода ресурса (URI) аудитории.The exception that is thrown when an incoming security token fails Audience URI validation. |

| AuthenticationContext | Этот класс используется для указания контекста события аутентификации.This class is used to specify the context of an authentication event. |

| AuthenticationMethods | Определяет константы для поддерживаемых известных методов аутентификации.Defines constants for supported well-known authentication methods. Определяет константы для методов аутентификации SAML.Defines constants for SAML authentication methods. |

| BinaryKeyIdentifierClause | Представляет базовый класс для конструкций идентификатора ключа, основанных на двоичных данных.Represents a base class for key identifier clauses that are based upon binary data. |

| BootstrapContext | Содержит сериализованную версию исходного токена, которая использовалась во время входа.Contains a serialized version of the original token that was used at sign-in time. |

| ComputedKeyAlgorithms | Используется в RST, чтобы указать нужный алгоритм для вычисления ключа на основе объединенных значений энтропии от запрашивающего объекта токена и издателя токена.Used in the RST to indicate the desired algorithm with which to compute a key based on the combined entropies from both the token requestor and the token issuer. |

| ConfigurationBasedIssuerNameRegistry | Представляет реестр имен издателей, содержащий список доверенных выпускающих, загружаемых из элементов в файле конфигурации приложения, который связывает каждое имя издателя с сертификатом X.509, необходимым для проверки подписей токенов, создаваемых издателем.Represents an issuer name registry that maintains a list of trusted issuers loaded from elements in the application configuration file that associate each issuer name to the X.509 certificate that is needed to verify the signature of tokens produced by the issuer. |

| EmptySecurityKeyIdentifierClause | Представляет пустое предложение идентификатора ключа.Represents an empty key identifier clause. Этот класс используется, если элемент |

| EncryptedKeyEncryptingCredentials | Представляет учетные данные шифрования шифрованного ключа.Represents the encrypted key encrypting credentials. Они обычно используются в качестве учетных данных шифрования данных для шифрования таких элементов, как токены.These are usually used as data encrypting credentials to encrypt things like tokens. |

| EncryptedKeyIdentifierClause | Представляет предложение идентификатора ключа, идентифицирующее зашифрованный ключ.Represents a key identifier clause that identifies an encrypted key. |

| EncryptedSecurityToken | Токен-оболочка, который обрабатывает шифрование для токена, который изначально не поддерживает его.A wrapping-token that handles encryption for a token that does not natively support it. |

| EncryptedSecurityTokenHandler | Обработчик токена для зашифрованных токенов безопасности.A token handler for encrypted security tokens. Обрабатывает токены типа EncryptedSecurityToken.Handles tokens of type EncryptedSecurityToken. |

| EncryptedTokenDecryptionFailedException | Исключение, создаваемое, если во время обработки зашифрованного токена безопасности произошла ошибка.The exception that is thrown when an error occurs while processing an encrypted security token. |

| EncryptingCredentials | Представляет алгоритм шифрования и криптографического ключа, используемые для шифрования ключа проверки.Represents the cryptographic key and encrypting algorithm that are used to encrypt the proof key. |

| GenericXmlSecurityKeyIdentifierClause | Представляет конструкцию идентификатора ключа, основанную на XML.Represents a key identifier clause that is based on XML. |

| GenericXmlSecurityToken | Представляет маркер безопасности, основанный на XML.Represents a security token that is based upon XML. |

| InMemorySymmetricSecurityKey | Представляет ключи, которые создаются с помощью симметричных алгоритмов и хранятся только в ОЗУ локального компьютера.Represents keys that are generated using symmetric algorithms and are only stored in the local computer’s random access memory. |

| IssuerNameRegistry | Абстрактный базовый класс для реестра имен издателей.The abstract base class for an issuer name registry. Реестр имени издателя используется для сопоставления мнемонического имени с криптографическим материалом, необходимым для проверки подписей токенов, выдаваемых соответствующим издателем.An issuer name registry is used to associate a mnemonic name to the cryptographic material that is needed to verify the signatures of tokens produced by the corresponding issuer. Реестр имен издателей ведет список издателей, которым доверяет приложение проверяющей стороны (RP).The issuer name registry maintains a list of issuers that are trusted by a relying party (RP) application. |

| IssuerTokenResolver | Разрешает токены выпускающего, полученные от партнеров службы.Resolves issuer tokens received from service partners. |

| KerberosReceiverSecurityToken | Представляет маркер безопасности, который основан на билете Kerberos, полученном в сообщении SOAP.Represents a security token that is based upon a Kerberos ticket that is received in a SOAP message. |

| KerberosRequestorSecurityToken | Представляет маркер безопасности, который основан на билете Kerberos, отправляемом в запросе SOAP.Represents a security token that is based upon a Kerberos ticket that is sent in an SOAP request. |

| KerberosSecurityTokenHandler | Представляет обработчик токенов безопасности, обрабатывающий токены Kerberos.Represents a security token handler that processes Kerberos tokens. Обрабатывает токены типа KerberosReceiverSecurityToken.Handles tokens of type KerberosReceiverSecurityToken. |

| KerberosTicketHashKeyIdentifierClause | Представляет предложение идентификатора ключа, определяющее маркер безопасности KerberosRequestorSecurityToken или KerberosReceiverSecurityToken.Represents a key identifier clause that identifies a KerberosRequestorSecurityToken or KerberosReceiverSecurityToken security token. |

| LocalIdKeyIdentifierClause | Представляет предложение идентификатора, определяющее маркеры безопасности, указанные в заголовке безопасности сообщения SOAP.Represents a key identifier clause that identifies a security tokens specified in the security header of the SOAP message. |

| ProofDescriptor | Базовый класс для классов SymmetricProofDescriptor и AsymmetricProofDescriptor.The base class for the SymmetricProofDescriptor and AsymmetricProofDescriptor classes. |

| RsaKeyIdentifierClause | Представляет предложение идентификатора ключа, определяющее маркер безопасности RsaSecurityToken.Represents a key identifier clause that identifies a RsaSecurityToken security token. |

| RsaSecurityKey | Представляет маркер безопасности, созданный с помощью алгоритма RSA.Represents a security key that is generated using the RSA algorithm. Этот класс не наследуется.This class cannot be inherited. |

| RsaSecurityToken | Представляет маркер безопасности, который основан на ключе, созданном с помощью алгоритма RSA.Represents a security token that is based upon key that is created using the RSA algorithm. |

| RsaSecurityTokenHandler | Представляет SecurityTokenHandler, который обрабатывает токены безопасности типа RsaSecurityToken.Represents a SecurityTokenHandler that processes tokens of type RsaSecurityToken. |

| Saml2Action | Представляет элемент |

| Saml2Advice | Представляет элемент Advice, заданный в [Saml2Core, 2.6.1].Represents the Advice element specified in [Saml2Core, 2.6.1]. |

| Saml2Assertion | Представляет элемент Assertion, заданный в [Saml2Core, 2.3.3].Represents the Assertion element specified in [Saml2Core, 2.3.3]. |

| Saml2AssertionKeyIdentifierClause | Представляет реализацию SecurityKeyIdentifierClause для ссылки на токены безопасности, основанные на SAML2.Represents a SecurityKeyIdentifierClause implementation for referencing SAML2-based security tokens. |

| Saml2Attribute | Представляет элемент Attribute, заданный в [Saml2Core, 2.7.3.1].Represents the Attribute element specified in [Saml2Core, 2.7.3.1]. |

| Saml2AttributeStatement | Представляет элемент AttributeStatement, заданный в [Saml2Core, 2.7.3].Represents the AttributeStatement element specified in [Saml2Core, 2.7.3]. |

| Saml2AudienceRestriction | Представляет элемент AudienceRestriction, заданный в [Saml2Core, 2.5.1.4].Represents the AudienceRestriction element specified in [Saml2Core, 2.5.1.4]. |

| Saml2AuthenticationContext | Представляет элемент AuthnContext, заданный в [Saml2Core, 2.7.2.2].Represents the AuthnContext element specified in [Saml2Core, 2.7.2.2]. |

| Saml2AuthenticationStatement | Представляет элемент AuthnStatement, заданный в [Saml2Core, 2.7.2].Represents the AuthnStatement element specified in [Saml2Core, 2.7.2]. |

| Saml2AuthorizationDecisionStatement | Представляет элемент |

| Saml2Conditions | Представляет элемент Conditions, заданный в [Saml2Core, 2.5.1].Represents the Conditions element specified in [Saml2Core, 2.5.1]. |

| Saml2Evidence | Представляет элемент Evidence, заданный в [Saml2Core, 2.7.4.3].Represents the Evidence element specified in [Saml2Core, 2.7.4.3]. |

| Saml2Id | Представляет идентификатор, используемый для утверждений SAML.Represents the identifier used for SAML assertions. |

| Saml2NameIdentifier | Представляет элемент NameID, как указано в [Saml2Core, 2.2.3] или элемент EncryptedID, как указано в [Saml2Core, 2.2.4].Represents the NameID element as specified in [Saml2Core, 2.2.3] or the EncryptedID element as specified in [Saml2Core, 2.2.4]. |

| Saml2ProxyRestriction | Представляет элемент ProxyRestriction, заданный в [Saml2Core, 2.5.1.6].Represents the ProxyRestriction element specified in [Saml2Core, 2.5.1.6]. |

| Saml2SecurityKeyIdentifierClause | Этот класс используется, когда получено утверждение Saml2Assertion без элемента <ds:KeyInfo> внутри элемента подписи.This class is used when a Saml2Assertion is received without a <ds:KeyInfo> element inside the signature element. KeyInfo описывает ключ, необходимый для проверки подписи.The KeyInfo describes the key required to check the signature. Если ключ является обязательным, эта конструкция представляется текущему объекту SecurityTokenResolver.When the key is needed this clause will be presented to the current SecurityTokenResolver. Он будет содержать полностью прочитанный Saml2Assertion, который можно запросить для определения требуемого ключа.It will contain the Saml2Assertion fully read which can be queried to determine the key required. |

| Saml2SecurityToken | Представляет маркер безопасности, основанный на утверждении SAML.Represents a security token that is based upon a SAML assertion. |

| Saml2SecurityTokenHandler | Представляет обработчик токенов безопасности, который создает токены безопасности из утверждений SAML 2.0.Represents a security token handler that creates security tokens from SAML 2.0 Assertions. |

| Saml2Statement | Представляет элемент StatementAbstractType, заданный в [Saml2Core, 2.7.1].Represents the StatementAbstractType specified in [Saml2Core, 2.7.1]. |

| Saml2Subject | Представляет элемент Subject, заданный в [Saml2Core, 2.4.1].Represents the Subject element specified in [Saml2Core, 2.4.1]. |

| Saml2SubjectConfirmation | Представляет элемент SubjectConfirmation, заданный в [Saml2Core, 2.4.1.1].Represents the SubjectConfirmation element specified in [Saml2Core, 2.4.1.1]. |

| Saml2SubjectConfirmationData | Представляет элемент SubjectConfirmationData и связанный объект KeyInfoConfirmationDataType, определенный в [Saml2Core, 2.4.1.2 — 2.4.1.3].Represents the SubjectConfirmationData element and the associated KeyInfoConfirmationDataType defined in [Saml2Core, 2.4.1.2-2.4.1.3]. |

| Saml2SubjectLocality | Представляет элемент SubjectLocality, заданный в [Saml2Core, 2.7.2.1].Represents the SubjectLocality element specified in [Saml2Core, 2.7.2.1]. |

| SamlAction | Представляет элемент |

| SamlAdvice | Представляет элемент |

| SamlAssertion | Представляет утверждение SAML 1.1.Represents a Security Assertion Markup Language 1.1 (SAML 1.1) assertion. |

| SamlAssertionKeyIdentifierClause | Представляет элемент |

| SamlAttribute | Представляет атрибут, связанный с субъектом оператора SamlAttributeStatement.Represents an attribute that is associated with the subject of a SamlAttributeStatement. |

| SamlAttributeStatement | Содержит набор атрибутов, связанных с определенным субъектом SamlSubject.Contains a set of attributes associated with a particular SamlSubject. |

| SamlAudienceRestrictionCondition | Указывает, что утверждение SAML адресовано конкретной аудитории.Specifies that a SAML assertion is addressed to a particular audience. |

| SamlAuthenticationClaimResource | Представляет тип ресурса для утверждения, созданного из класса SamlAuthenticationStatement.Represents the resource type for a claim that is created from a SamlAuthenticationStatement. |

| SamlAuthenticationStatement | Представляет утверждение для маркера безопасности SamlSecurityToken о том, что проверка подлинности субъекта выполнена определенным средством на определенный момент времени.Represents a claim for a SamlSecurityToken security token that asserts that the subject was authenticated by a particular means at a particular time. |

| SamlAuthorityBinding | Указывает способ получения дополнительной информации о субъекте маркера безопасности SamlSecurityToken.Specifies how to retrieve additional information about the subject of a SamlSecurityToken security token. |

| SamlAuthorizationDecisionClaimResource | Представляет утверждение для маркера безопасности SamlSecurityToken, который подтверждает решение об авторизации для доступа к определенному ресурсу.Represents a claim for a SamlSecurityToken security token that asserts an authorization decision regarding access to a specific resource. |

| SamlAuthorizationDecisionStatement | Представляет утверждение для маркера безопасности SamlSecurityToken, который подтверждает принятие решения об авторизации для доступа субъекта к определенному ресурсу.Represents a claim for a SamlSecurityToken security token that asserts that an authorization decision regarding access by the subject to the specified resource has been made. |

| SamlCondition | Представляет условие, которое необходимо принимать во внимание при оценке действительности утверждений SAML.Represents a condition that must be taken into account when assessing the validity of a SAML assertion. |

| SamlConditions | Представляет набор условий, которые необходимо принимать во внимание при оценке действительности утверждений SAML.Represents a set of conditions that must be taken into account when assessing the validity of a SAML assertion. |

| SamlConstants | Представляет набор констант, используемых для установки свойств маркера безопасности SamlSecurityToken.Represents a set of constants that are used to set properties of a SamlSecurityToken security token. Этот класс не наследуется.This class cannot be inherited. |

| SamlDoNotCacheCondition | Представляет условие, которое необходимо принимать во внимание при оценке действительности утверждений SAML.Represents a condition that must be taken into account when assessing the validity of a SAML assertion. |

| SamlEvidence | Представляет свидетельство, используемое для принятия решения об авторизации для маркера безопасности SamlSecurityToken.Represents the evidence used to render an authorization decision for a SamlSecurityToken security token. |

| SamlNameIdentifierClaimResource | Представляет утверждение для маркера безопасности SAML, который подтверждает имя субъекта.Represents a claim for a SAML security token that asserts the subject’s name. |

| SamlSecurityKeyIdentifierClause | Этот класс используется, когда получено утверждение SamlAssertion без элемента <ds:KeyInfo> внутри элемента подписи.This class is used when a SamlAssertion is received without a <ds:KeyInfo> element inside the signature element. KeyInfo описывает ключ, необходимый для проверки подписи.The KeyInfo describes the key required to check the signature. Если ключ является обязательным, эта конструкция представляется текущему объекту SecurityTokenResolver.When the key is needed this clause will be presented to the current SecurityTokenResolver. Он будет содержать полностью прочитанный SamlAssertion, который можно запросить для определения требуемого ключа.It will contain the SamlAssertion fully read which can be queried to determine the key required. |

| SamlSecurityToken | Представляет маркер безопасности, основанный на утверждении SAML.Represents a security token that is based upon a SAML assertion. |

| SamlSecurityTokenHandler | Представляет обработчик токенов безопасности, который создает токены безопасности из утверждений SAML 1.1.Represents a security token handler that creates security tokens from SAML 1.1 Assertions. |

| SamlSecurityTokenRequirement | Расширяет класс SecurityTokenRequirement путем добавления новых свойства, которые полезны для выданных токенов.Extends the SecurityTokenRequirement class by adding new properties that are useful for issued tokens. |

| SamlSerializer | Сериализует и десериализует объекты SamlSecurityToken в XML-документы и из них.Serializes and deserializes SamlSecurityToken objects into and from XML documents. |

| SamlStatement | Представляет утверждение для маркера безопасности SamlSecurityToken.Represents a claim for a SamlSecurityToken security token. |

| SamlSubject | Представляет субъект маркера безопасности SAML.Represents the subject of a SAML security token. |

| SamlSubjectStatement | Представляет утверждение для маркера безопасности SamlSecurityToken.Represents a claim for a SamlSecurityToken security token. |

| SecurityAlgorithms | Определяет константы для уникальных кодов ресурса (URI), представляющих алгоритмы шифрования. Данные алгоритмы используются для шифрования XML и вычисления цифровых сигнатур для сообщений SOAP.Defines constants for the URIs that represent the cryptographic algorithms that are used to encrypt XML and compute digital signatures for SOAP messages. |

| SecurityKey | Базовый класс для ключей безопасности.Base class for security keys. |

| SecurityKeyElement | Предоставляет отложенное разрешение ключей безопасности, разрешая SecurityKeyIdentifierClause или SecurityKeyIdentifier, только если требуются криптографические функции.Provides delayed resolution of security keys by resolving the SecurityKeyIdentifierClause or SecurityKeyIdentifier only when cryptographic functions are needed. Это позволяет без проблем производить сериализацию в сеть и десериализацию из сети предложения идентификатора ключа или идентификатора ключа, который никогда не использовался приложением.This allows a key identifier clause or key identifier that is never used by an application to be serialized and deserialized on and off the wire without issues. |

| SecurityKeyIdentifier | Представляет идентификатор ключа.Represents a key identifier. |

| SecurityKeyIdentifierClause | Представляет абстрактный базовый класс для предложения идентификатора ключа.Represents an abstract base class for a key identifier clause. |

| SecurityKeyIdentifierClauseSerializer | Абстрактный базовый класс для сериализатора, который может сериализовать и десериализовать предложения идентификатора ключа.Abstract base class for a serializer that can serialize and deserialize key identifier clauses. |

| SecurityToken | Представляет базовый класс, используемый для реализации всех маркеров безопасности.Represents a base class used to implement all security tokens. |

| SecurityTokenDescriptor | Это заполнитель для всех атрибутов, относящихся к выданному токену.This is a place holder for all the attributes related to the issued token. |

| SecurityTokenElement | Представляет элементы числа найденные в RequestSecurityToken, который представляют токены безопасности.Represents a number elements found in a RequestSecurityToken which represent security tokens. |

| SecurityTokenException | Исключение, которое создается при возникновении ошибки в ходе обработки маркера безопасности.The exception that is thrown when a problem occurs while processing a security token. |

| SecurityTokenExpiredException | Исключение, которое возникает при получении токена безопасности, время окончания которого в прошлом.The exception that is thrown when a security token that has an expiration time in the past is received. |

| SecurityTokenHandler | Абстрактный базовый класс для обработчиков токенов безопасности.The abstract base class for security token handlers. |

| SecurityTokenHandlerCollection | Представляет коллекцию обработчиков токенов безопасности.Represents a collection of security token handlers. |

| SecurityTokenHandlerCollectionManager | Класс, который управляет несколькими именованными коллекциями обработчиков токенов безопасности.A class that manages multiple, named security token handler collections. |

| SecurityTokenHandlerCollectionManager.Usage | Определяет стандартные имена коллекций, используемые платформой.Defines standard collection names used by the framework. |

| SecurityTokenHandlerConfiguration | Конфигурация, общая ко всем обработчикам токенов безопасности.Configuration common to all security token handlers. |

| SecurityTokenNotYetValidException | Исключение, которое возникает при получении токена безопасности, время действия которого в будущем.The exception that is thrown when a security token that has an effective time in the future is received. |

| SecurityTokenReplayDetectedException | Исключение вызывается при попытке воспроизвести токен безопасности.The exception that is thrown when a security token that has been replayed is received. |

| SecurityTokenTypes | Содержит набор статических свойств, который возвращает строки, представляющие типы маркера безопасности.Contains a set of static properties that returns strings that represent security token types. |

| SecurityTokenValidationException | Исключение, которое возникает, когда полученный маркер безопасности является недопустимым.The exception that is thrown when a received security token is invalid. |

| SessionSecurityToken | Определяет токен безопасности, который содержит данные, связанные с сеансом.Defines a security token that contains data associated with a session. |

| SessionSecurityTokenCache | Определяет абстрактный класс для кэша токенов безопасности сеанса.Defines an abstract class for a cache of session security tokens. |

| SessionSecurityTokenCacheKey | Представляет ключ для записи в SessionSecurityTokenCache.Represents the key for an entry in a SessionSecurityTokenCache. |

| SessionSecurityTokenHandler | SecurityTokenHandler, который обрабатывает токены безопасности типа SessionSecurityToken.A SecurityTokenHandler that processes security tokens of type SessionSecurityToken. |

| SigningCredentials | Представляет ключ шифрования и алгоритмы безопасности, используемые для создания цифровой сигнатуры.Represents the cryptographic key and security algorithms that are used to generate a digital signature. |

| SymmetricProofDescriptor | Этот класс можно использовать для создания токена на основе симметричного ключа.This class can be used for issuing the symmetric key based token. |

| SymmetricSecurityKey | Представляет базовый класс для всех ключей, созданных с помощью симметричных алгоритмов.Represents the abstract base class for all keys that are generated using symmetric algorithms. |

| TokenReplayCache | Абстрактный базовый класс, который определяет методы для кэша, используемого для определения повторно используемых токенов.The abstract base class that defines methods for a cache used to detect replayed tokens. |

| UserNameSecurityToken | Представляет маркер безопасности, основанный на имени пользователя и пароле.Represents a security token that is based upon a user name and password. |

| UserNameSecurityTokenHandler | Определяет абстрактный базовый класс для SecurityTokenHandler, обрабатывающего токены безопасности типа UserNameSecurityToken.Defines an abstract base class for a SecurityTokenHandler that processes security tokens of type UserNameSecurityToken. |

| WindowsSecurityToken | Представляет маркер безопасности, основанный на удостоверении домена Windows или учетной записи пользователя.Represents a security token that is based on the identity of a Windows domain or user account. |

| WindowsUserNameSecurityTokenHandler | Определяет SecurityTokenHandler, который обрабатывает токены имени пользователя Windows.Defines a SecurityTokenHandler that processes Windows Username tokens. |

| X509AsymmetricSecurityKey | Представляет асимметричный ключ для сертификатов X.509.Represents an asymmetric key for X.509 certificates. |

| X509CertificateStoreTokenResolver | Представляет сопоставитель токенов, который может сопоставлять токены типа X509SecurityToken относительно указанного хранилища сертификатов X.509.Represents a token resolver that can resolve tokens of type X509SecurityToken against a specified X.509 certificate store. |

| X509DataSecurityKeyIdentifierClauseSerializer | Представляет SecurityKeyIdentifierClauseSerializer, которое может обрабатывать ссылочные типы сертификатов X.509.Represents a SecurityKeyIdentifierClauseSerializer that can process X.509 certificate reference types. |